Il tuo carrello è attualmente vuoto!

Blog

-

Prevenire, rilevare, rispondere: un framework unico

Trasformazione digitale come leva trasversale del business

La trasformazione digitale si conferma una leva strategica che ridisegna processi, modelli di governo e relazioni con il mercato. Già nel 2018 una ricerca IDC rilevava come i 1.670 miliardi di dollari di spesa previsti in hardware, software e servizi sarebbero stati equamente ripartiti tra progetti guidati dall’IT e iniziative promosse dalle Line of Business (LOB). Nello stesso arco temporale, settori come il manufacturing e i servizi professionali facevano registrare un sorpasso dei budget di digitalizzazione in capo alle LOB, un segnale della maturazione del digitale come motore diretto di performance nelle aree operation, servizio clienti e finance.

Glossario: Termini Chiave e Organizzazioni- LOB (Line of Business): Unità o divisione aziendale responsabile di una specifica area di business, come marketing, vendite o operation.

- Source-to-Pay (S2P): Processo integrato che copre l’intero ciclo degli acquisti, dalla ricerca e selezione dei fornitori (source) fino al pagamento delle fatture (pay).

- CIO (Chief Information Officer): Direttore dei sistemi informativi, responsabile della strategia e della gestione dell’IT a livello aziendale.

- CTO (Chief Technology Officer): Direttore tecnico, focalizzato sulla strategia tecnologica, l’innovazione e lo sviluppo di nuovi prodotti o servizi.

- RTO (Recovery Time Objective): Il tempo massimo entro il quale un processo o un’applicazione deve essere ripristinata dopo un disastro per evitare conseguenze inaccettabili.

- RPO (Recovery Point Objective): Il punto massimo nel tempo a cui i dati devono essere recuperati dopo un disastro. Definisce la massima perdita di dati tollerabile.

- Clusit (Associazione Italiana per la Sicurezza Informatica): La più autorevole associazione italiana nel campo della sicurezza informatica, che pubblica un rapporto annuale sullo stato della cybersecurity in Italia e nel mondo.

- Uptime Institute: Organizzazione di riferimento a livello mondiale per la certificazione e la standardizzazione delle infrastrutture critiche dei data center attraverso il sistema di classificazione “Tier”.

- Direttiva NIS2 (Network and Information Security 2): Normativa europea che rafforza i requisiti di cibersicurezza e gli obblighi di notifica degli incidenti per un’ampia gamma di settori critici.

- Cyber Resilience Act (CRA): Regolamento europeo che introduce requisiti di cibersicurezza per i prodotti con elementi digitali, dalla fase di progettazione alla loro intera vita utile.

Il Mercato Digitale e Cloud in Italia: Dati Aggiornati al 2025

Mentre i dati del 2018 indicavano una tendenza consolidata, le statistiche più recenti confermano un’accelerazione esponenziale. Secondo il rapporto “Il Digitale in Italia” di Anitec-Assinform, nel 2024 il mercato digitale italiano ha superato gli 81,6 miliardi di euro, con una crescita del +3,7% rispetto all’anno precedente. Le previsioni indicano che il valore raggiungerà i 93 miliardi di euro entro il 2028.[Capcost]

La spesa per la Cybersecurity ha superato i 2 miliardi di euro (+11,9%), mentre i servizi ICT, trainati da Cloud e AI, hanno raggiunto i 17,3 miliardi di euro (+7,4%).[Capcost] Questo dimostra come la sicurezza e l’infrastruttura cloud siano diventate priorità assolute per la competitività del sistema Paese.

La dinamica rappresenta un cambio di paradigma: l’innovazione non si limita all’adozione di nuove tecnologie, ma investe la governance dei processi e la qualità delle decisioni. Un esempio concreto è l’evoluzione del procurement, dove l’adozione di piattaforme Source-to-Pay ha permesso di integrare richieste d’acquisto, budget, relazioni con i fornitori, fatturazione elettronica, Spend Analysis, gare e aste in un’unica catena digitale. La scelta dell’architettura cloud, con capacità di calcolo e storage elastiche, ha reso possibile far convivere codice, database e servizi su infrastrutture omogenee, aumentando la precisione analitica e l’efficienza dei team. In questo contesto, il ruolo del procurement è divenuto più strategico e necessariamente interfunzionale, coinvolgendo CIO e CTO insieme ai responsabili di finance e logistica, in coerenza con la dimensione trasversale della trasformazione digitale.

Un’Immersione nel Mercato Cloud Italiano

Richiedi una sessione con il nostro SOCLa crescita del cloud in Italia merita un’analisi più approfondita. Secondo stime Sirmi, il mercato cloud italiano è destinato a una crescita esponenziale, passando dai 4,3 miliardi di euro del 2021 a oltre 11 miliardi entro il 2027, con un tasso di crescita annuo composto (CAGR) del 17,4%.[Inno3]

Previsioni di Crescita del Mercato Cloud in Italia (2024-2027) Segmento Cloud Valore di Mercato 2024 Previsione Valore 2027 Tasso di Crescita Annuo (CAGR) IaaS (Infrastructure as a Service) 3,6 miliardi € 5,4 miliardi € ~13,7% PaaS (Platform as a Service) 532 milioni € 822 milioni € ~15,6% SaaS (Software as a Service) 3,2 miliardi € ~5 miliardi € ~15,4% Questa progressione non è solo numerica, ma riflette un cambiamento strategico: le aziende italiane riconoscono nel cloud il motore per l’adozione di tecnologie avanzate come Intelligenza Artificiale, Machine Learning e Big Data, delegando la gestione delle infrastrutture a provider specializzati per concentrarsi sul proprio core business.[Inno3]

La stessa trasversalità si riscontra sul fronte go-to-market. La progressiva normalizzazione dell’e-commerce ha lasciato spazio a iniziative di digital export fondate sulla capacità del cloud di “leggere” in tempi rapidi i Big Data e organizzarli con Analytics avanzate. I dati dell’Osservatorio Export della School of Management del Politecnico di Milano mostrano come, nel 2017, l’export italiano di beni di consumo tramite canali digitali sia cresciuto del 21% rispetto all’anno precedente. L’uso di piattaforme cloud per data ingestion, correlazione e analisi predittiva consente di mappare interi mercati in tempi e costi molto inferiori rispetto alle tradizionali ricerche, integrando in un’unica vista contributi di marketing, export e legal.

La trasformazione digitale abbatte barriere, ma introduce nuove esigenze di affidabilità, resilienza e sicurezza lungo tutta la filiera delle decisioni. Per le imprese, questo si traduce nella necessità di un partner in grado di unire infrastrutture robuste, processi certificati e servizi di protezione integrati. In questa traiettoria, WIIT Group si è posizionato come fornitore di Premium Cloud e soluzioni di cyber security per ambienti critici, attivo in Italia, Germania e Svizzera. Grazie a data center di proprietà distribuiti in 7 Region (4 in Germania, 1 in Svizzera e 2 in Italia), di cui due certificati Tier IV dall’Uptime Institute e tre abilitate con Premium Zone, il gruppo fornisce la base tecnologica per una trasformazione digitale ad alta affidabilità e compliance. La security by design e la localizzazione del dato, elementi sostanziali dell’offerta, si innestano su architetture che aspirano a unire performance, scalabilità e governo del rischio nel medio-lungo periodo.

L’impatto sui processi è tangibile: dalla semplificazione del controllo di gestione in finanza all’ottimizzazione delle operation, dalla costruzione di modelli predittivi a supporto dell’export alla continuità del servizio verso i clienti. La trasformazione digitale, tuttavia, premia le imprese che affrontano con rigore i temi infrastrutturali e organizzativi, integrando resilienza e sicurezza fin dalla fase di design. È esattamente qui che paradigmi come il Secure Cloud di WIIT hanno consolidato la propria rilevanza.

Secure Cloud, fiducia operativa e sicurezza by design

La misurabilità del rischio informatico e la sua gestione strutturata sono elementi non più comprimibili. I dati disponibili descrivono un contesto che richiede sicurezza integrata e resilienza pervasiva: gli attacchi gravi sono cresciuti del +65% in Italia (fonte: Clusit), mentre i costi di downtime possono raggiungere i 9.000 dollari al minuto (Forbes). A ciò si aggiunge la pressione sulle funzioni di sicurezza: secondo un’indagine Coleman Parkes, il 69% dei CISO rileva che l’evoluzione digitale complica la gestione delle vulnerabilità. Su questo sfondo, le imprese chiedono al cloud non solo prestazioni e scalabilità, ma soprattutto fiducia: garanzia di sicurezza, conformità e continuità per i workload critici.

Scenario Cyber 2025: L’Italia nel Mirino

I dati più recenti del Rapporto Clusit 2025 delineano un quadro ancora più critico. Nel 2024, l’Italia ha subito il 10% degli attacchi informatici mondiali, pur rappresentando solo l’1,8% del PIL globale. Questo dato posiziona il nostro Paese come un bersaglio sproporzionato rispetto a partner europei come Francia (4%) e Germania (3%).[RackOne.it] Il numero di incidenti in Italia è cresciuto del 15% rispetto al 2023.

Il cybercrime rimane la motivazione principale, responsabile dell’86% degli attacchi a livello globale. Le tecniche più utilizzate in Italia hanno visto il ritorno del Malware al primo posto (38% degli incidenti), seguito dallo sfruttamento di vulnerabilità (19%, con un aumento del 90% rispetto all’anno precedente) e dal Phishing/Social Engineering (11%, +35%).

I settori più colpiti in Italia nel 2024 sono stati News/Multimedia (18% del totale, un’anomalia rispetto al trend globale), Manifatturiero (16%) e Governativo (10%), evidenziando la vulnerabilità delle filiere strategiche nazionali.[RackOne.it]

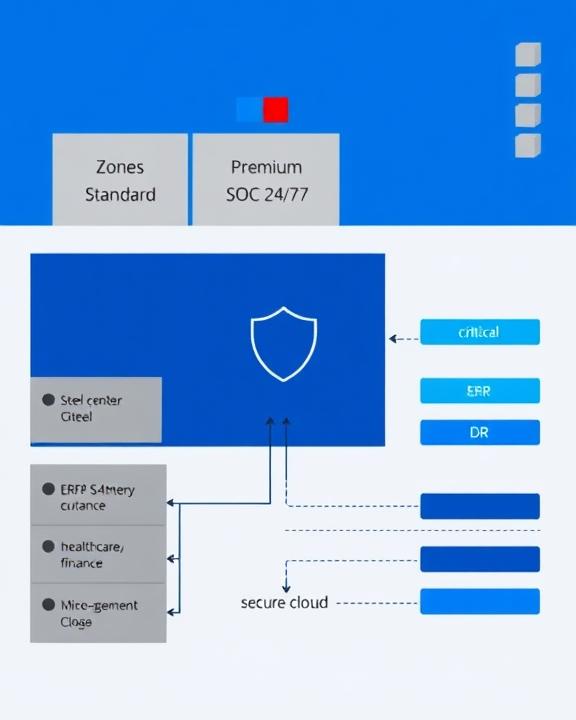

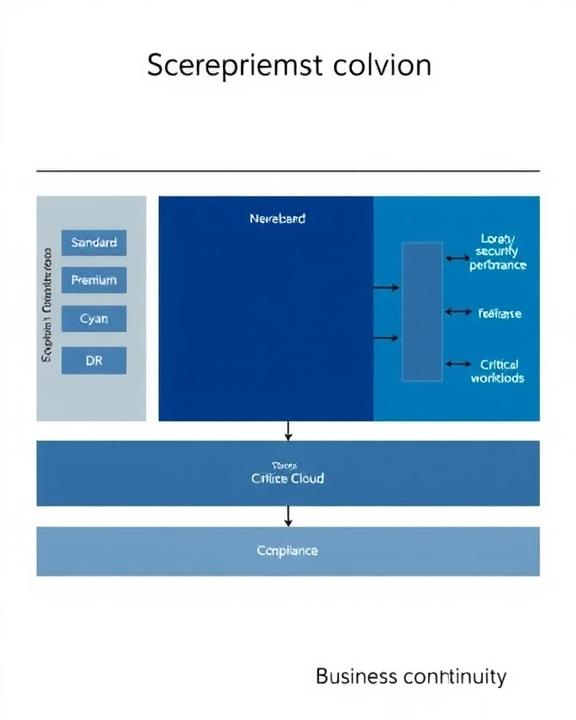

Il Secure Cloud risponde a questa esigenza evitando compromessi. Non si tratta di un semplice insieme di controlli, ma di un paradigma architetturale che integra security by design, high availability, localizzazione del dato e resilienza in una piattaforma coerente. Nel modello di WIIT, la rete europea di data center proprietari – organizzata in 7 Region (Italia, Germania e Svizzera) – abilita la territorialità del dato e l’allineamento ai requisiti normativi locali, con Premium Zone che elevano la disponibilità, la sicurezza e la robustezza operativa. In particolare, la Zona Standard mette a disposizione security by design (vulnerability management, segmentazione di rete), architetture ridondanti per l’alta disponibilità e scalabilità tipica del cloud. La Zona Premium, prevista nelle Region che includono i data center Tier IV o ad altissima resilienza, amplia la copertura ai macro-processi della cyber security, rendendola nativamente proattiva e includendo un SOC 24/7 per la protezione degli asset digitali e la risposta in tempo reale alle minacce. Le Zone DR, infine, attivano servizi di backup e disaster recovery configurabili secondo le esigenze, così da comporre un mosaico di resilienza che va oltre la logica del singolo punto di controllo.

L’approccio si estende anche alla prevenzione del lock-in. L’adozione di principi Cloud-Native, l’apertura verso tecnologie open source e la progettazione per portabilità e interoperabilità riducono il rischio di dipendenza eccessiva da specifici vendor o ambienti. Questo tema è centrale anche per l’adozione di soluzioni AI: il Secure Cloud di WIIT è concepito per accelerare i progetti basati sui nuovi algoritmi, garantendo al contempo governo del dato, continuità e compliance. In un quadro in cui le funzioni di sicurezza segnalano punti ciechi negli ambienti cloud e costi operativi causati da monitoraggi manuali inadeguati, il modello integrato consente di ridurre la superficie d’attacco, aumentare la visibilità e automatizzare i processi di prevenzione, rilevazione e risposta.

Il presupposto è la fiducia: un requisito di business che lega impresa e provider. WIIT struttura questa fiducia in processi gestiti, risorse specializzate e asset tecnologici certificati, così che le aziende possano concentrarsi sugli obiettivi di crescita, sapendo che resilienza, sicurezza, performance e aderenza normativa sono coperte by design dal Secure Cloud.

Sicurezza dei data center e resilienza multi-layer

La sicurezza e la resilienza del data center rappresentano la base materiale su cui si regge la continuità del business. La security, orientata a proteggere da attacchi intenzionali o errori con impatti su integrità dei dati e continuità dei servizi, e la resilienza, che include la capacità di garantire prestazioni costanti nonostante guasti, interruzioni energetiche o eventi naturali, sono concetti distinti ma complementari. Un data center robusto deve assicurare un livello di uptime adeguato, anche in condizioni avverse, minimizzando i downtime che generano danni sia per le aziende clienti sia per il provider.

Sul piano della sicurezza fisica, le migliori pratiche includono presidio 24/7, perimetri video-sorvegliati, controlli di accesso multilivello, scanner biometrici e checkpoint di autenticazione, oltre a spazi compartimentati che isolano sezioni critiche dell’infrastruttura. Materiali ignifughi, sensori antintrusione, rilevatori di fumo e gas completano l’ecosistema di protezione. La dissipazione del calore mediante condizionamento ad alta capacità, raffreddamento ad acqua o soluzioni adiabatiche contribuisce a mantenere parametri ambientali stabili, prevenendo il surriscaldamento dei dispositivi.

La sicurezza logica si concentra su rete e dati. Il monitoraggio del traffico mediante Security Information and Event Management (SIEM) consente di raccogliere e correlare eventi da più fonti per identificare comportamenti anomali. Firewall e sistemi di rilevamento delle intrusioni operano in tempo reale, filtrando e analizzando i flussi per ridurre la probabilità di compromissione. Questo insieme di misure si declina in un approccio multi-layer che, a partire dall’area circostante il data center fino al singolo rack, costruisce barriere progressive contro minacce esterne e interne.

Le certificazioni rappresentano una componente essenziale di garanzia e comparabilità. Due riferimenti ricorrenti nel settore sono Uptime Institute e TIA-942. Uptime lega i propri Tier a obiettivi operativi e architetture per conseguirli, mantenendo neutralità tecnologica e di vendor: ogni design che soddisfa i requisiti di continuità, ridondanza e fault tolerance può essere valutato. L’ente esegue direttamente gli audit, con un percorso che può partire da Design Documents (rispondenza del progetto), passare a Constructed Facility (verifica a lavori ultimati) e arrivare a Operational Sustainability (aderenza delle pratiche operative alle best practice). TIA-942, accreditata ANSI, definisce invece standard tecnici di dettaglio con livelli Rated e affida gli accertamenti a Conformity Assessment Body (CAB) riconosciuti tramite un programma ufficiale di auditing e certificazione. Comprendere differenze e complementarità aiuta le imprese a scegliere il percorso di qualificazione più coerente con requisiti e rischi.

Confronto tra i Livelli di Certificazione Tier dell’Uptime Institute Livello Tier Caratteristiche Principali Ridondanza Disponibilità Garantita Downtime Annuo Massimo Tier I Infrastruttura di base con un singolo percorso per alimentazione e raffreddamento. Nessuna ridondanza. Nessuna 99,671% 28,8 ore Tier II Componenti ridondanti (N+1) per alimentazione e raffreddamento, ma con un unico percorso di distribuzione. Parziale (Componenti) 99,741% 22 ore Tier III Manutenzione concorrente: ogni componente può essere manutenuto senza interruzione del servizio. Percorsi di distribuzione multipli. Completa (N+1) 99,982% 1,6 ore Tier IV Fault Tolerance: l’infrastruttura è in grado di resistere a un singolo guasto grave o evento imprevisto senza impatti sul servizio. Tutti i componenti sono pienamente ridondanti (2N+1). Completa e a tolleranza di errore (2N+1) 99,995% 26,3 minuti (0,4 ore) La scelta del Tier dipende dalla criticità delle applicazioni ospitate. Mentre un Tier III offre un eccellente equilibrio per molte applicazioni core, un Data Center Tier IV è progettato per garantire una disponibilità quasi assoluta, indispensabile per settori come finanza, sanità e servizi mission-critical che non possono tollerare alcun downtime.[Vianova]

In ottica di business continuity, la resilienza non può prescindere da alimentazioni ridondate (UPS dimensionati e generatori esterni), piani d’emergenza esercitati periodicamente e procedure di ripristino che privilegiano la trasparenza per l’utente finale. WIIT, nelle Premium Zone abilitate dai suoi data center di massima resilienza, integra questi principi con security by design, monitoraggio avanzato e capacità di risposta 24/7, così da allineare sicurezza fisica, logica e operations alle aspettative di servizio dei workload critici.

Business continuity e DRaaS: RTO/RPO, costi e modelli as-a-service

La capacità di resistere a eventi avversi e ripristinare rapidamente l’operatività si misura sui parametri di Disaster Recovery. Un piano efficace definisce RTO (Recovery Time Objective) e RPO (Recovery Point Objective) per ciascuna applicazione o processo, stabilendo tempi di ripristino e quantità di dati tollerabili in caso di perdita. Tali obiettivi influenzano direttamente il costo totale di proprietà (TCO) delle soluzioni di DR: più si tende a zero, più servono repliche, ridondanza e capacità di elaborazione su almeno due siti separati. A ciò si aggiunge la necessità di test periodici del piano e di competenze specialistiche per monitoraggio, pianificazione e troubleshooting. Nonostante i costi, i benefici superano spesso l’investimento: una survey del 2022 indica che il 91% delle PMI subisce danni di almeno 300.000 dollari per ora di fermo server, evidenza che chiarisce la materialità del rischio operativo.

In questo quadro, il Disaster-Recovery-as-a-Service (DRaaS) rappresenta l’evoluzione naturale abilitata dal cloud. Il servizio prevede la realizzazione di un sito di DR nella cloud del provider, che governa la replica dei sistemi e attiva failover coerenti con gli RPO/RTO stabiliti. I vantaggi sono molteplici: massime prestazioni grazie all’elasticità delle risorse, sicurezza e semplicità di implementazione rispetto a soluzioni tradizionali. Il DRaaS replica ambienti on-premises, cloud e ibridi, uniformando la gestione del DR anche in presenza di architetture complesse. Il modello economico as-a-service, a costo prefissato o in base all’uso delle risorse, consente di sostituire investimenti in infrastrutture con spese operative più prevedibili, risparmiando tempo e competenze grazie a opzioni fully managed.

Sul piano tecnico, il DRaaS porta in dote alta disponibilità nativa (con responsabilità di uptime in capo al provider), elevate performance con ottimizzazione del compromesso RTO/RPO e supporto a configurazioni multisito Active/Active che possono ridurre i tempi di ripristino a zero per i carichi più critici. La scalabilità praticamente illimitata in termini di storage e computing consente inoltre di adattare il servizio alla crescita o a picchi temporanei, garantendo coerenza e governabilità dell’intero perimetro IT. In un momento storico caratterizzato da minacce evolute e impatti sistemici, questa combinazione di prestazioni, resilienza e flessibilità rende il DRaaS un fattore di mitigazione del rischio competitivo, non solo tecnologico.

Per WIIT, le Zone DR del Secure Cloud offrono un percorso concreto di adozione graduale: dall’abilitazione di backup flessibili fino alla costruzione di piani di DR orchestrati sulle piattaforme mission-critical. L’integrazione con le Premium Zone consente di unire piano di ripristino, monitoraggio e incident response in un disegno unitario, riducendo i punti ciechi e massimizzando la efficacia delle azioni correttive lungo tutto il ciclo di vita di un incidente.

Evitare il lock-in e governare il multicloud: strategie interne ed esterne

L’efficienza operativa del cloud può essere compromessa da situazioni di vendor lock-in, in cui un’azienda resta vincolata a servizi non più adeguati o convenienti per costi, clausole contrattuali o rischi di interruzione dei processi in caso di migrazione. Il fenomeno, in particolare nel cloud, può protrarsi per anni, gravando su scalabilità, flessibilità e portabilità di dati e applicazioni. Eppure, nonostante la consapevolezza crescente, permane un’asimmetria tra intenzioni e pratica: una survey Bain & Company rileva che due terzi dei CIO preferirebbero servizi di più provider per ridurre la dipendenza da un singolo, ma il 71% si affida ancora a un cloud provider unico. Tra chi adotta realmente una strategia multi-vendor, in media il 95% del budget cloud finisce comunque presso un solo fornitore, con dipendenze operative correlate. Le ragioni non sono solo contrattuali: la specializzazione tecnica su uno stack riduce l’agilità e rende complesso operare su più ambienti, sia per i team interni sia per i processi.

Le strategie di prevenzione includono misure interne ed esterne. Sul piano interno, la scelta di software portabile – in grado di operare su una vasta gamma di sistemi e piattaforme – semplifica la migrazione di dati e applicazioni verso storage e cloud alternativi, grazie a un elevato grado di standardizzazione dei componenti. È altresì cruciale la gestione del cambiamento nelle competenze: la dipendenza da strumenti noti può generare resistenza e rallentare la migrazione; progetti mirati di formazione e adozione possono trasformare la transizione in un’opportunità per rafforzare la cultura dell’innovazione. Sul piano esterno, è indispensabile definire ex-ante una strategia di uscita con piani dettagliati per replacereplicare o spostare servizi critici senza disservizi o perdita di dati, soprattutto nei casi in cui il provider diventi poco collaborativo a valle di una disdetta. La Data Governance deve privilegiare formati standard per i dati sensibili, con opzioni di conservazione in Private Cloud o on premises, così da evitare dipendenze dovute a formati proprietari.

La strategia multicloud resta uno strumento efficace per bilanciare rischio, prestazioni e costi, purché applicazioni e dati siano realmente trasportabili e compatibili in condizioni eterogenee. Per sua natura, il multicloud richiede sicurezza rafforzata e politiche coerenti across provider, ma consente di scegliere per ogni workload il fornitore più adatto e di contenere l’esposizione a singoli vendor. In questo perimetro, l’approccio di WIIT al Secure Cloud include scelte progettuali tese a evitare il lock-in tecnologico, come l’adozione di tecnologie open source e principi Cloud-Native. L’obiettivo è consegnare al cliente interoperabilità e portabilità, proteggendo gli investimenti nel tempo e mantenendo aperte le opzioni di evoluzione architetturale.

La riduzione del rischio di lock-in non è un fine, ma un abilitatore: consente di rimodellare in modo dinamico il portafoglio tecnologico in funzione di mercato, regole e opportunità, senza costi di transizione insostenibili o rallentamenti operativi. È una condizione abilitante anche per accelerare iniziative in ambito AI, dove modelli e pipeline evolvono rapidamente e la libertà di spostare dati e workload è un vantaggio competitivo.

Finanza in tempo reale con SAP S/4HANA Finance: dal controllo di gestione agli insight

La trasformazione digitale comporta anche una ridefinizione del controllo di gestione e del ruolo del CFO. In ambito ERP, SAP S/4HANA Finance rappresenta l’ultima generazione di soluzioni progettate per fornire strumenti di reportistica integrali e in tempo reale, incorporati nel sistema transazionale già in uso e supportati dall’architettura in-memory. La capacità di unificare flussi informativi provenienti da contabilità e controllo di gestione abbatte i “silos” e riduce, a livello di partita singola, la complessità del dato, esponendo insight trasparenti e fruibili con maggiore frequenza e puntualità.

Il funzionamento può essere sintetizzato in quattro pilastri: una pianificazione versatile che abilita simulazioni granulari e scenari previsionali con elevata affidabilità; una reportistica real-time per l’accesso istantaneo alle informazioni critiche nel momento in cui emergono; l’analisi di grandi volumi di dati fino al livello di posizione, accelerata dalla memoria; l’ottimizzazione dei processi con metodologie avanzate, tra cui machine learning e algoritmi predittivi. L’insieme consente di accorciare l’intervallo decisionale: dove prima servivano giorni o settimane per ottenere un report completo, oggi è possibile ricevere feedback tempestivi a fronte di eventi rilevanti del ciclo finanziario.

La piattaforma orienta un’evoluzione del ruolo del CFO, che si sposta in modo più significativo sull’analisi data-driven. Strumenti come dashboard di KPI definibili e reporting personalizzato e self-made riducono la dipendenza dall’IT per ottenere viste rilevanti. Ogni campo gestito a livello di documento è disponibile anche negli elaborati finali, abilitando valutazioni multilivello su piani e strategie. L’esperienza utente evoluta, la possibilità di operare da mobile e il supporto a requisiti di periodicità e localizzazione della reportistica per i diversi Paesi completano un disegno produttivo e conforme.

La migrazione verso S/4HANA Finance non incontra impedimenti tecnici tali da bloccare l’operatività, richiedendo requisiti di base e una governance metodica per evitare frizioni. La conversione della contabilità, sebbene talvolta percepita come non prioritaria, si dimostra una scelta vincente nel medio periodo in termini di efficienza, trasparenza e governabilità. In prospettiva, l’integrazione di ambienti mission-critical come SAP nel Secure Cloud consente a WIIT di allineare resilienza, sicurezza by design e performance applicativa, favorendo una gestione compliance-by-default coerente con le esigenze dei settori regolamentati. Per saperne di più su come la tecnologia SAP stia trasformando i processi finanziari, è disponibile l’approfondimento su SAP S/4 HANA Finance, che illustra in dettaglio le caratteristiche e i benefici del modello.

Regolazione europea integrata: NIS2 e Cyber Resilience Act come driver

Il quadro regolatorio europeo ha introdotto una cornice più stringente e coordinata di requisiti di cybersecurity, con impatti diretti su governance, processi e supply chain. La Direttiva (UE) 2022/2555 (NIS2) è stata recepita in Italia con il Decreto Legislativo 4 settembre 2024, n. 138 (pubblicato in Gazzetta Ufficiale 1 ottobre 2024, Serie Generale n. 230), entrato in vigore il 16 ottobre 2024. La norma eleva requisiti di sicurezza e obblighi di notifica degli incidenti, estendendo lo spettro dei soggetti interessati e promuovendo un approccio di gestione del rischio che investe l’intera catena del valore.

Obblighi, Scadenze e Sanzioni della Direttiva NIS2

Adeguarsi alla Direttiva NIS2 non è più un’opzione, ma un obbligo con scadenze precise. Le aziende coinvolte, divise in “soggetti essenziali” e “soggetti importanti”, devono implementare un solido sistema di gestione della sicurezza.[Vega Formazione]

- Valutazione e Gestione del Rischio: Identificare e mitigare i rischi cyber in modo sistematico.

- Piani di Sicurezza: Adottare misure tecniche e organizzative adeguate per la protezione dei sistemi.

- Protezione della Supply Chain: Assicurarsi che anche i fornitori rispettino standard di sicurezza conformi.

- Notifica degli Incidenti: Segnalare incidenti significativi all’Agenzia per la Cybersicurezza Nazionale (ACN) entro 24 ore (pre-notifica) e fornire una notifica dettagliata entro 72 ore.

- Formazione del Personale: Erogare programmi di sensibilizzazione e aggiornamento continuo sulla cybersecurity.

Scadenze per l’Adeguamento

- 31 dicembre 2024: Completamento dell’analisi e valutazione del rischio cyber.

- 28 febbraio 2025: Termine ultimo per la registrazione sulla piattaforma digitale dell’ACN per tutti i soggetti obbligati.

- 15 aprile 2025: Comunicazione formale alle aziende obbligate e richiesta di designazione del responsabile per la compliance.

L’inadempienza comporta sanzioni severe, che sottolineano la serietà con cui il legislatore considera la materia.

Sanzioni previste dalla Direttiva NIS2 Tipologia Soggetto Sanzione Massima Soggetto Essenziale Fino a 10 milioni di euro o il 2% del fatturato globale annuo. Soggetto Importante Fino a 7 milioni di euro o l’1,4% del fatturato globale annuo. A complemento, il Cyber Resilience Act (CRA) introduce requisiti trasversali di sicurezza per i prodotti con elementi digitali, con l’obiettivo di aumentarne l’affidabilità alla radice. Secondo una lettura di scenario, il CRA integra la NIS2, spingendo verso una cybersecurity europea integrata e coordinata, in cui la sicurezza delle infrastrutture e quella delle catene di approvvigionamento coesistono in modo sinergico. Un approfondimento è disponibile qui: Cyber Resilience Act e NIS 2: verso una cybersecurity europea integrata.

Questi riferimenti hanno impatti diretti sull’adozione di Secure Cloud e servizi gestiti, poiché richiedono presidi documentabili, controlli continui e capacità di risposta tempestiva agli incidenti. Il modello WIIT, con Premium Zone, SOC 24/7 e security by design, si allinea a questi driver, offrendo alle imprese un perimetro compliance-by-design in cui l’elevata disponibilità e la resilienza si conciliano con obblighi normativi e audit formali. In tal senso, il Secure Cloud diventa non solo infrastruttura, ma strumento di governance che consente di dimostrare, con dati e log, l’efficacia dei controlli e la coerenza con la normativa.

In un contesto in cui la fiducia è condizione per operare e crescere, la convergenza tra normativa, architetture resilienti e processi gestiti definisce un nuovo standard competitivo: essere sicuri e conformi non è un vincolo, ma un acceleratore di trasformazione.

Segnali dal mercato: identità, AI e strategie integrate

Il panorama di mercato restituisce negli ultimi mesi segnali convergenti su identità digitali, AI e integrazione della sicurezza su più livelli. Una rassegna di notizie recenti aiuta a inquadrare il contesto e la traiettoria:

- Competenze e compliance integrate. Un master operativo dedicato a NIS2, D.lgs. 138/2024, GDPR, DORA, CRA e AI Act (pubblicato 4 settimane fa) segnala la richiesta crescente di profili capaci di coniugare cybersecurity e compliance lungo più domini normativi.

- GenAI e responsabilità. Un’analisi (5 giorni fa) evidenzia su Techbusiness un disallineamento tra spinta dei CEO sulla generative AI e le cautele dei responsabili sicurezza, timori che si inseriscono nel necessario bilanciamento tra innovazione e rischio.

- Identità al centro. La notizia di CorCom (1 settimana fa) segnala un’operazione da 25 miliardi focalizzata sulla costruzione di una piattaforma per la sicurezza delle identità e degli agenti AI, a conferma del ruolo chiave dell’Identity Security nella difesa end-to-end.

- Architetture integrate dal chip al cloud. Una lettura su AI4Business (2 mesi fa) descrive una strategia di sicurezza integrata che attraversa i livelli dell’ecosistema, dal silicon al cloud, evidenziando la tendenza a unificare i controlli e ridurre le superfici d’attacco.

- Strategie congiunte cyber & data protection. La traccia di un webinar (2 mesi fa) torna sul tema dell’integrazione tra cybersecurity e protezione dei dati, un binomio che le imprese devono affrontare in modo congiunto.

- Verso una cybersecurity europea integrata. Un’analisi di Agenda Digitale (8 mesi fa) rimarca la complementarità tra CRA e NIS2, già richiamata, nel promuovere un approccio coordinato e di filiera.

- Innovazione e confronto. Il resoconto di RaiNews (4 mesi fa) su un summit dedicato offre uno spaccato sulle priorità emergenti: minacce crescenti e sempre più subdole, importanza di cooperazione e laboratori di idee.

Anche le comunità professionali e di policy convergono su due direttrici: integrazione dei controlli lungo la catena del valore e consolidamento delle identità digitali come perno della difesa. Per le imprese, questo si traduce nella necessità di piattaforme che riducano punti ciechi e migliorino la osservabilità di reti, dati e applicazioni. Il Secure Cloud di WIIT, con le sue Zone e la copertura SOC 24/7 nelle Premium, è disegnato per offrire questa convergenza, unendo resilienza infrastrutturale, security by design e governance coerente con NIS2/CRA.

Oltre la soglia: perché la fiducia nel cloud è il nuovo vantaggio competitivo

La traiettoria che emerge dai dati e dai segnali di mercato è netta: trasformazione digitale, resilienza e sicurezza convergono in un’unica agenda. Le imprese che investono in architetture secure-by-design, disaster recovery integrato e governance abilitante non si limitano a mitigare rischi tecnologici; costruiscono un vantaggio competitivo fatto di affidabilità, rapidità decisionale e compliance dimostrabile. La regolazione (NIS2, CRA) consolida questa direzione, chiedendo controlli continui e tracciabilità, mentre il mercato spinge verso soluzioni che uniscano observability, proattività e interoperabilità.

In questo quadro, la fiducia diventa una risorsa strategica: si sceglie un provider non solo per le prestazioni, ma per la capacità di garantire – e dimostrare – continuità, integrità e conformità dei servizi erogati. Il Secure Cloud di WIIT è concepito come foundation solida per ambienti IT critici, con un network di 7 Region europee e data center Tier IV che sorreggono Zone a sicurezza e resilienza crescenti (Standard, Premium con SOC 24/7, DR), includendo vulnerability management, segmentazione di rete e continuità orchestrata. L’adozione di tecnologie open source e principi Cloud-Native serve a evitare il lock-in e a preservare la libertà di evolvere il proprio stack, condizione oggi cruciale per iniziative AI-driven e per una gestione del rischio sostenibile.

Per i processi finanziari e le funzioni di controllo, strumenti come SAP S/4HANA Finance dimostrano come la tecnologia possa abilitare una finanza in tempo reale, capace di fornire insight affidabili e replicabili su cui impostare la strategia. La trasformazione è possibile quando infrastruttura, piattaforme e security operano in sintonia, riducendo complessità e tempi decisionali. In definitiva, mettere la sicurezza al centro non è un “costo necessario” ma un investimento abilitante: apre spazio all’innovazione, rende più robusta la catena del valore e rafforza la relazione di fiducia con clienti, partner e regolatori.

Le organizzazioni che riflettono su questo percorso possono partire da tre domande operative: i miei workload critici poggiano su una foundation realmente secure-by-design e compliance-ready? Il mio piano di DR è allineato a RTO/RPO sostenibili e testato per scenari reali? Le mie scelte tecniche minimizzano il lock-in, lasciandomi la flessibilità per migrare, scalare e innovare? Risposte chiare a questi interrogativi non solo limitano il rischio: creano spazio competitivo. E per costruirle, un partner come WIIT offre una piattaforma e un metodo in cui sicurezza, resilienza e performance sono di default, sin dalle fondamenta.

-

Security by design per proteggere i workload critici

Secure Cloud di WIIT: architettura, regioni e zone per ospitare workload critici

Nel percorso di trasformazione digitale, la scelta del provider cloud si gioca su parametri sempre più stringenti: performance, resilienza, sicurezza e compliance. Il paradigma Secure Cloud di WIIT nasce per allineare questi requisiti in un’unica piattaforma operativa, capace di sostenere processi e applicazioni mission-critical di organizzazioni che operano in contesti regolamentati e altamente competitivi. La base infrastrutturale è un network europeo di più di 20 data center di proprietà, distribuiti in 7 regioni tra Germania, Italia e Svizzera, con un’attenzione sistematica alla territorialità del dato e alla sovranità digitale. Questo disegno consente di orchestrare soluzioni in grado di coniugare latenza contenuta, scalabilità e allineamento ai vincoli normativi transfrontalieri.

Glossario: Termini Chiave e Acronimi- ACN (Agenzia per la Cybersicurezza Nazionale): L’autorità nazionale italiana per la cybersicurezza, responsabile della protezione degli interessi nazionali nel cyberspazio.

- Compliance: Conformità a leggi, normative, standard o policy (es. GDPR, NIS2).

- Disaster Recovery (DR): L’insieme delle misure tecnologiche e organizzative per ripristinare sistemi, dati e infrastrutture a fronte di gravi emergenze o disastri.

- ERP (Enterprise Resource Planning): Sistema software che integra e gestisce i principali processi di business di un’azienda (contabilità, produzione, supply chain, etc.). SAP S/4HANA è un esempio di ERP.

- GDPR (General Data Protection Regulation): Regolamento (UE) 2016/679 relativo alla protezione delle persone fisiche con riguardo al trattamento dei dati personali.

- MFA (Multi-Factor Authentication): Autenticazione a più fattori, un metodo di controllo degli accessi che richiede più di una prova dell’identità dell’utente.

- NIS2 (Network and Information Security, versione 2): Direttiva europea che impone obblighi di sicurezza più stringenti per un’ampia gamma di settori critici.

- RPO (Recovery Point Objective): Indica la quantità massima di dati che un’azienda può tollerare di perdere, misurata in tempo (es. RPO di 15 minuti).

- RTO (Recovery Time Objective): Il tempo massimo entro cui un servizio o un sistema deve essere ripristinato dopo un’interruzione per evitare conseguenze inaccettabili.

- SIEM (Security Information and Event Management): Tecnologia che supporta il rilevamento delle minacce e la risposta agli incidenti tramite la raccolta e l’analisi di dati di sicurezza da diverse fonti.

- SOAR (Security Orchestration, Automation and Response): Insieme di tecnologie che consentono alle organizzazioni di automatizzare la risposta agli incidenti di sicurezza.

- SOC (Security Operations Center): Un centro operativo per la sicurezza informatica che monitora, analizza e risponde a incidenti di sicurezza su base continuativa (spesso 24/7).

- Tier IV: Il più alto livello di certificazione per un data center secondo lo standard dell’Uptime Institute. Garantisce la massima fault tolerance e ridondanza.

- Zero Trust: Un modello strategico di sicurezza che si basa sul principio “mai fidarsi, verificare sempre”, eliminando la fiducia implicita da ogni risorsa digitale.

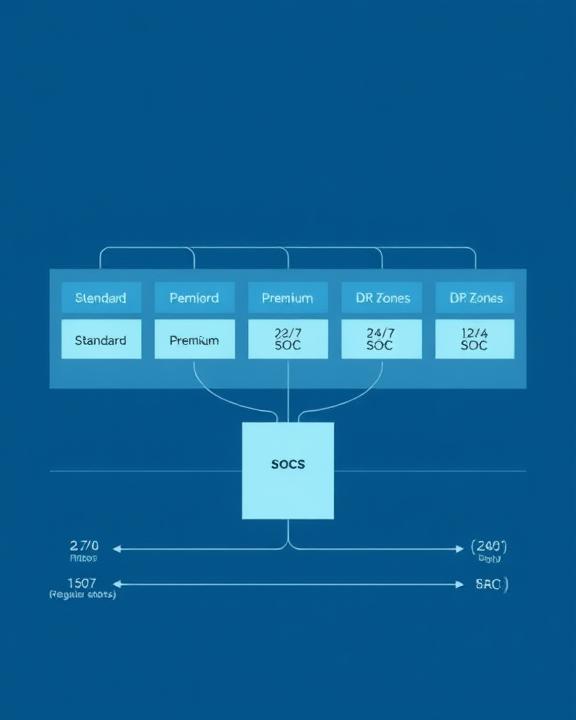

Il catalogo dei servizi è organizzato in tre Zone attivabili per Region. La Zona Standard mette a disposizione controlli security by design e misure preventive come vulnerability management e segmentazione di rete, architetture ridondate per l’alta disponibilità e la promessa di una scalabilità non vincolata dal sottostante. La Zona Premium, erogata esclusivamente in aree abilitate con data center certificati Tier IV o a resilienza equivalente, espande l’orizzonte della protezione includendo la copertura dei macro-processi di cyber security e un SOC 24/7 per protezione proattiva e risposta in tempo reale a minacce esterne e interne. La Zona DR abilita backup e disaster recovery configurabili in base alle esigenze dei singoli contesti, con la possibilità di progettare Business Continuity aderenti ai requisiti normativi più rigorosi, grazie anche alla disponibilità di multi–Tier IV su scala europea.

- Cos’è la Classificazione Tier per Data Center?

- La classificazione Tier, definita dall’Uptime Institute, è uno standard globale che valuta l’affidabilità e la resilienza delle infrastrutture dei data center. Si articola in quattro livelli, dal più basso (Tier I) al più alto (Tier IV), ognuno con requisiti specifici in termini di ridondanza, fault tolerance e continuità operativa.[Vianova]

Approfondisci le best practice di sicurezzaQuesto impianto tecnologico è finalizzato a offrire una foundation affidabile su cui costruire nuovi servizi e ospitare workload sensibili, permettendo alle aziende di focalizzarsi su obiettivi di crescita e innovazione. In questa visione, la sicurezza non è un add-on, ma un attributo nativo della piattaforma: la security by design attraversa l’intero ciclo di vita dei servizi, dalla progettazione alla gestione operativa. La logica di service packaging per Zone e Region semplifica la governance dei requisiti, rendendo replicabili i livelli di servizio tra ambienti omogenei e riducendo l’attrito nell’evoluzione delle applicazioni.

Per i settori mission-critical, l’adozione di Secure Cloud si traduce in fiducia verificabile: alti livelli di disponibilità, compliance pluri–giurisdizionale e security controls coerenti con gli standard di riferimento. La presenza del Tier IV non è un’etichetta marketing, ma la base per politiche di risk mitigation capaci di supportare anche i domini più esigenti in termini di downtime tolerance. Al contempo, la flessibilità delle Zone consente di calibrare il profilo di sicurezza e di resilienza in funzione della criticità dei workload e delle priorità di business, ottimizzando il rapporto tra costi e benefici operativi.

Confronto tra i Livelli Tier dei Data Center Livello Tier Uptime Garantito Massimo Downtime Annuo Caratteristiche Chiave Tier I 99,671% 28,8 ore Componenti non ridondati, un unico percorso per alimentazione e raffreddamento. Tier II 99,741% 22 ore Componenti ridondati parzialmente (N+1), ma con un unico percorso di distribuzione. Tier III 99,982% 1,6 ore Componenti ridondati (N+1) e percorsi multipli per alimentazione e raffreddamento. Manutenzione possibile senza interruzioni. Tier IV 99,995% 26,3 minuti (0,4 ore) Completamente fault-tolerant. Tutti i componenti sono doppiamente ridondati (2N+1) e isolati. Resiste a qualsiasi singolo guasto senza impatti operativi.[Vianova] La proposizione di valore di WIIT integra, infine, servizi gestiti sull’intero stack: dall’hosting Hybrid Cloud e Hosted Private Cloud all’integrazione con ambienti Public Cloud, fino a una Digital Platform componibile che offre moduli applicativi, componenti tecnologiche e framework API. La gestione di ambienti mission-critical – inclusi quelli basati su piattaforme come SAP – beneficia di competenze specialistiche e di una catena di service management coerente con le aspettative enterprise. In sintesi, l’approccio Secure Cloud punta a offrire, già nei servizi di base, livelli di sicurezza, resilienza e scalabilità tra i più elevati del settore, sin dalle fondamenta.

Zero trust e difesa stratificata: come rendere proattiva la sicurezza del cloud

La minaccia informatica evolve con continuità, rendendo inefficaci architetture di protezione basate sul solo perimetro. Il paradigma Zero Trust – “mai fidarsi, verificare sempre” – definisce una traiettoria operativa concreta: tutte le entità (dati, workload, utenti e dispositivi) sono non attendibili per principio; l’accesso a dati, applicazioni e sistemi avviene su policy rigorose e secondo il privilegio minimo; la postura è sostenuta da un monitoraggio completo della sicurezza, con verifiche risk-based su utenti, account e device. In questo quadro, la segmentazione – e spesso microsegmentazione – della rete costruisce “perimetri di fiducia” puntuali, limitando i movimenti laterali e riducendo la superficie d’attacco. L’adozione della Multi-Factor Authentication (MFA) rafforza la verifica delle identità, specialmente in scenari distribuiti e di lavoro da remoto.

Un’architettura Zero Trust (ZTA) sposta le difese dai perimetri statici e basati sulla rete per concentrarsi su utenti, risorse e asset. L’assunto fondamentale è che la fiducia non viene mai concessa implicitamente, ma deve essere continuamente valutata prima di consentire l’accesso a qualsiasi risorsa.

I Principi Fondamentali della Zero Trust Architecture secondo il NIST (SP 800-207)Il National Institute of Standards and Technology (NIST) definisce la Zero Trust come un’evoluzione della sicurezza aziendale, basata sui seguenti principi cardine:[Gyala]

- Identificazione di tutte le risorse: Ogni dispositivo, servizio, e flusso di dati è considerato una risorsa.

- Comunicazioni sicure: Tutte le comunicazioni devono essere cifrate, indipendentemente dalla localizzazione di rete.

- Accesso per singola sessione: L’accesso a una risorsa viene concesso su base “per-sessione”. La fiducia non è persistente.

- Policy dinamiche: Le policy di accesso si basano sullo stato del dispositivo, l’identità dell’utente e il contesto della richiesta.

- Monitoraggio continuo: L’integrità e la postura di sicurezza di tutte le risorse sono monitorate costantemente.

- Autenticazione e autorizzazione rigorose: I processi di autenticazione e autorizzazione sono dinamici e applicati rigorosamente prima di ogni accesso.

- Raccolta di dati per migliorare la postura: L’organizzazione raccoglie dati sul traffico e sugli accessi per informare e migliorare le proprie policy di sicurezza.

La traduzione operativa dello Zero Trust si completa con un SOC 24/7 in grado di assicurare visibilità near-real time e risposta tempestiva. La Zona Premium del Secure Cloud WIIT integra il Security Operations Center come componente nativa del servizio: un presidio continuo che correla eventi su scala infrastrutturale attraverso piattaforme SIEM, automatizza azioni di contenimento con logiche SOAR e abilita attività di threat hunting e threat intelligence per individuare precocemente comportamenti anomali. L’uso di Intelligenza Artificiale e Machine Learning – nell’analisi dei pattern di traffico, nella classificazione delle anomalie e nella generazione di insight – supporta gli analisti nell’interpretare segnali deboli e nel gestire un volume di allarmi in crescita costante.

Le buone pratiche preventive rimangono essenziali: vulnerability management sistematico, applicazione regolare delle patch, hardening degli asset, cifratura in-transit e at-rest come default operativo. Il modello di defense in depth – difesa in profondità – stratifica controlli fisici, tecnici e organizzativi in modo che la compromissione di un singolo livello non intacchi l’integrità complessiva. Nel contesto cloud, la difesa multilivello riguarda sia i piani network (filtri e segmentazione), sia quelli applicativi (controlli di sessione, validazione input, gestione delle dipendenze) e identitari (autenticazione forte, role-based access control, segregazione dei compiti).

Nella pratica, l’efficacia deriva dall’orchestrazione di questi elementi in un framework unitario. La governance delle policy – chi può accedere, a cosa, in quali condizioni – deve essere coerente tra ambienti, dalla Region on-premise alla Region del cloud, con audit trail e reporting verificabili. L’adozione di playbook di incident response riduce l’impatto degli eventi e accelera le attività di eradicazione e recovery, tenendo sotto controllo RTO e RPO. In questo scenario, la proposta WIIT – con Security as a Service e Business Continuity – consente di integrare monitoraggio, automazione e processi in un unico perimetro di responsabilità, semplificando il lifecycle della sicurezza e innalzando il livello di protezione senza aumentare la complessità percepita dalle funzioni di business.

La riduzione della superficie d’attacco, la limitazione dell’impatto in caso di violazione e il miglior allineamento agli obblighi di compliance sono conseguenze naturali di un’implementazione Zero Trust ben progettata. L’adozione di questi principi facilita inoltre la gestione di ambienti hybrid multicloud e di modelli operativi flessibili, mantenendo coerenza delle regole e tracciabilità degli accessi su sistemi e servizi interni ed esterni all’organizzazione.

Sanità digitale e data center in cloud: resilienza, normativa e ruolo del provider

L’ecosistema healthcare è tra i più esigenti in termini di sicurezza e continuità operativa. Il settore ha accelerato la digitalizzazione con cartelle cliniche elettroniche, telemedicina, teleconsulti, monitoraggio remoto e integrazione dei dati provenienti dai medical device, costruendo un percorso di connected care che ha nella data–driven healthcare un asse portante per modelli assistenziali innovativi (tra cui la Value-Based Healthcare). In parallelo, la superficie d’attacco è cresciuta: gli attacchi cyber contro gli operatori sanitari aumentano del +24,8% anno su anno (fonte: Rapporto Clusit), imponendo una cloud security più matura e in costante evoluzione.

Allarme Sicurezza: Sanità e Manifatturiero Sotto Attacco in Italia

Allarme Sicurezza: Sanità e Manifatturiero Sotto Attacco in ItaliaSecondo i dati più recenti, la situazione in Italia è particolarmente critica. Il Rapporto Clusit 2025 (relativo agli incidenti del 2024) evidenzia che il settore della Sanità è il terzo più colpito a livello globale (13% degli attacchi), con una crescita allarmante.[Howden]. L’Osservatorio Cybersecurity di Exprivia riporta per l’Italia un incremento dell’83% degli attacchi al settore sanitario rispetto all’anno precedente.[Infocad]. Anche il settore Manifatturiero italiano è un bersaglio primario, subendo il 16% degli attacchi totali nel paese e un aumento del 19% rispetto al 2023.[Infocad, Howden] Questi dati sottolineano l’urgenza di adottare misure di sicurezza avanzate e resilienti.

La migrazione verso modelli cloud ibridi è la risposta naturale per bilanciare innovazione, scalabilità e resilienza. In questo contesto, il provider assume un ruolo determinante: oltre a mettere a disposizione un’infrastruttura security by design, gestisce processi, strumenti e monitoring necessari a garantire livelli di protezione coerenti con aspettative cliniche e normative. GDPR, direttiva NIS e linee guida europee richiedono controlli rigorosi su data protection, gestione degli accessi, tracciabilità e risposta agli incidenti. Le minacce da considerare spaziano da fenomeni naturali ed errori umani a minacce intenzionali e failure di sistema, con la necessità di presidi tecnici e organizzativi capaci di mitigare rischi su tutta la catena del valore.

Le architetture hosted private cloud e i servizi gestiti di Business Continuity e Disaster Recovery permettono di assorbire shock e di mantenere livelli di servizio adeguati anche in condizioni di avaria. In particolare, le Zone DR del Secure Cloud WIIT abilitano configurazioni d’alta affidabilità e ripristino basate sulle esigenze di ogni struttura (ospedali, laboratori, reti territoriali), con il supporto di un network europeo abilitato a servizi di continuità che aderiscono ai requisiti più stringenti. La disponibilità di Tier IV in ambito europeo migliora la risk posture contro gli outage, mentre la Zona Premium integra il SOC per la sorveglianza costante di asset e flussi clinici digitali.

La condivisione di responsabilità è un elemento cruciale: anche nel privato “hosted”, buona parte della sicurezza è co–gestita dal provider, che deve garantire non solo l’esecuzione tecnica, ma processi di governance solidi per security e data protection. Questo modello è particolarmente efficace nel sanitario, dove i requisiti clinici e di compliance si affiancano a vincoli organizzativi e di budget. Secure Cloud fornisce una base comune per modulare i controlli di sicurezza in funzione della criticità del servizio (ad esempio, EHR, telemedicina, remote care), integrando livelli crescenti di protezione e disponibilità. Ne deriva un impianto di fiducia che consente alle strutture sanitarie di concentrarsi sull’erogazione di servizi innovativi e di migliorare la patient experience, sapendo che resilienza, sicurezza e conformità sono presidiate.

Dal punto di vista operativo, l’approccio Zero Trust – con MFA, microsegmentazione e monitoraggio continuo – si sposa con le specificità del dominio sanitario, in cui l’accesso ai dati deve essere puntuale e proporzionato al ruolo. L’integrazione di threat intelligence e processi di incident response basati su playbook riduce i tempi di rilevamento e migliora la coordinazione tra security e clinical operations. Il risultato è una resilienza digitale tangibile, misurabile sia in termini di uptime che di compliance, elemento determinante per strutture pubbliche e private che mirano a una modernizzazione sostenibile e governata.

NIS2 e Cyber Resilience Act: requisiti, tempistiche e sicurezza della catena di fornitura

La Direttiva NIS2, recepita in Italia con il D.lgs. 138/2024, ridisegna le responsabilità di sicurezza di settori essenziali e importanti, imponendo misure tecniche e organizzative avanzate, governance chiara e gestione della supply chain. L’Agenzia per la Cybersicurezza Nazionale (ACN) assume un ruolo centrale di vigilanza, coordinamento e supporto. Un percorso di adeguamento progressivo fissa tre scadenze operative chiave: entro il 28 febbraio 2025 la registrazione sulla piattaforma ACN e la designazione del punto di contatto; dal 1° gennaio 2026, l’obbligo di notifica degli incidenti con tempistiche stringenti (è richiamata la scadenza delle 24 ore per la segnalazione iniziale); dal 1° ottobre 2026, l’adeguamento della governance con responsabilità dirette degli organi amministrativi e direttivi, inclusi obblighi di upskilling specifico in materia di sicurezza.

L’apparato sanzionatorio è proporzionato ma incisivo: per i soggetti essenziali, fino a 10 milioni di euro o il 2% del fatturato mondiale; per i soggetti importanti, fino a 7 milioni di euro o l’1,4% del fatturato. A queste si aggiungono sanzioni accessorie che possono riguardare direttamente i vertici in caso di violazioni gravi. La compliance richiesta è risk-based: valutazioni continue delle vulnerabilità e dei rischi, misure proporzionali alla criticità dei servizi, monitoraggio continuo e incident response formalizzata. Particolare rilievo viene attribuito alla sicurezza della supply chain: due diligence sui fornitori, criteri di selezione che includano parametri di sicurezza, contrattualistica che definisca responsabilità e reporting in caso di incidenti, e una categorizzazione dei partner in base alla criticità dei servizi offerti.

La dimensione europea si è arricchita con il Cyber Resilience Act (Reg. 2024/2847), pubblicato in Gazzetta Ufficiale UE il 20 novembre 2024. Il regolamento introduce requisiti trasversali di sicurezza per i prodotti con elementi digitali, articolando tre macrocategorie in funzione del rischio (prodotti con elementi digitali, con elementi digitali importanti e con elementi digitali critici) e imponendo procedure di valutazione di conformità differenti per produttori, importatori e distributori. Un punto di contatto con NIS2 riguarda la divulgazione coordinata delle vulnerabilità: i fabbricanti devono notificare al CSIRT nazionale e a ENISA qualsiasi vulnerabilità attivamente sfruttata di cui vengano a conoscenza; le informazioni alimentano la banca dati europea e sostengono la prevenzione presso i soggetti essenziali e importanti. Il regolamento favorisce policy di coordinated vulnerability disclosure e contempla la possibilità di bug bounty, da attivare con cautele e processi robusti per evitare abusi.

L’impatto del Cyber Resilience Act sulla Supply Chain del SoftwareIl Cyber Resilience Act (CRA) rivoluziona la responsabilità dei produttori di hardware e software, inclusi i componenti open source integrati in prodotti commerciali. Le aziende che immettono sul mercato prodotti con elementi digitali dovranno:[Agenda Digitale]

- Garantire la sicurezza “by default” e “by design”: I prodotti devono essere sicuri fin dalla progettazione e per tutto il loro ciclo di vita.

- Eseguire valutazioni del rischio: Identificare e documentare i rischi di cybersicurezza associati al prodotto.

- Gestire le vulnerabilità: Stabilire processi per identificare e correggere tempestivamente le vulnerabilità scoperte, anche dopo la vendita.

- Fornire documentazione chiara: Offrire agli utenti informazioni trasparenti sulla sicurezza del prodotto e istruzioni per un utilizzo sicuro.

Questo implica costi iniziali per l’adeguamento dei processi di sviluppo e test, ma mira a ridurre i costi a lungo termine legati agli incidenti di sicurezza e a rafforzare la fiducia dei consumatori nel mercato digitale europeo.[Agenda Digitale]

In questo scenario, la proposta WIIT supporta l’adeguamento al D.lgs. 138/2024 con strumenti e processi di mappatura dei controlli, gestione dei log e controllo degli accessi – coerenti con il principio del privilegio minimo – e reportistica per audit interni ed esterni. Il SOC 24/7, integrato nella Zona Premium, consente di allineare monitoring e incident handling alle tempistiche regolatorie, mentre le Zone DR offrono i meccanismi di continuità del servizio indispensabili per RTO/RPO aderenti agli impegni contrattuali. L’approccio risk-based – richiesto dalla direttiva – viene reso operativo dentro il service lifecycle del Secure Cloud, riducendo l’onere di coordinamento per i team interni. A complemento, strumenti operativi come checklist e timeline di adeguamento aiutano a valutare azioni, tempistiche, costi di compliance e rischi di sanzioni con un piano trasparente e governabile lungo l’intero percorso.

SAP S/4HANA e modernizzazione sicura della manifattura: user experience, integrazione e controllo

Il salto generazionale di SAP S/4HANA dimostra come una piattaforma ERP possa abbracciare processi ben oltre la contabilità e la finanza. In ambito manufacturing, S/4HANA integra strumenti e dataset per vendite, approvvigionamenti, controllo, pianificazione, programmazione, manutenzione degli impianti, gestione del ciclo di vita del prodotto e magazzino, favorendo una visione unificata dell’operatività. La user experience gioca un ruolo critico: l’interfaccia Fiori, con moduli condivisi e dashboard orientate alla lettura rapida, consente a profili eterogenei – dagli operatori di linea ai decisori – di interagire in modo coerente su touchpoint differenti (PC, smartphone, postazioni CAD, pannelli di macchina), con impatti positivi su tempi di formazione, produttività e accuratezza dei dati.

Uno degli ostacoli più frequenti nella modernizzazione è la presenza di soluzioni legacy stratificate nel tempo – custom, sviluppi ad hoc o software autoprodotti – che si rivelano lenti, ingombranti e talvolta anacronistici. S/4HANA capitalizza su best practice maturate nella filiera manifatturiera, offrendo moduli specifici in grado di sostituire molte personalizzazioni, con riduzione della complessità architetturale, tempi di implementazione più brevi e contenimento dei costi. La flessibilità della piattaforma consente di adattare la mappatura dei processi in modo dinamico, allineando il sistema all’evoluzione del business senza nuovi progetti su misura per ogni cambiamento.

Per ambienti così sensibili, il Secure Cloud di WIIT fornisce la piattaforma infrastrutturale su cui ospitare applicazioni SAP con requisiti elevati di disponibilità, performance e sicurezza. La combinazione di Zone e Region abilita configurazioni diversificate: alta disponibilità e scalabilità nella Zona Standard, copertura completa dei processi di cyber security e SOC 24/7 nella Zona Premium, strategie DR per recovery e ripristino rapido nella Zona DR. La prossimità dei workload ai mercati di riferimento (Germania, Italia, Svizzera) contribuisce a latenze ridotte e a una migliore esperienza utente, mentre le certificazioni Tier IV nelle regioni abilitate confermano kpi di disponibilità adatti ai processi core.

In un contesto in cui la sicurezza non può essere un ripensamento, i principi Zero Trust si applicano anche alle architetture applicative: controllo degli accessi granulare, MFA, segregazione dei ruoli e audit trail per garantire privilegio minimo e tracciabilità. Il vulnerability management e l’automazione dei flussi di patching riducono la finestra di esposizione. L’integrazione con strumenti di monitoring e threat intelligence consente di rilevare anomalie contestualizzate sul ciclo produttivo (ad esempio, pattern fuori norma nella messaggistica applicativa o accessi non congrui su interfacce di gestione). Con questo assetto, le imprese manifatturiere possono misurare il valore della modernizzazione non solo in termini funzionali, ma anche come vantaggio competitivo in resilienza e compliance.

Dal trust operativo al vantaggio competitivo: un’agenda per l’impresa regolata

Il filo rosso che unisce adozione cloud, posture Zero Trust e adempimenti regolatori è il trust operativo: la capacità di dimostrare che disponibilità, sicurezza e conformità non sono promesse astratte, ma risultati ripetibili. Per i settori mission-critical – dalla sanità all’industria – questa capacità si misura nella continuità di erogazione, nella protezione del dato e nella governance efficiente dei controlli. Il Secure Cloud di WIIT, con più di 20 data center in 7 regioni europee e Zone disegnate per livelli progressivi di protezione e resilienza, posiziona la sicurezza come ingrediente nativo dei servizi, non come componente accessoria.

La spinta regolatoria – dalla NIS2 al Cyber Resilience Act – introduce metriche e scadenze chiare: registrazioni, notifiche entro 24 ore, nuove responsabilità per i vertici aziendali, sanzioni proporzionate al perimetro. Al contempo, la tutela della supply chain impone verifiche e trasparenza reciproca tra committenti e fornitori. L’adozione di policy di coordinated vulnerability disclosure e di processi strutturati di incident response consente di allineare le pratiche interne all’evoluzione normativa e di ridurre il tempo medio di rilevamento e mitigazione.

WIIT presidia questo passaggio offrendo un SOC 24/7 integrato nella Zona Premium, con capacità di monitoraggio continuo, automazione dei flussi di risposta e reportistica adatta a audit e verifiche regolatorie. La Zona Standard consolida i controlli preventivi – vulnerability management, segmentazione, ridondanza – mentre le Zone DR forniscono il “paracadute” necessario per garantire Business Continuity e recovery allineati ai requisiti contrattuali. L’insieme si traduce in riduzione del rischio, migliore aderenza alle regole e razionalizzazione della complessità operativa.

In un contesto dove anche ERP avanzati come SAP S/4HANA ridefiniscono i processi industriali, il vantaggio competitivo dipende dall’orchestrazione coerente di performance, resilienza e compliance. Un provider in grado di governare lo stack – infrastruttura, sicurezza, continuità, piattaforma digitale – consente di allineare i livelli di servizio alle aspettative del business e delle authority. La direzione è chiara: dalla fiducia presunta alla fiducia verificabile, sostenuta da certificazioni, architetture security by design, Tier IV nelle regioni critiche e processi misurabili. È questa la base per accelerare l’innovazione senza arretrare su sicurezza e normative, trasformando la conformità in asset e non in un costo inevitabile.

Approfondisci le best practice di sicurezzaApprofondisci le best practice di sicurezza con WIIT e scopri come proteggere i tuoi workload critici: Security as a Service, Business Continuity, NIS2 e Compliance. Per i principi Zero Trust e le traiettorie operative di adozione: Zero Trust: le sfide da superare per una strategia di successo.

-

Come scegliere servizi cloud affidabili per l’impresa

Perché scegliere un Secure Cloud

La selezione di un provider cloud è diventata una decisione strategica che incide su resilienza operativa, sicurezza e conformità. Nel modello proposto da WIIT Group, il paradigma Secure Cloud nasce per soddisfare requisiti rigorosi di performance e affidabilità, costruendo un rapporto di fiducia tra impresa e fornitore. L’approccio non si limita a “proteggere” l’infrastruttura: mira a integrare nativamente la sicurezza in ogni livello del servizio, abilitando ambienti mission-critical e percorsi di innovazione, inclusi i casi d’uso che fanno leva su algoritmi di AI e su esperienze immersive come AR/VR.

Glossario: Entità e Termini Chiave- ACN (Agenzia per la Cybersecurity Nazionale): L’autorità nazionale italiana responsabile della cybersicurezza, incaricata di proteggere gli interessi nazionali nel cyberspazio e di attuare normative come la NIS2.

- DNSH (Do No Significant Harm): Principio che impone che gli interventi previsti dai Piani Nazionali di Ripresa e Resilienza (PNRR) non arrechino alcun danno significativo agli obiettivi ambientali.

- GDPR (General Data Protection Regulation): Regolamento dell’Unione Europea in materia di trattamento dei dati personali e di privacy, che ha rafforzato e unificato la protezione dei dati per tutti gli individui all’interno dell’UE.

- IPCEI CIS (Important Project of Common European Interest on Cloud Infrastructure and Services): Un progetto strategico europeo per sostenere la ricerca, lo sviluppo e la diffusione di infrastrutture e servizi cloud e edge di nuova generazione, promuovendo la sovranità digitale.

- NIS2 (Network and Information Security, versione 2): Direttiva europea che impone obblighi di cybersicurezza più stringenti a un’ampia gamma di settori critici per rafforzare la resilienza digitale complessiva dell’UE.

- OLAP (Online Analytical Processing): Sistema informatico che permette analisi complesse e multidimensionali di grandi volumi di dati, tipicamente utilizzato per la business intelligence.

- OLTP (Online Transaction Processing): Sistema che gestisce applicazioni orientate alle transazioni, caratterizzate da un elevato numero di operazioni brevi e atomiche (es. inserimenti, aggiornamenti, cancellazioni).

- PNRR (Piano Nazionale di Ripresa e Resilienza): Il piano italiano per utilizzare i fondi del programma Next Generation EU per promuovere la ripresa economica e la transizione ecologica e digitale.

- SOC (Security Operation Center): Un’unità centralizzata che si occupa di monitorare, prevenire, rilevare, analizzare e rispondere agli incidenti di sicurezza informatica attraverso un team di specialisti e un set di tecnologie dedicate.

- Tier Standard (Uptime Institute): Sistema di classificazione internazionale che valuta l’affidabilità e la resilienza delle infrastrutture dei data center su quattro livelli (da Tier I a Tier IV), basandosi su criteri di ridondanza e tolleranza ai guasti.

- Uptime Institute: Organizzazione di riferimento a livello mondiale per la standardizzazione e la certificazione delle prestazioni dei data center.

- Vendor Lock-in: Situazione in cui un cliente diventa dipendente da un fornitore per prodotti e servizi, non potendo passare a un altro fornitore senza costi o disagi significativi.

Il perimetro tecnologico del Secure Cloud di WIIT si fonda su una security by design che allinea prevenzione, rilevazione e risposta: segmentazione delle reti, gestione preventiva delle vulnerabilità e architetture ridondate per l’alta disponibilità dei sistemi. Questa impostazione è rafforzata da un modello operativo che considera la sicurezza come un processo continuativo, in cui la protezione degli asset e la continuità del servizio sono garantite sin dalle fondamenta del portafoglio.

L’Intelligenza Artificiale come Alleato e Vettore di RischioL’adozione dell’AI accelera, ma spesso senza un’adeguata governance. Secondo il report “Cost of a Data Breach 2025” di IBM, il 97% delle organizzazioni che hanno subito un incidente di sicurezza legato all’AI non disponeva di controlli di accesso adeguati, e il 63% mancava di policy di governance per l’AI. Tuttavia, l’uso estensivo di AI e automazione nella sicurezza può generare un risparmio medio di 1,9 milioni di dollari sui costi di una violazione.[IBM]

Leggi l’approfondimento e confronta le opzioniLa struttura è organizzata su un network europeo di più di 20 data center proprietari, raggruppati in 7 Region secondo criteri geografici che includono Germania, Italia e Svizzera. La distribuzione regionale consente di rispettare vincoli di territorialità e di data residency, di supportare i requisiti di compliance e, soprattutto, di orchestrare scenari di continuità operativa multi-sito per i workload critici. In questo quadro si inserisce anche la logica delle Zone, pacchetti di servizi attivabili per ciascuna Region e articolati in tre profili:

- Standard: sicurezza preventiva, alta disponibilità tramite architetture ridondate, scalabilità senza compromessi.

- Premium: nelle Region che includono data center certificati ad altissima resilienza, i servizi si estendono coprendo tutti i macro-processi della cyber security e integrando un SOC 24/7 per protezione e risposta in tempo reale.

- DR (Disaster Recovery): servizi di backup e disaster recovery configurabili in base alle esigenze delle singole realtà aziendali.

La combinazione tra Region e Zone rende possibile disegnare, per ciascun cliente, un profilo di servizio coerente con i vincoli del settore di riferimento e con la criticità dei processi. In particolare, la disponibilità di data center multi-Tier (con capacità di progettare servizi basati su siti Tier IV o ad altissima resilienza) consente di soddisfare le organizzazioni soggette ai requisiti normativi più stringenti e di ampliare il grado di libertà nelle strategie di mitigazione del rischio di outage dei sistemi IT.

Il paradigma Secure Cloud è stato progettato per offrire livelli di sicurezza, resilienza e scalabilità tra i più elevati del settore, subito disponibili nei servizi di base. Questo libera i team aziendali dalla gestione infrastrutturale e dalle complessità legate alla difesa dagli attacchi, permettendo di concentrare risorse e competenze sullo sviluppo di soluzioni ad alto valore e sui percorsi di trasformazione digitale. In sintesi, la piattaforma non è soltanto “protetta”: è una fondazione tecnologica su cui costruire la competitività di medio-lungo periodo, ottimizzando tempi, costi e rischi di esecuzione.

Dalla compliance alla resilienza: NIS2, GDPR e standard Tier

La maturità di un servizio cloud si misura nella capacità di trasformare i requisiti normativi in pratiche operative solide. In Europa, la direttiva NIS2, recepita in Italia con il D.lgs. 138/2024, impone a “Soggetti Essenziali” e “Soggetti Importanti” nei settori critici e altamente critici un rafforzamento della resilienza digitale secondo le indicazioni dell’Agenzia per la Cybersecurity Nazionale (ACN). Il calendario operativo prevede, a partire dal 2025, attività annuali di registrazione/aggiornamento presso il portale ACN (avvio dal 1° dicembre di ogni anno tramite un “punto di contatto”) e, dal 2026, l’obbligo di notifica degli incidenti.

Attuazione della NIS2 in Italia: scadenze e adempimentiCon il recepimento della direttiva, l’ACN ha avviato la registrazione dei soggetti coinvolti. Le aziende notificate devono comunicare informazioni chiave, tra cui gli indirizzamenti IP e il nominativo del responsabile della sicurezza. Il termine per questo adempimento, inizialmente fissato al 31 maggio 2025, è stato prorogato al 31 luglio 2025 per agevolare la conformità.[TÜV SÜD]

L’articolo 21 della NIS2 richiede misure tecniche e organizzative adeguate seguendo un decalogo che include: analisi dei rischi, multi-factor authentication, sicurezza di sistemi e asset, strategie cyber, gestione degli incidenti, controllo degli accessi, tutela della supply chain, formazione del personale, business continuity e impiego di sistemi crittografici. Il costo medio di adeguamento è stimato attorno a 280.000 euro per azienda, mentre il costo medio di un data breach nel 2024 risulta aumentato a 4,71 milioni di euro. In questo contesto, l’allineamento alla NIS2 non è più un’opzione, ma un fattore di riduzione del rischio economico e di compliance-by-design.

Title: Rapporto Clusit 2025

Author: Clusit – Associazione Italiana per la Sicurezza Informatica

Publisher: Clusit

Year: 2025Secondo il “Cost of a Data Breach Report 2025” di IBM, il costo medio globale di una violazione dei dati è sceso a 4,4 milioni di dollari, un calo del 9% rispetto all’anno precedente, attribuito a una più rapida identificazione e contenimento delle minacce.[IBM] Questo dato globale si confronta con le stime nazionali e settoriali, come quelle analizzate nel Rapporto Clusit, che offre uno spaccato dettagliato del panorama italiano, confermando l’importanza di investimenti mirati in sicurezza.[Clusit]

Alla dimensione normativa si affianca quella della resilienza infrastrutturale. La classificazione Tier dell’Uptime Institute è lo standard de facto per la disponibilità e le prestazioni dei data center. Le classi coprono quattro livelli: Tier I (capacità di base, manutenzione con shutdown di sito), Tier II (componenti ridondanti, ma distribuzione impattata), Tier III (concurrent maintainability: ogni componente e percorso di distribuzione può essere rimosso per manutenzione senza fermare le operazioni), fino a Tier IV (fault tolerant: un singolo guasto o l’interruzione di un percorso non impattano le operazioni; resta concurrently maintainable).

Livello Tier Caratteristica Chiave Disponibilità Annuale Garantita Tolleranza ai Guasti Tier I Capacità di Base 99.671% Nessuna ridondanza Tier II Componenti Ridondanti 99.741% Parziale (N+1) Tier III Manutenibilità Concorrente 99.982% N+1, percorsi di distribuzione multipli Tier IV Tolleranza ai Guasti 99.995% Completamente ridondato (2N+1), fault tolerant Oltre alle definizioni, l’Uptime Institute articola le tappe di certificazione in Design (TCDD), Construction (TCCF) e Operational Sustainability (TCOS), per garantire coerenza tra architettura progettata, costruita e gestita nel tempo. La certificazione copre ambiti come sistemi elettrici e meccanici, sicurezza fisica, localizzazione del sito, continuità della capacità, gestione e operazioni, con site visit e verifiche non condizionate a specifiche tecnologie o vendor.

Il legame tra NIS2 e Tier si traduce in un binomio di compliance e disponibilità misurabile. I servizi Premium del Secure Cloud di WIIT, abilitati nelle Region che includono data center certificati ad altissima resilienza, sono concepiti per supportare scenari in cui non basta “essere conformi”: occorre dimostrare tolleranza ai guasti, manutenibilità senza interruzioni e presidi di sicurezza attivi 24/7 tramite Security Operation Center. Questo consente alle organizzazioni di integrare requisiti come autenticazione forte, incident response e business continuity in ambienti disegnati per la resilience-by-architecture. La convergenza di questi aspetti riduce il rischio complessivo e migliora la capacità dell’impresa di resistere, ripristinare e dimostrare la propria robustezza a clienti, autorità e stakeholder.

Strategie multicloud e anti lock-in: criteri e pratiche

La flessibilità operativa dipende dalla capacità di evitare dipendenze eccessive da un unico fornitore. Un’analisi sulla multi-vendor strategy pubblicata nei materiali disponibili evidenzia che, pur preferendo in due casi su tre l’uso di servizi di più provider per ridurre il rischio di lock-in, il 71% delle organizzazioni si affida ancora a un solo cloud provider. Tra le realtà che adottano una strategia multi-vendor, la concentrazione di spesa resta molto alta: in media, il 95% del budget cloud è impiegato presso un unico fornitore.

Dati recenti confermano la crescente spinta verso il cloud. Secondo Eurostat, nel 2023 il 45,2% delle imprese dell’UE ha acquistato servizi di cloud computing.[TeamSystem/Eurostat] Inoltre, una ricerca di Cisco rivela che il 78% delle aziende prevede di ospitare oltre il 40% dei propri dati in cloud entro il 2025, con l’agilità nello sviluppo applicativo come principale motore per l’adozione del multicloud (42% degli intervistati).[Corriere Comunicazioni] Questo squilibrio è spesso correlato alle competenze interne: i team tecnici tendono a specializzarsi in una piattaforma, complicando la gestione coordinata di ambienti eterogenei.

“Il lavoro a distanza e quello ibrido sono una realtà destinata a rimanere. L’adozione di più cloud sta accelerando ma fornire connessioni sicure e coerenti a dipendenti, dispositivi e applicazioni altamente distribuiti, continua a rappresentare una sfida. […] Ciò che emerge chiaramente dal report sono i benefici derivanti dal passaggio a un’architettura SASE (Secure Access Service Edge), affermazione confermata da quasi la metà degli intervistati che prevede di implementarla entro due anni.”

Approfondisci le strategie multicloud e scopri le soluzioni WIITPer ridurre l’esposizione al vendor lock-in, i materiali suggeriscono di agire su due piani: interno ed esterno. Sul piano interno, l’adozione di software portabile — capace di operare su più sistemi e piattaforme — facilita la migrazione di dati e applicazioni tra ambienti differenti grazie al maggiore grado di standardizzazione dei componenti. È importante anche gestire il cambiamento organizzativo: l’eventuale resistenza del personale e la curva di apprendimento vanno affrontate con formazione e strumenti che valorizzino la cultura dell’innovazione.

Sul piano esterno, la raccomandazione è definire una exit strategy in fase contrattuale, includendo procedure e tempi per l’estrazione di dati e sistemi, e verificando la disponibilità di formati standardizzati (es. per dati sensibili) che non creino lock-in a livello di data governance. Un altro aspetto chiave è il supporto a migrazioni su larga scala e a modelli multi-cloud, con tool e processi per spostare dataset tra più fornitori in coerenza con gli standard di settore. La strategia può prevedere la distribuzione di workload su due o più provider, a condizione di garantire compatibilità, portabilità e coerenza dei controlli di sicurezza in contesti operativi differenti.

Il Secure Cloud di WIIT supporta questa visione grazie alla struttura per Region e Zone. Le Zone DR permettono di orchestrare backup e disaster recovery su siti distinti, mentre i profili Standard e Premium rendono omogenee le policy di sicurezza e le modalità di gestione degli incidenti. L’adozione di data center con certificazione Tier ad altissima resilienza abilita inoltre scenari di co-ubicazione e failover che mantengono indipendenza contrattuale e governance del rischio, senza sacrificare prestazioni e disponibilità. A monte, la fase di selezione del provider richiede un’accurata valutazione dei requisiti tecnologici e normativi dell’azienda, il confronto delle clausole (per esempio sui meccanismi di migrazione e restituzione dei dati) e la verifica dell’effettiva capacità del partner di gestire architetture multi-cloud con strumenti dedicati e procedure di data transfer ad alta affidabilità.

La stessa residenza del dato, fondamentale per sovranità e conformità, deve essere garantita dalla progettazione regionale dell’infrastruttura. È in questo scenario che strategie pubbliche e programmi europei per la federazione cloud-to-edge — descritti più avanti — spingono il mercato verso modelli aperti, interoperabili e trasparenti, favorendo indipendenza tecnologica e maggiore controllo da parte delle imprese.

Business continuity in cloud: modelli operativi e metriche