Il tuo carrello è attualmente vuoto!

Blog

-

Hosting SAP, Oracle e Microsoft: requisiti per ambienti mission-critical

Requisiti infrastrutturali (categoria: Hosting dedicato)

IO, networking e storage per SAP/Oracle

Le piattaforme ERP e applicative come SAP, Oracle e gli stack Microsoft necessitano di ambienti di hosting SAP Oracle Microsoft capaci di gestire carichi transazionali e analitici con latenze prevedibili, throughput stabile e affidabilità continua. Dal punto di vista infrastrutturale, la colonna portante è il rapporto tra I/O, rete e storage: l’accesso ai dati deve essere supportato da sottosistemi di memorizzazione ridondati e percorsi di rete multipli e distinti, al fine di prevenire colli di bottiglia o punti singoli di cedimento. Il panorama dei data center, come descritto a livello enciclopedico, evidenzia che le strutture moderne utilizzano UPS, gruppi elettrogeni, sistemi di raffreddamento dedicati e architetture di distribuzione dell’alimentazione e del traffico concepite per sopportare carichi elevati e costanti, con densità energetiche superiori agli ambienti d’ufficio convenzionali.

Focus: Requisiti per SAP S/4HANA

Con il passaggio a SAP S/4HANA, i requisiti infrastrutturali diventano ancora più rigorosi, data la natura in-memory del database HANA. L’hosting deve assicurare non solo un’elevata capacità di calcolo, ma anche una latenza di storage estremamente contenuta e una banda di rete elevata. I principali cloud provider certificati per SAP S/4HANA, come Microsoft Azure e Google Cloud, definiscono architetture di riferimento precise.[Microsoft Learn]

Queste architetture includono tipicamente:

- VM Ottimizzate per la Memoria: Istanze con un elevato rapporto RAM/CPU, indispensabili per le operazioni in-memory di HANA.

- Storage a Performance Elevata: Utilizzo di SSD Premium o Ultra Disk (come nel caso di Azure) o volumi Hyperdisk (Google Cloud) per i file di dati e di log, allo scopo di garantire IOPS e throughput adeguati.[Google Cloud]

- Rete Accelerata: Networking a bassa latenza e alta larghezza di banda (fino a 100 Gbps) è cruciale per la comunicazione tra i server applicativi e il database, e per la replica sincrona in scenari di alta disponibilità.

- Deployment Multi-Zona: Per l’alta disponibilità, i sistemi vengono distribuiti su più zone di disponibilità all’interno di una stessa region, con meccanismi di replica sincrona (HANA System Replication) e cluster di failover.

Per applicazioni basate su database intensive di classe enterprise, la stabilità delle micro-latenze e la riduzione della variabilità nelle code di I/O influenzano direttamente la coerenza dei processi di cassa, pianificazione, MRP, fatturazione e reporting. Nel cloud, la gestione flessibile delle risorse rappresenta un ulteriore vantaggio: le piattaforme che sfruttano la nuvola possono allocare dinamicamente CPU, memoria e storage in base ai profili d’uso, evitando saturazioni e adattando lo spazio a dataset in crescita. Inoltre, attraverso pratiche di data management allineate agli scenari attuali (ad esempio, l’uso di object storage e basi dati ottimizzate per indici e metadati), si ottimizza la catena di elaborazione dalle transazioni alla reportistica.

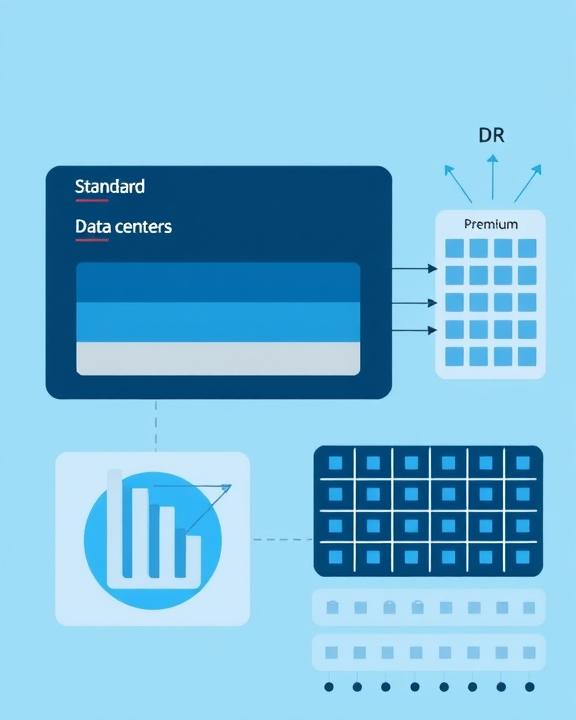

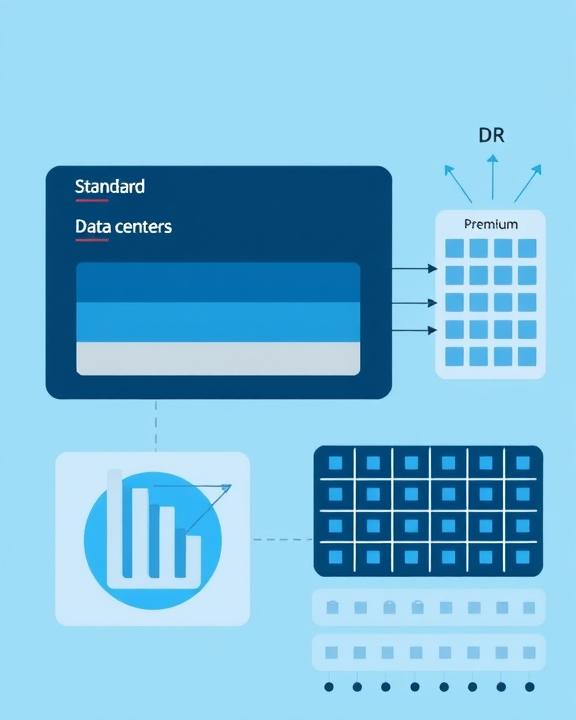

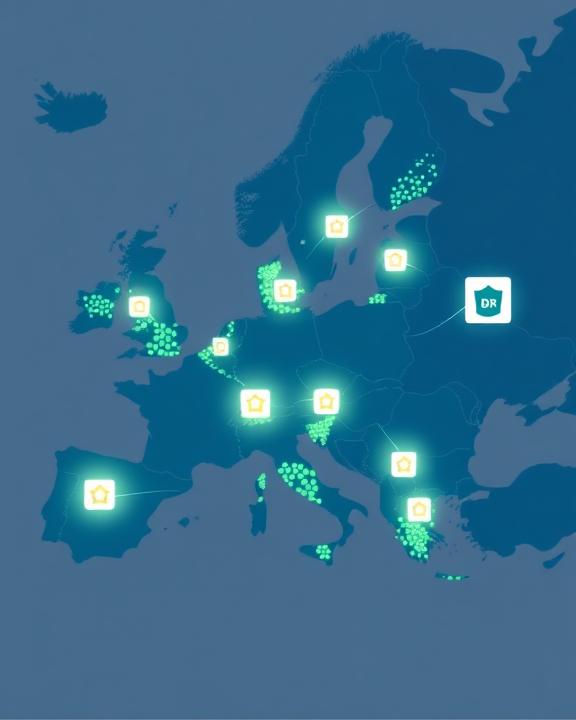

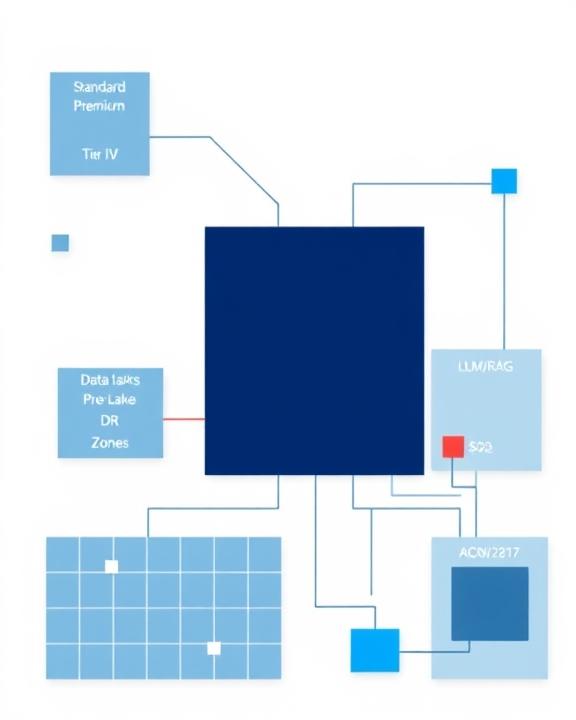

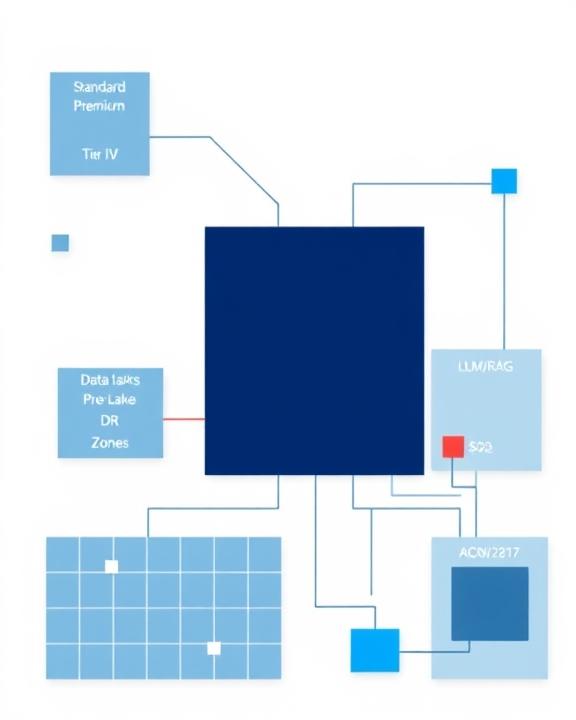

Scarica il white paper e richiedi una valutazione tecnicaAll’interno di WIIT, il modello Secure Cloud è fondato su una rete europea composta da oltre 20 data center propri, raggruppati in 7 Region (Germania, Italia, Svizzera) e tre Zone funzionali: Standard, Premium e DR. Questa configurazione consente di posizionare i carichi di lavoro SAP, Oracle e Microsoft in ambienti separati e dimensionati per specifici SLA di latenza e disponibilità, con la possibilità di abilitare scalabilità su richiesta e di gestire le risorse tra domini privati e pubblici. La Zone Standard offre sicurezza nativa, segmentazione di rete e ridondanza; la Zone Premium è progettata per esigenze critiche che beneficiano anche di un SOC 24/7; la Zone DR abilita backup e disaster recovery configurabili in base alle necessità applicative.

La continuità del servizio per ambienti mission-critical non è solo un obiettivo prestazionale, ma un elemento della business continuity. La cronaca recente ha evidenziato quanto i sistemi critici possano essere vulnerabili a incidenti e blackout: basti ricordare che tra il 20 e il 21 luglio 2017 l’integrazione dei sistemi della nuova realtà Banco BPM ha causato un disservizio con impatti su circa 100.000 correntisti e tempi di ripristino stimati in 14 giorni. Nelle stesse ore, un down dei servizi dell’INPS ha interrotto l’operatività online a livello nazionale. E oltre oceano, il Tax Day del 21 aprile 2018 ha visto l’IRS alle prese con un bug che ha impedito a 5 milioni di contribuenti di completare il modulo digitale. Questi episodi dimostrano con chiarezza: le piattaforme aziendali, inclusi i sistemi SAP e Oracle, devono essere ospitate in ambienti capaci di assorbire guasti, manutenzioni e picchi senza che una criticità tecnica si trasformi in danno economico o reputazionale.

Componente Architetturale Requisito Chiave per Ambienti Mission-Critical Beneficio nel Cloud Ibrido Compute (CPU/RAM) VM certificate e ottimizzate per la memoria (es. per SAP HANA) Scalabilità on-demand per gestire picchi di carico (es. chiusure trimestrali) Storage Dischi a bassissima latenza (SSD/NVMe) con IOPS garantiti Tiering automatico dei dati verso storage a costo inferiore (es. object storage per archiviazione) Networking Rete a elevata larghezza di banda e bassa latenza; percorsi ridondati Connettività sicura e dedicata tra cloud privato e pubblico (es. ExpressRoute, Interconnect) Disponibilità Cluster di failover automatico distribuiti su più zone fisiche Orchestrazione di piani di Disaster Recovery tra diverse region geografiche Sicurezza Segmentazione della rete, crittografia end-to-end, WAF, SIEM/SOC Applicazione di policy di sicurezza unificate su ambienti on-premise e cloud Il boom del Cloud Ibrido e il suo impatto sugli ERP

Il modello Hybrid Cloud si rivela particolarmente adeguato a bilanciare carichi, sicurezza e governance. Il mercato globale del cloud ibrido è stimato a 262 miliardi di dollari entro il 2027 (fonte Statista), mentre in Italia il segmento public & hybrid è cresciuto di oltre il 22% nel 2022 (Osservatori Cloud Transformation – Politecnico di Milano). I dati più recenti confermano e accelerano questa tendenza: secondo l’Osservatorio Cloud Transformation del Politecnico di Milano, il mercato Cloud italiano ha raggiunto i 6,8 miliardi di euro nel 2024, con una crescita del 24% rispetto al 2023. A trainare è proprio la componente Public & Hybrid Cloud, con una spesa di oltre 4,8 miliardi di euro e un incremento del 30%.[Osservatori.net]

“All’interno delle grandi organizzazioni italiane l’87% delle soluzioni con funzionalità di AI sfrutta modelli di servizio in Cloud. La nuvola si conferma dunque un pilastro imprescindibile per il percorso di digitalizzazione delle imprese del nostro Paese e consentirà di rispondere all’enorme domanda di servizi connessi all’intelligenza artificiale.”

A livello globale, il mercato del software ERP ha raggiunto quasi i 65 miliardi di euro nel 2024 e si prevede una crescita annua del 11,7% fino al 2030, spinta dall’adozione di soluzioni cloud e dall’integrazione di tecnologie come AI e IoT.[Innowise] Per i workload ERP, la capacità di distribuire transazioni e analitiche tra domini con livelli differenziati di protezione e compliance consente di ridurre i rischi, stabilizzare le prestazioni e ottimizzare i costi, affidando i dataset sensibili a componenti private e sfruttando il burst di risorse nel pubblico quando necessario.

Scarica il white paper e richiedi una valutazione tecnicaIn questo contesto, WIIT imposta la progettazione infrastrutturale di hosting SAP, hosting Oracle e hosting Microsoft basandosi su requisiti quantificabili: latenza applicativa end-to-end, tempo di risposta I/O, capacità di picco, ridondanza dei percorsi, oltre alla disponibilità di Zone e Region che garantiscano la territorialità del dato e la conformità normativa. Il connubio di questi elementi si traduce in esperienze utente stabili anche sotto pressione, con margini più ampi per manutenzioni simultanee e crescita organica degli ambienti.

Certificazioni e test di resilienza

Le certificazioni di Uptime Institute stabiliscono uno standard internazionale per valutare la resilienza dei data center. La Tier Classification prevede quattro livelli: Tier I (capacità di base), Tier II (componenti ridondanti), Tier III (manutenibilità concorrente) e Tier IV (tolleranza ai guasti). In particolare, i siti Tier IV dispongono di più sistemi indipendenti e fisicamente isolati che fungono da componenti di capacità ridondanti e percorsi di distribuzione, in modo da evitare che un singolo evento comprometta entrambe le vie. Il livello Tier IV aggiunge la fault tolerance alla topologia Tier III, richiedendo anche raffreddamento continuo e una configurazione di alimentazione fault-tolerant per l’intero parco IT. Le definizioni sono tecnologicamente agnostiche: specificano i criteri prestazionali, ma non impongono scelte di vendor o design, lasciando spazio all’ingegneria e all’innovazione.

Accanto al framework Uptime, lo standard ANSI/TIA-942 introduce un proprio sistema Rated 1–4 coerente, sul piano concettuale, con i Tier I–IV, e prevede verifiche da parte di Conformity Assessment Body accreditati, con audit e ispezioni sul campo. Dal 2014, TIA utilizza il termine “Rated” per evitare confusioni con la nomenclatura UI. Sebbene i due percorsi siano paralleli e indipendenti, entrambi forniscono una metrica oggettiva per allineare gli investimenti infrastrutturali agli obiettivi di continuità operativa.

La filiera di Tier Certification di Uptime Institute comprende tre ambiti: Design Documents (conformità del progetto), Constructed Facility (verifica in condizioni di carico reale) e Operational Sustainability (processi e comportamenti gestionali per sostenere le prestazioni nel tempo). È un sistema che, quando applicato a workload ERP, permette di dimostrare che l’infrastruttura è in grado di gestire le esigenze quotidiane e gli eventi straordinari, comprese manutenzioni e guasti, senza impatti sul servizio al business.

WIIT eroga servizi cloud premium su un ecosistema proprietario con 7 Region europee e Zone differenziate; due dei data center di proprietà ospitano certificazioni Tier IV dell’Uptime Institute, abilitando modelli di continuità estremamente robusti nelle Premium Zone. La Guida ai Tier data center approfondisce i criteri dei livelli e documenta che il Tier IV è associato a un uptime annuo del 99,995%, con percorsi di distribuzione indipendenti e sempre attivi. In un contesto in cui il modello Hybrid Cloud garantisce un runtime continuo grazie alla gestione integrata, la coesistenza di siti Tier III e Tier IV consente disegni active-active o active-standby per scenari di disaster recovery e migrazioni a downtime ridotto.

La necessità di test di resilienza non è un’astrazione teorica: gli incidenti del luglio 2017 citati sopra e l’evento IRS del 21 aprile 2018 dimostrano come le architetture non manutenibili o non ridondate possano causare disservizi sistemici. La pratica di esercitazioni periodiche (failover, switch di percorsi, simulazioni di perdita di siti) è un punto fondamentale per i carichi mission-critical, anche in relazione ai vincoli del GDPR che impongono misure tecniche e organizzative adeguate alla protezione e disponibilità dei dati personali. Per i team applicativi SAP e Oracle, questi programmi si concretizzano in piani di continuità tracciati, obiettivi di RTO/RPO misurabili e meccanismi di rollback governati, riducendo l’incertezza del “giorno del cambio” e consolidando il trust con gli utenti di business.

Sicurezza e compliance (categoria: Security for Applications)

Segregazione workload e cifratura

La protezione degli ambienti ERP e applicativi di classe enterprise si basa su un principio operativo: la concezione intrinsecamente sicura (security by design). Nel modello Secure Cloud di WIIT, la safety applicativa è integrata fin dalle fondamenta: nella Zone Standard sono inclusi segmentazione di rete, alta disponibilità e vulnerability management; nella Zone Premium si attivano servizi proattivi su tutti i macro-processi della cybersecurity e un SOC 24/7 per rilevare e rispondere in tempo reale alle minacce. La Zone DR completa il perimetro con politiche di backup e disaster recovery calibrate su livelli di rischio e SLA.

Il Rischio RECON: un caso di vulnerabilità critica

Un esempio emblematico della criticità della sicurezza negli ambienti ERP è la vulnerabilità denominata RECON (Remotely Exploitable Code On NetWeaver), scoperta nel 2020. Con un punteggio di gravità di 10/10 (CVSS), questa falla colpiva un componente dello stack tecnologico Java di SAP NetWeaver, presente in migliaia di installazioni.[Cybersecurity360]

Sfruttando RECON, un utente malintenzionato non autenticato poteva creare un nuovo utente con privilegi di amministratore, ottenendo il controllo completo del sistema. L’impatto potenziale includeva:

- Lettura e modifica di record finanziari.

- Sottrazione di dati personali e sensibili.

- Interruzione delle operazioni aziendali tramite sabotaggio.

- Esecuzione di comandi a livello di sistema operativo.

Questo episodio sottolinea l’importanza cruciale di un patching tempestivo e di una gestione proattiva delle vulnerabilità, specialmente per i sistemi ERP che costituiscono il cuore operativo e informativo delle aziende.

La segregazione dei workload è l’elemento strutturale che concretizza l’isolamento dei sistemi SAP, Oracle e Microsoft: separare domini, reti e livelli di servizio riduce la superficie di attacco e impedisce la propagazione trasversale delle vulnerabilità locali. L’esperienza sul campo dimostra quanto sia cruciale stabilire confini netti tra servizi di front-end, motori transazionali e componenti di integrazione. Nel settore Oil & Gas, WIIT ha applicato un Cyber Security Framework su cinque aree (Network; Security & Vulnerability Management; Endpoint Security; Identity Access Management; Messaging Security), portando un Security Index proprietario da 36 a 89. Il primo passo operativo è stato un Privilege Access Manager su 400 dispositivi connessi (smartphone, server, appliance) per gestire gli accessi con privilegi elevati; in seguito, sono state gestite centinaia di e-mail in sandbox e mappate le minacce ricorrenti tramite un Internet Gateway su categorie di utenti dinamiche, a riprova di un approccio olistico alla difesa.

In parallelo, è stata implementata una Data Governance per monitorare accessi e flussi di dati non strutturati, con modelli automatizzati di controllo e strumenti avanzati di produttività e analisi, in piena ottica GDPR. L’esito di questo duplice percorso è l’attivazione di una Cyber Security Platform che permette al reparto IT di ottenere una visione completa degli asset digitali e, al tempo stesso, di ottimizzare parametri operativi e indicatori di compromissione (IoC) in modo dinamico. La casistica dimostra un punto chiave per il mondo ERP: identità e dati sono inscindibili e vanno gestiti con policy coerenti tra i diversi segmenti applicativi (moduli SAP, sistemi Oracle, servizi Microsoft) e tra le zone di esecuzione (on-premise, private cloud, public cloud).

All’interno di questo perimetro, le tecniche di cifratura dei dati in transito e a riposo, la protezione perimetrale degli endpoint e l’hardening sistematico degli stack applicativi sono considerati pilastri complementari. Le richieste di conformità (dal Regolamento UE 2016/679 – GDPR alle normative di settore) rendono la tracciabilità e la minimizzazione del rischio non negoziabili: l’obiettivo è dimostrare, con evidenze tecniche, che i dati personali e le informazioni critiche sono trattati con misure adeguate al rischio. Nell’ottica di hosting SAP, hosting Oracle e hosting Microsoft, la segmentazione dei flussi tra i diversi layer (web, application, database), unitamente a meccanismi di crittografia e segregazione delle chiavi, permette di ridurre l’esposizione e uniformare i controlli lungo tutta la catena transazionale.

Le aziende che eseguono i propri sistemi ERP in-house spesso ritardano l’applicazione di patch di sicurezza critiche alle vulnerabilità appena scoperte perché non dispongono delle risorse IT per eseguire i test e quindi implementare tali aggiornamenti in modo tempestivo.

I fornitori di servizi cloud facilitano generalmente l’implementazione per i clienti dei controlli di accesso basati sui ruoli. L’adozione di un progetto di sicurezza integrata su Region e Zone consente inoltre di posizionare i workload più sensibili nelle Premium Zone dei siti a massima resilienza (siti con data center Tier IV), mentre si mantengono ambienti di test, sviluppo o integrazione in contesti standardizzati e comunque protetti. In tutti i casi, la visibilità unificata su eventi, asset, identità e policy è essenziale per prevenire drift di configurazione e “spaghetti-security” nel multicloud.

Controlli di accesso e audit

La protezione di applicazioni critiche dipende dalla qualità dei controlli di accesso e dalla capacità di effettuare audit completi e tempestivi. La casistica delineata in ambito Oil & Gas mostra che la gestione degli accessi privilegiati, estesa a smartphone, server e appliance, è un primo snodo per ridurre il rischio sistemico: un singolo account sovra-permissivo su un sistema ERP può aprire la strada a manomissioni di processi contabili o di supply chain. L’introduzione di Privileged Access Management, combinata con Identity Access Management e segmentazione coerente delle reti, interrompe la catena di attacco e consente di registrare ogni azione rilevante.

In parallelo, l’adozione di sandboxing per la messaggistica e di Internet Gateway capaci di classificare le minacce per categoria di utente, come descritto nelle esperienze operative di WIIT, rappresenta un secondo livello di difesa. Questi controlli, se integrati con la Data Governance, alimentano una Cyber Security Platform che, per ogni evento, collega chi ha fatto cosa, dove e quando. La tracciabilità degli accessi e delle modifiche configura anche un supporto alla conformità a standard e controlli di assurance come ISAE 3402 (richiamato nei materiali WIIT come parte dell’ecosistema di governance) e ai requisiti del GDPR sulla protezione dei dati personali.

Nelle infrastrutture Tier di Uptime Institute, la componente di Operational Sustainability affianca il disegno topologico e concentra l’attenzione sui comportamenti gestionali che, nella pratica, determinano la capacità di raggiungere gli obiettivi di affidabilità a lungo termine. Per i team che gestiscono hosting SAP Oracle Microsoft, questo significa che politiche di controllo degli accessi, verifiche periodiche dei privilegi, rotazione delle credenziali e registrazione completa dei log sono parte integrante del livello di servizio erogato, non una funzione aggiuntiva.

Nell’ecosistema di sicurezza intrinseca (Secure-by-Design), WIIT include un insieme di controlli che coprono la sicurezza degli endpoint, la gestione delle vulnerabilità, le identità, la messaggistica e la rete, con l’attivazione della Premium Security e di un SOC 24/7 per le esigenze più cruciali. L’efficacia operativa si misura anche nella capacità di correlare gli eventi di sicurezza con i processi applicativi: ad esempio, un’anomalia sui tentativi di accesso al modulo di tesoreria SAP correlata a un picco di phishing intercettato dalla sandbox di posta può generare una risposta coordinata, che isolerà gli endpoint coinvolti, forzerà la rotazione delle credenziali e disabiliterà temporaneamente account a rischio.

La qualità dell’audit si riflette, infine, nella rendicontazione verso funzioni di compliance e ispezioni esterne. La possibilità di aggregare evidenze da più domini (on-premise, private cloud, public cloud) e più Region, mantenendo la localizzazione del dato quando richiesto, consente di rispondere a audit complessi con tempi e costi più contenuti. La struttura a Zone di WIIT agevola la preparazione di pacchetti di audit coerenti per i diversi ambiti, separando dati di produzione e di non-produzione, privilegi e ruoli, e offrendo un perimetro chiaro per verifiche risk-based.

Modelli di migrazione e co-existence (categoria: Migrazione applicativa)

Strategie lift-and-shift vs replatforming

La pianificazione della migrazione verso ambienti di hosting SAP Oracle Microsoft si articola in modelli operativi che si distinguono per l’impatto sull’architettura e i tempi di esecuzione. Il lift-and-shift consiste nel trasferire i workload così come sono, con minime modifiche per l’esecuzione nel cloud: è un approccio efficace per accelerare i tempi, contenere la complessità iniziale e ottenere rapidamente vantaggi in termini di disponibilità e governance (ad esempio, collocando i sistemi in Premium Zone o abilitando un DR già pronto). Il replatforming prevede un adattamento selettivo dei componenti (middleware, storage, servizi di osservabilità) per sfruttare le capacità del cloud come scalabilità elastica, automazione e service mesh nei punti che offrono il ritorno più immediato. Entrambe le strategie richiedono baseline prestazionali, piani di test e metriche di validazione che considerino contemporaneamente latenza applicativa, I/O e throughput.

Le risorse offerte da WIIT, relative alla consulenza per soluzioni cloud flessibili e sicure e all’esternalizzazione infrastrutturale IT: quando, come e cosa trasferire, enfatizzano l’importanza di workflow efficienti e robusti, con una gestione end-to-end dello stack e livelli di servizio focalizzati sul processo, piuttosto che sui singoli elementi. L’adozione di un approccio modulare tramite framework API e una Digital Platform facilita la gestione della coesistenza tra moduli legacy e servizi modernizzati, mantenendo una coerente architettura di sicurezza nativa. Questa piattaforma contribuisce inoltre a disaccoppiare i cicli di rilascio delle applicazioni e i cicli di evoluzione dell’infrastruttura, riducendo al minimo il rischio di regressioni.

Nel contesto dell’Hybrid Cloud, le aziende possono distribuire i workload ERP tra privato e pubblico in base a criticità, conformità, costi e performance: i dati sensibili e i servizi core rimangono nel privato ad alta resilienza, mentre elaborazioni temporanee o ambienti di test sfruttano il cloud pubblico con scaling flessibile. I dati del mercato ibrido – 262 miliardi di dollari di valore globale atteso e +22% di crescita italiana nel 2022 – indicano una direzione consolidata: modelli governati in cui l’IT controlla territorialità del dato e policy e, al contempo, accede a capacità elastiche per gestire picchi o iniziative di breve ciclo.

La scelta tra lift-and-shift e replatforming deve essere guidata da analisi di impatto e dalle esigenze specifiche di ciascuna applicazione. Per SAP ed ecosistemi Oracle, i componenti di integrazione, i batch notturni e le funzioni real-time richiedono piani differenziati. È qui che le Zone di WIIT e i siti Tier IV rendono possibili strategie di landing zone progressive: si può migrare prima la base dati operando in premium per attivare subito failover robusti, e poi modernizzare gli strati applicativi dove l’engineering produce il massimo ritorno (ad esempio abilitando osservabilità distribuita, backup immutabili, policy di data retention allineate al GDPR). Con questo approccio, la trasformazione procede per segmenti misurabili, con un perimetro di rischio contenuto in ogni fase.

Per gli stack Microsoft, la coesistenza di servizi applicativi e di directory/identità aggiunge ulteriori complessità di orchestrazione. Portare in cloud autenticazione e autorizzazione mantenendo l’IAM allineato con i sistemi ERP e i Security Operation Center consente di prevenire interruzioni nella catena di controllo. La Digital Platform WIIT, progettata per gestire Private e Public Cloud in modo unificato, contribuisce a mantenere chiari i confini tra domini applicativi e privilegi, garantendo auditabilità trasversale.

Minimizzare il downtime

La riduzione al minimo del downtime durante una migrazione è la prova della validità di un progetto. Gli episodi di interruzione di servizio documentati (Banco BPM nel luglio 2017, INPS nelle stesse ore, IRS nel Tax Day 2018) dimostrano come l’impatto per utenti e clienti possa essere esteso e prolungato quando i sistemi non sono preparati a gestire cut-over complessi e imprevisti software. Un piano di migrazione maturo, quindi, include: prove di failover in ambiente controllato, piani di rollback con riscontri pratici, repliche dei dati coerenti con RPO e switch di percorsi per la rete e l’energia testati in condizioni realistiche. La documentazione Uptime Institute sui Tier specifica che i siti Tier III e Tier IV sono concepiti per effettuare manutenzioni e gestire guasti senza impatto per l’IT, fattore di cruciale importanza durante le fasi di dual run o big bang di una migrazione.

Nel paradigma Secure Cloud, la presenza di Zone DR flessibili consente di creare copie consistenti dei database e di orchestrare strategie active-active o active-passive tra Region per ridurre il tempo di indisponibilità percepito. La gestione integrata di backup e disaster recovery, insieme agli allineamenti di identità, ruoli e policy già predisposti nelle Premium Zone, attenua i rischi di disallineamento post-migrazione. Contemporaneamente, i controlli di security by design – segmentazione, vulnerability management, endpoint protection, WAF – proteggono la superficie esposta in una fase in cui i sistemi possono presentare finestre temporanee di vulnerabilità.

Il modello Hybrid Cloud contribuisce alla riduzione del downtime distribuendo i ruoli critici in modo da assicurare un runtime continuo: i data center privati ad alta resilienza ospitano i componenti core e i servizi di identità, mentre il pubblico assorbe carichi accessori o temporanei. Gli indicatori di riferimento riportati nei materiali di mercato indicano un uptime 24/7 come obiettivo di gestione integrata; in un’ottica ERP, ciò significa cut-over programmati su finestre ridotte, con test pre-produzione che simulano non solo il passaggio dei dati ma anche failover, ripartenze e degradazioni controllate.

Dal punto di vista operativo, la conoscenza di WIIT in settori regolamentati conforta l’utilità di predisporre liste di controllo per la messa in produzione e runbook eseguibili, con criteri di interruzione chiari e un unico comitato di decisione. I log applicativi e infrastrutturali diventano materiale di audit per dimostrare, a posteriori, il rispetto dei requisiti e per alimentare cicli di post-mortem e miglioramento continuo. Per supportare i team, la possibilità di esternalizzare le attività consente di disporre di competenze specialistiche – ad esempio per la replica dei database, la gestione dei middleware o la messa in sicurezza degli endpoint – con un modello service-based, riducendo la variabilità e i tempi morti.

Infine, la governance dei tagli di rete, della QoS e del routing applicativo durante il passaggio è altrettanto critica della replica dei dati. Le Digital Platform che unificano la gestione di Private e Public Cloud permettono di orchestrare i flussi tra utenze interne, partner e clienti senza violazioni di segregation of duties o di territorialità del dato. La presenza di data center Tier IV nelle Region europee e di Zone specifiche facilita la progettazione di passaggi a rischio contenuto anche in contesti altamente regolamentati.

-

Gestione degli ambienti critici cloud: best practice operative

Processi di gestione operativa (categoria: Managed Cloud Services)

La gestione ambienti critici cloud impone un modello operativo che tuteli disponibilità, integrità e prestazioni dei workload, con un’attenzione specifica alla security by design, al monitoraggio ambienti critici e alla gestione SLA end-to-end. Nel contesto europeo, la cogenza del quadro normativo – dalla Direttiva NIS2 recepita in Italia con il D.lgs. 138/2024 al Regolamento di esecuzione (UE) 2024/2690 – sposta l’asticella dalla mera protezione alla resilienza: i processi devono dimostrare capacità di prevenire, reagire e ripristinare in tempi rapidi, supportati da evidenze verificabili. In questo scenario, WIIT Group struttura servizi gestiti su data center proprietari organizzati in 7 Region europee (Germania, Italia, Svizzera), con “Zone” Standard, Premium e DR mirate a livelli di esigenza crescenti e con data center certificati Tier IV per i casi di massima criticità, come descritto nel paradigma Secure Cloud. La combinazione di processi codificati, servizi 24/7 e infrastrutture ad alta resilienza costituisce la base per governare ambienti multicloud, applicazioni mission-critical (ERP, supply chain, platform data) e piattaforme AI, in conformità con NIS2 e GDPR.

Cosa significa certificazione Tier per un Data Center?

La classificazione Tier, creata dall’Uptime Institute, è lo standard internazionale per misurare le performance e l’affidabilità dell’infrastruttura di un data center. I livelli sono progressivi e indicano la capacità di una struttura di resistere a guasti e di consentire la manutenzione senza interruzioni.

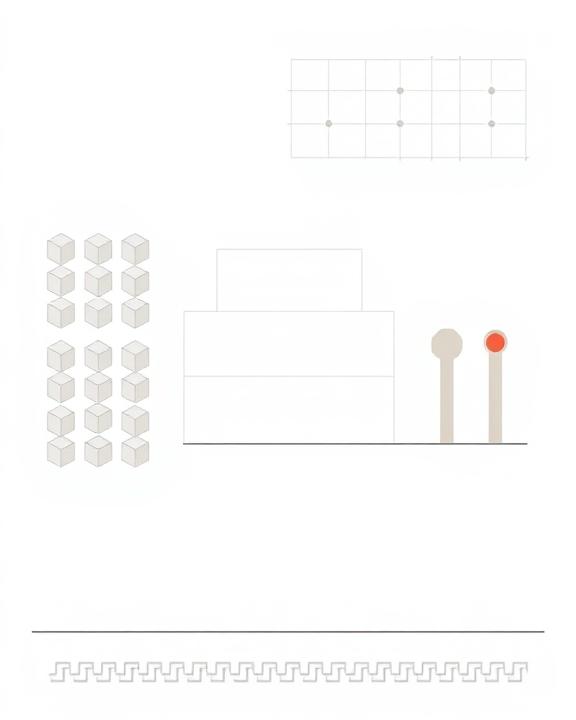

Livello Tier Disponibilità (Uptime) Tempo massimo di fermo annuo Caratteristiche principali Tier I 99,671% 28,8 ore Infrastruttura di base senza ridondanza. Richiede lo spegnimento completo per manutenzione. Tier II 99,741% 22 ore Aggiunge componenti ridondanti parziali (N+1) per alimentazione e raffreddamento. Migliora la resistenza ai guasti ma richiede ancora fermi per interventi. Tier III 99,982% 1,6 ore Manutenzione concorrente: ogni componente può essere manutenuto o sostituito senza interrompere i servizi IT. Percorsi di distribuzione multipli. Tier IV 99,995% 26,3 minuti (0,4 ore) Fault Tolerance: l’infrastruttura è in grado di resistere a un singolo guasto grave e imprevisto senza impatti sui servizi. Sistemi multipli, indipendenti e fisicamente isolati.[Uptime Institute] Runbook e run-time operations

Prenota una workshop tecnico per valutare il tuo ambienteLa regia operativa degli ambienti critici richiede runbook esaustivi che guidino ogni fase del ciclo di vita: preparazione, esecuzione, verifica post-operativa e continua ottimizzazione. Un runbook efficace allinea procedure e check-list con gli obiettivi di gestione SLA, includendo parametri di latenza, throughput, disponibilità e obiettivi di ripristino coerenti con i servizi di Disaster Recovery e Business Continuity. All’interno del paradigma Secure Cloud di WIIT, la “Zona Standard” integra misure di prevenzione come il vulnerability management e la segmentazione delle reti, abilitando architetture ridondate per l’alta disponibilità; la “Zona Premium”, erogata su Region con data center Tier IV o ad altissima resilienza, estende la difesa con una sicurezza nativamente proattiva e un SOC 24/7 per il rilevamento e la risposta in tempo reale. La “Zona DR”, infine, attiva servizi di backup e disaster recovery flessibili e configurabili in base alle esigenze delle singole organizzazioni. Questo schema di zone consente di calibrare i runbook su contesti operativi differenti, tenendo allineati rischi, controlli e obiettivi di continuità.

Nell’operatività quotidiana, i runbook orchestrano il monitoraggio ambienti critici lungo più livelli: infrastruttura (compute, storage, rete), piattaforme (database, middleware, storage oggetti), applicazioni (ERP, sistemi di analisi, piattaforme AI) e processi di dati. Le piattaforme di AI descritte da WIIT – che automatizzano l’ingestion, classificano e archiviano in modo intelligente e allocano dinamicamente risorse in cloud – rendono possibile una telemetria contestuale e predittiva: policy di auto-scaling e resource allocation seguono i modelli di utilizzo, prefigurando le esigenze di archiviazione e prevenendo colli di bottiglia. La qualità dei dati (data quality) diventa un fattore operativo: l’impiego di database vettoriali, object storage e architetture vicine alla fonte (edge) favorisce velocità ed efficacia degli algoritmi, riducendo “rumore” e rischi di errori nei risultati.

Un runbook orientato alla resilienza mappa inoltre i flussi di gestione delle modifiche e delle configurazioni, allineandosi con il blocco 6 (“Acquisizione, sviluppo e manutenzione”) della guida tecnica ENISA per l’attuazione del Regolamento (UE) 2024/2690, che comprende change management, gestione delle patch e test di sicurezza. Il riferimento ENISA, pubblicato il 26 giugno 2025 (NIS2 Technical Implementation Guidance), fornisce indicazioni operative, esempi di evidenze e mappature dei requisiti a standard e buone pratiche: una “cassetta degli attrezzi” per tradurre le regole in azioni verificabili e per supportare gap analysis e audit. Nell’applicazione pratica, i runbook includono sezioni dedicate alla supply chain (blocco 5 ENISA), all’inventario degli asset (blocco 12) e al controllo degli accessi (blocco 11), oltre a policy su backup e ridondanza (blocco 4). Grazie a questi presidi, WIIT può progettare workflow performanti e resilienti, gestendo l’intero stack tecnologico e garantendo livelli di servizio sull’intero processo, come evidenziato nei contenuti sul modello di outsourcing di infrastrutture IT e asset applicativi.

Nel perimetro normativo italiano, il D.lgs. 138/2024 impone registrazioni annuali al portale ACN a partire dal 1° dicembre tramite un “punto di contatto” designato, e scandisce un calendario di adempimenti dal 2025, con attività ricorrenti per la registrazione/aggiornamento e, dal 2026, l’obbligo di notifica degli incidenti informatici. La traduzione operativa di tali scadenze nei runbook evita impatti sugli SLA e garantisce la tracciabilità delle azioni di conformità.

Principali Scadenze Operative NIS2 in Italia Scadenza Adempimento Note 31 Luglio 2025 Registrazione e aggiornamento annuale I soggetti Essenziali e Importanti devono registrarsi sulla piattaforma ACN e designare un punto di contatto. La scadenza originale è stata prorogata.[PQA] Gennaio 2026 (circa) Obbligo di notifica incidenti Entro 9 mesi dalla conferma di ACN, scatta l’obbligo di notificare gli incidenti significativi tramite la piattaforma. Settembre 2026 (circa) Implementazione obblighi di base Entro 18 mesi dalla conferma di ACN, i soggetti devono aver implementato le misure di gestione del rischio definite dall’Autorità. Escalation e gestione incidenti

La gestione degli incidenti è il banco di prova della resilienza. La guida tecnica ENISA (giugno 2025) articola un intero blocco (3) su “Gestione degli incidenti”, che include politica, monitoraggio e logging, event reporting, classificazione, risposta e analisi post-incidente. L’approccio suggerito è procedurale e probatorio: a ogni requisito corrispondono azioni concrete e evidenze da raccogliere (documenti, registri, prove di test), oltre a mappature verso standard riconosciuti. In pratica, un modello di escalation efficace definisce chiaramente attori, livelli di severità, tempi massimi per la presa in carico e soglie per l’attivazione di piani di crisis management (blocco 4 ENISA), fino alla comunicazione verso le autorità competenti secondo i criteri del Regolamento (UE) 2024/2690.

Nel quadro NIS2, gli Stati membri devono disporre di un CSIRT nazionale e di un’autorità per i sistemi di rete e informazione; in Italia la supervisione si raccorda all’Agenzia per la Cybersecurity Nazionale (ACN). La direttiva estende il perimetro rispetto alla NIS1, includendo settori come ricerca, poste e corrieri, servizi ICT, acque reflue, servizi digitali, spazio e specifici ambiti manifatturieri (chimica, alimentare, gestione rifiuti), oltre a energia, sanità, infrastrutture digitali, trasporti, finanza e acqua potabile. Introduce due categorie – Essenziali e Importanti – con regimi sanzionatori differenziati: fino a 10 milioni di euro o il 2% del fatturato mondiale per i soggetti “essenziali” e fino a 7 milioni o l’1,4% per gli “importanti”. La gestione incidentale deve quindi assicurare una risposta “difendibile”, capace di dimostrare coerenza con controlli e processi previsti dall’articolo 21 (analisi dei rischi, business continuity, supply chain, security-by-design, access control, crittografia, formazione, incident response).

Regime Sanzionatorio Direttiva NIS2 Categoria Soggetto Sanzione Massima Alternativa (se superiore) Soggetti Essenziali 10 milioni di euro 2% del fatturato mondiale totale annuo Soggetti Importanti 7 milioni di euro 1,4% del fatturato mondiale totale annuo Oltre alle sanzioni pecuniarie, la normativa prevede misure non pecuniarie significative, come la sospensione temporanea di certificazioni o autorizzazioni e, per le persone fisiche con ruoli di responsabilità, l’inibizione temporanea dallo svolgimento di funzioni direttive.[ICT Security Magazine]

Un esempio in linea con ENISA riguarda l’acquisizione sicura (blocco 6.1): le entità devono istituire processi per gestire i rischi connessi a servizi o prodotti ICT critici, documentando procedure operative e riferimenti a standard, compresi i casi che coinvolgono FOSS. In un audit, le evidenze – modelli di documentazione per gare e appalti, processi scritti basati su buone pratiche – consentono di verificare l’effettiva integrazione della sicurezza nella catena di fornitura. WIIT riflette questa impostazione nel proprio Secure Cloud: nella “Zona Premium” è integrata la componente SOC 24/7, con risposta a minacce esterne e interne, mentre le capacità multi-Region e la disponibilità di data center Tier IV abilitano scenari di isolamento e contenimento per mantenere gli SLA durante l’incidente.

L’analisi post-incidente capitalizza l’esperienza: i runbook vengono aggiornati con lesson learned e miglioramenti sui controlli (es. segmentation hardening, tuning delle regole di rilevazione, densificazione di logging e telemetria), e l’event reporting viene allineato con i parametri del Regolamento (UE) 2024/2690. Nel contesto italiano, dal 2025 la registrazione/aggiornamento annuale presso ACN e, dal 2026, la notifica degli incidenti diventano milestone operative da integrare con gli esercizi periodici (tabletop e live drills). In termini economici, il documento di scenario stima in circa 280.000 euro il costo medio di adeguamento alla NIS2 per singola azienda, a fronte di un data breach medio a 4,71 milioni di euro (2024): un raffronto che rafforza il ruolo di escalation e incident response come investimento per ridurre l’esposizione al rischio.

Aggiornamento Dati 2025: Il Costo di una Violazione Dati

Secondo il report “Cost of a Data Breach 2025” di IBM, il costo medio globale di una violazione dei dati è sceso a 4,4 milioni di dollari. Per l’Italia, il dato si attesta a 3,31 milioni di euro, segnando un calo del 24% rispetto all’anno precedente. Questo calo è attribuito a una maggiore velocità nell’identificazione e nel contenimento degli incidenti, spesso grazie all’uso estensivo dell’AI e dell’automazione nella sicurezza, che può generare un risparmio medio di 1,9 milioni di dollari.[IBM]

Tooling e automazione (categoria: piattaforme di orchestration)

Gli strumenti e le pratiche di orchestration determinano la capacità di replicare configurazioni sicure, ridurre l’errore umano e mantenere coerenza tra ambienti. WIIT adotta un approccio di piattaforma – evidenziato nella Digital Platform – che fornisce framework API e moduli applicativi allo stato dell’arte, integrati con workflow resilienti e livelli di servizio sull’intero processo. In ambito dati e AI, le piattaforme descritte da WIIT automatizzano ingestion, classificazione e archiviazione, sfruttando il cloud per allocare dinamicamente risorse in base ai modelli d’uso e abilitando analisi predittive per anticipare le esigenze di storage. Tale automazione, quando codificata in pipeline dichiarative, crea un ponte naturale verso la conformità NIS2, che richiede processi sistematici e documentabili.

CI/CD e configurazione infra-as-code

Nei contesti critici, pipeline CI/CD e configurazioni infra-as-code (IaC) consentono di trasformare policy e architetture in codice verificabile, favorendo auditabilità e ripetibilità. L’esperienza WIIT su AI platform mostra come i sistemi abilitati all’AI riconoscano schemi nei flussi, si adattino all’evoluzione dei dati e, in cloud, modifichino dinamicamente le risorse per evitare colli di bottiglia: lo stesso paradigma si applica alle pipeline, che integrano controlli di qualità, scansioni di vulnerabilità, test automatici e promozioni tra ambienti con gate di sicurezza. La selezione dei data store – data lake per training su grandi volumi non strutturati, database RAG per LLM preaddestrati – entra nel dominio IaC, codificando topologie, policy di accesso, lifecycle di retention e criteri di cifratura. Insieme alle interfacce di orchestrazione, questo riduce varianze tra ambienti e semplifica la conformità con i blocchi ENISA su acquisizione, sviluppo, manutenzione e gestione delle configurazioni.

In termini di governance operativa, l’IaC consente di mappare le policy di rete (segmentazione, micro-segmentation), i controlli di accesso (account privilegiati, MFA, confini amministrativi), la telemetry pipeline (metriche, logs, tracce) e l’integrazione con i piani di backup/DR, in aderenza ai blocchi 11 (Controllo accessi) e 4 (Continuità operativa e gestione crisi) della guida ENISA. Le stesse pipeline CI/CD possono includere stage di sicurezza del codice e dei rilasci applicativi, con prove di security testing e scansioni delle dipendenze, inclusi componenti open source, come richiesto dall’attenzione NIS2 alla sicurezza lungo l’intero ciclo di sviluppo.

Dal punto di vista del monitoraggio ambienti critici, l’integrazione nativa tra IaC e piattaforme di osservabilità permette di correlare configurazioni e comportamento runtime: ogni mutamento d’infrastruttura è tracciato, associato a un rilascio e valutato rispetto alle metriche SLA. Le pipeline codificano anche gli runbook di roll-back e hotfix, trasferendo all’automazione la capacità di reagire a regressioni o vulnerabilità. La coerenza infrastrutturale che ne deriva semplifica i processi di gestione SLA e, al contempo, produce evidence a prova di audit, come previsto dalla guida tecnica ENISA (orientamenti operativi ed esempi di evidenze).

Questo impianto tecnologico si affianca al modello infrastrutturale del Secure Cloud WIIT: un network europeo di più di 20 data center proprietari, raggruppati in 7 Region, con “Zone” attivabili in funzione delle esigenze – Standard per la sicurezza preventiva e l’alta disponibilità, Premium per la protezione proattiva con SOC 24/7, DR per i piani di continuità e ripristino. La territorialità del dato (Germania, Italia, Svizzera) e la presenza di data center Tier IV assicurano allineamento con requisiti di compliance particolarmente stringenti, rafforzando la difendibilità delle scelte architetturali codificate in IaC.

Automazione patching e backup

La gestione delle patch in ambienti critici non può essere “best effort”: va calendarizzata, orchestrata e verificata con workflow ripetibili che minimizzino la finestra di esposizione. La guida tecnica ENISA colloca la patch management al cuore del blocco 6 (manutenzione e gestione delle vulnerabilità), in dialogo con i processi di change management e test di sicurezza. In pratica, le pipeline di automazione programmano scansioni di vulnerabilità, alimentano backlog di remediation, orchestrano roll-out segmentati con canary/blue-green per ridurre il rischio e attivano runbook di roll-back in caso di regressioni. Le configurazioni IaC garantiscono coerenza tra ambienti, mentre la telemetria consente di misurare l’impatto su prestazioni e disponibilità, assicurando che gli SLA rimangano in traiettoria.

Il secondo pilastro è il backup con disaster recovery orchestrati: definizione di frequenze, retention, segregazione logica e geografica, cifratura dei backup set e verifiche periodiche di recuperabilità. La guida ENISA include backup e ridondanza nel blocco 4 (Continuità operativa): qui l’evidenza non è il file salvato, ma la prova di ripristino riuscita e documentata. Nel modello WIIT, le “Zone DR” del Secure Cloud attivano servizi di backup e disaster recovery flessibili, progettati per imprese con requisiti normativi stringenti: la disponibilità di un network europeo multi-Tier IV consente disegni di continuità multi-sito e multi-Region, integrabili con processi ACN e NIS2.

Sul versante dei dati, le piattaforme AI descritte da WIIT contribuiscono a evitare colli di bottiglia e perdite grazie a un data management intelligente: classificazione automatica, archiviazione ottimizzata, object storage vicino alla fonte, analisi predittive per stimare capacità e prefigurare espansioni. La data quality è centrale: ridurre rumore e spazzatura dati è una funzione di sicurezza (“garbage in, garbage out”) e di continuità, perché la recovery ha senso solo se ciò che si ripristina mantiene integrità e coerenza operativa. Queste capacità rafforzano i presidi richiesti dall’articolo 21 NIS2, che spazia dall’igiene informatica di base alla crittografia, dalla sicurezza nelle forniture alle procedure di risposta agli incidenti.

Nel contesto nazionale, gli adempimenti ACN prevedono – a partire dal 2025 – attività annuali di registrazione/aggiornamento e, dal 2026, la notifica degli incidenti: i processi di automazione devono quindi includere report periodici sui livelli di patching, sugli esiti dei test di ripristino e sui miglioramenti attuati. In termini di gestione SLA, i profili di RPO/RTO vanno industrializzati per tipologia di workload, alla luce di vincoli di latenza e territorialità; qui la divisione in “Zone” del Secure Cloud WIIT offre una matrice di capacità pronta all’uso, che spazia dalla prevenzione premium (SOC 24/7, security proattiva) alla ripartenza in emergenza (Zone DR). Questa visione “componibile” è coerente con il modello di piattaforma WIIT (Digital Platform) che fornisce framework API e moduli applicativi per integrare controlli, workflow e rendicontazione tecnica.

Governance e compliance (categoria: servizi di consulenza)

La conformità non è un allegato a valle, ma una struttura portante del modello operativo. La Direttiva NIS2, entrata pienamente in vigore e recepita in Italia con il D.lgs. 138/2024, impone misure tecniche e organizzative “adeguate” che – secondo l’articolo 21 – includono: analisi dei rischi e sicurezza dei sistemi, gestione degli incidenti e reporting, continuità del servizio (backup/DR), crisis management, sicurezza della supply chain, sicurezza in approvvigionamento/sviluppo/manutenzione, igiene informatica e formazione, crittografia, access control e modelli Zero Trust. La guida tecnica ENISA del 26 giugno 2025 (NIS2 Technical Implementation Guidance) traduce il Regolamento di esecuzione (UE) 2024/2690 in 13 blocchi operativi con orientamenti, evidenze e mappature, divenendo lo standard di fatto per progettare processi, eseguire gap analysis e sostenere audit interni/esterni. WIIT integra questa prospettiva di compliance-by-design nel paradigma Secure Cloud, dove security, resilienza e scalabilità sono componenti native del portafoglio, e le “Zone” permettono di allineare i controlli al profilo di rischio.

Le misure di gestione del rischio secondo l’Articolo 21 NIS2

La direttiva richiede un approccio basato sul rischio che copra un’ampia gamma di aree. I soggetti devono implementare policy per:

- Analisi dei rischi e sicurezza dei sistemi informativi.

- Gestione degli incidenti (prevenzione, rilevamento, risposta).

- Business continuity, come la gestione dei backup, il disaster recovery e la gestione delle crisi.

- Sicurezza della catena di approvvigionamento, inclusi i rapporti con fornitori diretti.

- Sicurezza nell’acquisizione, sviluppo e manutenzione dei sistemi, inclusa la gestione delle vulnerabilità.

- Valutazione dell’efficacia delle misure di gestione del rischio.

- Igiene informatica di base e formazione sulla cybersecurity.

- Uso della crittografia e, se del caso, dell’encryption.

- Sicurezza delle risorse umane, policy di controllo degli accessi e gestione degli asset.

- Utilizzo di soluzioni di autenticazione a più fattori o di autenticazione continua.

Policy di accesso e audit

Il controllo degli accessi è un cardine della NIS2 e occupa un intero blocco (11) nella guida ENISA: policy di accesso, gestione dei diritti, privileged access management, sistemi amministrativi, identificazione, autenticazione e MFA. Operativamente, la definizione di policy si riflette nella configurazione IaC (ruoli, gruppi, confini di sicurezza), nell’adozione di processi di segregation of duties, nella gestione degli account privilegiati e nella registrazione puntuale di attività amministrative (logging affidabile, protezione e conservazione). In un ambiente WIIT, tali presidi si combinano con le architetture di rete segmentate, con la micro-segmentation perimetrale e con l’integrazione dei sistemi SIEM/SOC in “Zona Premium”, per un controllo continuo e un allineamento con i requisiti di monitoraggio ambienti critici.

La guida ENISA offre un approccio “actionable” anche su aree complementari: sicurezza delle risorse umane (blocco 10, incluse verifiche dei precedenti, procedure per cessazione/cambio incarico), gestione degli asset (blocco 12, classificazione, inventario, supporti rimovibili, consegna/restituzione), sicurezza ambientale e fisica (blocco 13, utilities, minacce fisiche/ambientali, controllo accessi fisici). L’aderenza a questi blocchi fornisce la traccia probatoria che un auditor si attende: politiche, procedure, registri, evidenze di esecuzione, risultati di test e simulazioni di crisi. Rispetto ai requisiti NIS2, il passaggio dalla “policy scritta” al “controllo attuato” è fondamentale: la guida ENISA indica esempi concreti di evidenze, utili a evitare contestazioni in fase ispettiva e ad allineare il linguaggio operativo tra fornitori, assicurazioni e autorità di controllo.

Il perimetro si estende alla supply chain, where la NIS2 richiede misure su interi cicli di fornitura e outsourcing, includendo cloud computing, data center, CDN, managed services e managed security services. La guida ENISA introduce nel blocco 5 i fondamenti di politica di sicurezza della catena di fornitura, inventari di fornitori e service provider, criteri di valutazione e monitoraggio. WIIT, nel proprio modello di outsourcing e Digital Platform, rende disponibili workflow di governance e servizi estesi di sicurezza e technology governance H24, unendo infrastrutture proprietarie multi-Region, Zone Premium e DR e processi gestiti con risorse specializzate.

Infine, la dimensione “culturale”: l’articolo 21 e la guida ENISA richiamano igiene informatica e formazione come elementi basilari. Nei settori altamente regolamentati (sanità, finanza, utility) o esposti a grandi volumi di dati (manifatturiero con industrial IoT, moda ed e-commerce), l’adozione di programmi strutturati di security awareness e l’integrazione di pratiche di AI responsabile – come indicato nei contenuti WIIT – consentono di ridurre il rischio operativo, abilitando al contempo nuove soluzioni data-driven e l’evoluzione dei modelli di business (servitizzazione) su un basamento cloud resiliente.

Reportistica per compliance

La reportistica non è un esercizio compilativo, ma il modo concreto in cui si dimostra la conformità. La guida ENISA – come documentato anche nell’analisi di settore (approfondimento su guida tecnica ENISA) – fornisce per ciascun requisito le azioni attuative, gli esempi di evidenze e i riferimenti normativi. In pratica, un compliance report efficace include: politiche e procedure aggiornate; registri di logging e monitoraggio; evidenze di esercitazioni di risposta agli incidenti; prove di ripristino backup/DR; inventari degli asset e della supply chain; tracce di change management e patching; risultati di formazione e awareness; attestazioni sull’uso di crittografia e sull’applicazione di modelli Zero Trust. Per i soggetti italiani, i milestone ACN – registrazione/aggiornamento dal 1° dicembre di ogni anno, notifica incidenti dal 2026 – richiedono piani di rendicontazione periodica e puntuale, integrati con il piano di gestione del rischio approvato dai vertici come richiesto dal D.lgs. 138/2024.

La dimensione economica rende esplicito il valore della compliance: il costo medio di adeguamento NIS2 per azienda è stimato intorno ai 280.000 euro, a fronte di un costo medio di data breach pari a 3,31 milioni di euro in Italia nel 2025 (in calo rispetto ai 4,71 milioni del 2024). Il differenziale giustifica investimenti in monitoring, hardening e continuità. Le infrastrutture con certificazioni Tier IV e le architetture security-by-design – come nel Secure Cloud WIIT – offrono un vantaggio documentale: high availability nativa, ridondanza dei sistemi, multi-Region e territorialità del dato, “Zone” calibrate su standard preventivi (vulnerability management, segmentazione) e su protezioni proattive (SOC 24/7). Le evidenze che ne derivano sono coerenti con i blocchi ENISA e semplificano gli audit di autorità, assicurazioni e clienti regolamentati.

La reportistica deve inoltre riflettere l’estensione settoriale della NIS2: oltre ai settori storici (energia, trasporti, finanza, sanità), rientrano infrastrutture digitali, gestione di servizi ICT, spazio, acqua potabile e reflue, poste e corrieri, ricerca e specifici ambiti del manifatturiero. Per ciascuno, i template di rendicontazione dovrebbero tenere conto della tipologia di minacce, dei requisiti di disponibilità e dei vincoli regolatori settoriali, evidenziando perimetri e responsabilità nella catena di fornitura (in particolare, nei rapporti con cloud provider e managed service provider). Sul fronte processi, i report devono dimostrare la piena operatività dei blocchi ENISA 1–13, inclusi: politica di sicurezza (1), framework di gestione del rischio (2), incident management (3), continuità e crisi (4), supply chain (5), sviluppo e manutenzione (6), valutazione dell’efficacia (7), igiene e formazione (8), crittografia (9), risorse umane (10), access control (11), asset (12), sicurezza fisica (13). Ogni sezione deve includere indicatori, evidenze e azioni di miglioramento continuo.

Infine, la reportistica NIS2 beneficia di architetture dati ben progettate: i principi esposti da WIIT per la gestione di piattaforme AI – automazione dell’ingestion, classificazione e archiviazione intelligente, uso combinato di data lake, RAG e archiviazioni vicine alla fonte – creano la base per dashboard e dossier di conformità completi, tempestivi e verificabili. La stessa logica dati supporta scenari avanzati in settori come il manifatturiero, dove la servitizzazione richiede un cloud resiliente per erogare servizi pay-per-use e garantire continuità, aggiornamenti e manutenzione predittiva: obiettivi perfettamente coerenti con un impianto di compliance che punta a ridurre rischi e tempi di inattività lungo tutta la value chain.

WIIT Group è un provider europeo di servizi Cloud e Cybersecurity per applicazioni critiche. Con una rete di oltre 20 data center proprietari, di cui diversi certificati Tier IV, e una presenza consolidata in Italia e Germania, WIIT offre soluzioni di Secure Cloud, Disaster Recovery e Business Continuity progettate per garantire la massima resilienza e conformità normativa, supportando la trasformazione digitale delle imprese in settori ad alta regolamentazione.

Prenota una workshop tecnico per valutare il tuo ambienteRiferimenti utili: guida tecnica ENISA (giugno 2025) NIS2 Technical Implementation Guidance; approfondimento sulla guida tecnica ENISA Cyber Security 360; scenario NIS2 e impatti su servizi data center e cyber security su WIIT Magazine; paradigma Secure Cloud WIIT; piattaforme AI e gestione dei dataset AI platform; approccio di Digital Platform e outsourcing infrastrutturale. WIIT Group, con il proprio Secure Cloud e la rete multi-Region di data center proprietari, supporta i clienti nell’implementare processi, tooling e governance in grado di sostenere carichi di lavoro critici e soddisfare i nuovi requisiti regolatori senza derogare a performance e resilienza.

-

Cybersecurity integrata per ambienti critici: strategia e tecnologie

L’adozione di una cybersecurity integrata in ambienti critici richiede che la protezione non sia aggiunta a valle, ma incorporata fin dalla progettazione delle infrastrutture e dei servizi. Questo principio di security by design guida la costruzione di piattaforme cloud in cui resilienza, localizzazione del dato, alta disponibilità e controlli di sicurezza cooperano come un unico sistema. Le fonti indicano che le imprese oggi cercano non solo prestazioni e scalabilità, ma soprattutto fiducia nel provider: un requisito che poggia su architetture nativamente sicure e su processi di governance capaci di assicurare conformità normativa e difesa proattiva dalle minacce. È in questa prospettiva che WIIT ha strutturato il paradigma Secure Cloud, un insieme coerente di infrastruttura, processi e tecnologie che integra la sicurezza come fondamento e non come accessorio.

Che cos’è la Security by Design?

La Security by Design è un approccio allo sviluppo di software e hardware che cerca di rendere i sistemi il più possibile liberi da vulnerabilità e resistenti agli attacchi, integrando la sicurezza fin dalle prime fasi del ciclo di sviluppo. Anziché trattare la sicurezza come un’aggiunta successiva, la si considera un requisito fondamentale del sistema, al pari delle funzionalità e delle performance. Questo approccio proattivo è universalmente riconosciuto come più efficace ed economico rispetto alla correzione dei problemi di sicurezza dopo il rilascio di un prodotto.

Richiedi una valutazione della postura di sicurezzaLa strategia defense-in-depth è il corollario operativo della security by design: un approccio multilivello che incapsula endpoint, gestione delle vulnerabilità, identità e accessi, sicurezza del messaging e protezione di rete in una linea di difesa dinamica e stratificata. Il framework di WIIT si articola in cinque macro-aree (endpoint security; security and vulnerability management; identity access management; messaging security; network), con l’obiettivo di garantire governance estesa e protezione delle applicazioni core e mission critical. A supporto, l’azienda effettua uno screening degli ambienti dei clienti su 178 variabili e 25 coefficienti distribuiti su cinque livelli di profondità, in modo da calibrare i controlli sul rischio effettivo e non solo su policy generiche.

L’attualità delle minacce rende questa impostazione indispensabile. Un aumento dei gravi attacchi, come evidenziato dal Rapporto Clusit 2024, che registra un +11% di incidenti a livello globale rispetto all’anno precedente, e costi di downtime che possono superare i 500.000 euro all’ora per le grandi imprese, spostano l’equilibrio da una logica di “best effort” a una di resilienza misurabile.[Rapporto Clusit] I dati disponibili richiamano anche il tema della complessità organizzativa: il 39% dei responsabili cybersecurity dichiara di sentirsi isolato nel proprio ruolo, mentre le operazioni di spionaggio cyber sono cresciute del 57% in un solo anno (2018). In questo scenario, la continuità operativa, la gestione puntuale delle identità e una rete segmentata e osservabile diventano elementi strutturali, non opzionali.

Tipologia di Impresa Costo Orario Stimato per Downtime Fonte di Riferimento Piccola-Media Impresa (PMI) €10.000 – €50.000 Stime di settore 2024 Grande Impresa > €500.000 AllSafeIT Analysis 2025 Impresa Colpita da Ransomware ~ $300.000 (circa €280.000) Gartner Il costo nascosto del downtime: non si tratta solo di mancate vendite. Un’interruzione dei servizi critici comporta danni alla reputazione del brand, perdita di fiducia da parte dei clienti, costi di ripristino e potenziali sanzioni normative. Secondo stime recenti, il tempo medio di downtime per incidente si attesta sulle 16 ore, un’enormità nell’economia digitale.[Roxmir]Modello operativo SOC 24/7

Una funzione SOC attiva 24/7 è il fulcro operativo che consente di trasformare architetture sicure in servizi realmente resilienti. Nel paradigma Secure Cloud di WIIT, la Premium Security “copre tutti i macro-processi della cyber security, la rende nativamente proattiva e integra anche un servizio SOC 24/7” per la protezione degli asset digitali e la risposta in tempo reale a minacce interne ed esterne. La presenza di un SOC proprietario e integrato permette monitoraggio continuo dei carichi di lavoro e dei controlli, correlazione centralizzata degli eventi e orchestrazione delle risposte, riducendo i tempi tra rilevamento e mitigazione.

Un Security Operations Center (SOC) non è solo un centro di monitoraggio, ma il cuore pulsante della resilienza aziendale. La sua capacità di operare 24/7, correlando miliardi di eventi per identificare le minacce reali, trasforma la cybersecurity da una serie di controlli passivi a una difesa attiva e intelligente, indispensabile per proteggere gli asset critici nell’era digitale.

Questa integrazione cloud–SOC ha un effetto diretto sulla governance: abilita visibilità end-to-end, semplifica la conformità e supporta l’evoluzione dei controlli in funzione dei cambiamenti applicativi o delle modifiche infrastrutturali. In ambienti con carichi di lavoro critici – spaziano da ERP a piattaforme AI e analytics – la prontezze operativa del SOC e la sua connessione con i meccanismi di disaster recovery sono decisivi per mantenere livelli di servizio stabilmente elevati. Le architetture WIIT, ospitate in un network europeo articolato in 7 Region (4 in Germania, 1 in Svizzera, 2 in Italia) e dotate di Premium Zone (tre regioni con alta disponibilità e resilienza), con due data center certificati Tier IV dall’Uptime Institute, costituiscono l’ossatura su cui poggia questa operatività h24, garantendo ridondanza e tenuta anche in scenari di guasto o minaccia persistente.

-

Servizi cloud per aziende: come gestire workload critici con sicurezza

Perché scegliere servizi cloud premium

La scelta di un servizio cloud premium è una decisione strategica che va oltre il semplice provisioning di risorse IT. In un contesto economico e tecnologico in rapida evoluzione, affidarsi a soluzioni avanzate significa garantirsi una base solida per l’innovazione e la resilienza. I provider di servizi premium offrono non solo infrastrutture performanti, ma anche un ecosistema di sicurezza integrata, competenze specialistiche e garanzie contrattuali (SLA) di livello enterprise, indispensabili per le aziende che gestiscono dati sensibili e processi operativi critici.

Il mercato cloud in Italia: uno scenario in forte crescita

Il mercato cloud in Italia: uno scenario in forte crescitaIl mercato del cloud in Italia continua la sua ascesa inarrestabile. Secondo i dati più recenti, nel 2024 ha raggiunto un valore complessivo di 6,8 miliardi di euro, segnando un incremento del 24% rispetto all’anno precedente. Questa crescita è stata trainata in modo significativo dall’adozione di soluzioni di Intelligenza Artificiale, confermando il cloud come il pilastro fondamentale della trasformazione digitale per le imprese italiane.[Osservatori.net]

Scarica la guida e richiedi un assessment gratuitoDifferenze tra cloud pubblici, privati e hosted

I servizi cloud per aziende sono oggi il motore di molte strategie di trasformazione digitale e di competitività. Nelle fonti disponibili emerge con chiarezza un elemento: la scelta del modello cloud non è neutra e incide su controllo, sicurezza, compliance e continuità operativa. L’esperienza di WIIT evidenzia un approccio orientato a scenari ibridi e hosted, che permettono di combinare ambienti Private Cloud per i dati sensibili e workload mission-critical, con risorse di Public Cloud per carichi meno critici. La visione Secure Cloud insiste su una base sicura, resiliente e performante, dentro cui i processi core trovano una “foundation” progettata per la protezione e la disponibilità elevata.

Un documento sul percorso del cloud segnala come, secondo previsioni McKinsey di ottobre 2019, nel 2021 le imprese avrebbero spostato in media il 35% dei propri workload nella nuvola. In parallelo, l’evoluzione del modello WIIT ha affiancato un’infrastruttura Hosted Private e Hybrid Cloud con data center di proprietà e connettività multi-carrier, per bilanciare performance, controllo e flessibilità. Nelle architetture pubbliche, velocità di provisioning e scalabilità sono punti di forza; tuttavia, la governance su dati regolamentati e processi core resta più complessa. Il modello Private/Hybrid adottato da WIIT risponde a questa esigenza, offrendo territorialità del dato, maggiore granularità di gestione delle policy e opzioni di Disaster Recovery integrate.

Modello Cloud Caratteristiche Principali Casi d’uso Ideali Cloud Pubblico Scalabilità elevata, pricing pay-per-use, gestione demandata al provider. Sviluppo e test, applicazioni web, carichi di lavoro variabili. Cloud Privato Controllo totale, sicurezza personalizzata, dedicato a una singola organizzazione. Workload mission-critical, dati sensibili, requisiti di compliance stringenti. Cloud Ibrido Combina cloud pubblico e privato, permettendo portabilità di dati e applicazioni. Orchestrazione di carichi diversificati, disaster recovery, stagionalità del business. Hosted Private Cloud Infrastruttura dedicata ma ospitata e gestita da un provider terzo. Aziende che necessitano di controllo e sicurezza del privato senza l’onere della gestione hardware. Il tema della fiducia tra provider e azienda è cruciale. La crescita degli attacchi e delle superfici di rischio dovute a IoT e digitalizzazione spinge verso un paradigma secure-by-design. Un recente contenuto mette in evidenza un aumento del 65% degli incidenti informatici nell’ultimo anno in Italia (fonte citata: Clusit) e un trust che deve essere comprovato con evidenze tecniche, compliance e resilienza infrastrutturale. In questo quadro, WIIT colloca il proprio Secure Cloud come base su cui collocare applicazioni critiche (inclusi ecosistemi SAP, Oracle e Microsoft), unificando requisiti tecnologici e normativi all’interno di un’unica piattaforma di erogazione.

L’Italia si conferma un bersaglio primario nel panorama della criminalità informatica. Con 146 incidenti gravi ufficialmente rilevati nel 2024, il nostro Paese è il secondo più colpito nell’Unione Europea. I settori più presi di mira sono stati i servizi (58% degli attacchi) e il manifatturiero (26%), evidenziando la vulnerabilità delle infrastrutture vitali per l’economia nazionale.[TIM Cyber Security Foundation]

Requisiti per workload critici

Nella gestione ambienti critici cloud emergono requisiti ricorrenti: security-by-design, segmentazione di rete, Identity & Access Management, protezione del traffico, vulnerability management, monitoraggio continuo e piani di continuità operativa con obiettivi RTO/RPO definiti. La linea di difesa efficace, nelle fonti, è descritta come dinamica e multilivello, su cinque aree: endpoint security, security & vulnerability management, identity access management, messaging security e rete. I servizi vanno innestati in un framework flessibile, interoperabile e multi-vendor, con investimenti sostenibili e preferenza per erogazione as-a-service sotto il profilo economico e operativo.

WIIT lega questi requisiti a due elementi distintivi. Il primo è l’utilizzo di un Wiit Security Index per valutazioni puntuali: uno screening con 178 variabili e 25 coefficienti su cinque livelli di profondità, concepito per misurare la postura di sicurezza e illuminare le priorità di intervento. Il secondo è una Delivery Platform che unifica orchestrazione e governance di ambienti multi-cloud, integrando competenze su IoT, Machine Learning e AI. Tale piattaforma crea un layer superiore in grado di comporre fonti eterogenee e data service per orchestrare protezione, performance e recovery intelligente dei servizi core. Ne deriva una maggiore affidabilità cloud, con processi allineati alle esigenze dei CIO e dei Cloud Manager, in un contesto operativo multi-cloud e multi-vendor.

Architetture per alta disponibilità

Ridondanza geografica e DR

Le architetture per alta disponibilità ruotano attorno alla ridondanza geografica e alla capacità di ripristino. Le fonti più recenti su Secure Cloud descrivono un network europeo di più di 20 data center proprietari raggruppati in 7 Region (in ambito geografico che include Germania, Italia, Svizzera), con la possibilità di attivare Zone differenziate: Standard, Premium e DR. Questa organizzazione consente scenari di continuità multi-sito, con protezione rafforzata del dato e Disaster Recovery differenziabile per carichi e geografie. In passato, documenti WIIT riportavano la disponibilità di due data center di proprietà in Italia (Milano, certificato Tier IV, e Castelfranco Veneto), entrambi con connettività Internet multi-carrier. Il salto dimensionale evidenziato dai materiali 2025 segnala un’evoluzione significativa dell’infrastruttura.

Le Zone di Secure Cloud sono centrali nel disegno: la Standard offre sicurezza preventiva by design (tra cui segmentazione delle reti e vulnerability management), alta disponibilità dei sistemi tramite architetture ridondate e scalabilità coerente con la promessa del cloud; la Premium, disponibile nelle Region che includono data center certificati Tier IV o con resilienza molto elevata, amplia i servizi per esigenze critiche e attiva un paradigma di premium security con copertura di tutti i macro-processi della cyber security e SOC 24/7 per protezione e risposta in tempo reale; le Zone DR abilitano servizi di backup e disaster recovery flessibili, parametrizzabili sulle necessità di ciascuna realtà. La segmentazione in Zone consente una progettazione “a pacchetti” dei servizi, utile a modulare livelli di protezione, continuità e costo.

La Delivery Platform di WIIT, descritta nelle fonti, aggiunge un layer di automazione, policy enforcement e orchestrazione trasversale tra private cloud specializzato e piattaforme pubbliche, così da accelerare i processi di failover e la recovery selettiva. La capacità di “unire le diverse sorgenti” per abilitare un ripristino intelligente dei servizi core viene infatti evidenziata come fattore di resilienza e ottimizzazione post-incident, in linea con i requisiti di Business Continuity e Disaster Recovery.

SLA e monitoraggio continuo

La qualità di erogazione per workload critici richiede SLA enterprise e controlli h24. Nelle Zone Premium, la presenza di un SOC 24/7 integrato abilita rilevazione e risposta a incidenti near real time. Il monitoraggio continuo, combinato a vulnerability management e segmentazione di rete, si traduce in capacità proattiva di prevenzione e contenimento. La disponibilità di data center con caratteristiche Tier IV – citata esplicitamente in collegamento alle Region Premium – offre il contesto fisico per alti target di uptime e fault tolerance. Per una panoramica sulle classi, è utile la risorsa “Guida ai Tier data center: classificazione TIER I, II, III, IV”.

La gestione integrata di SLA e monitoraggio emerge anche dalla volontà di evitare il lock-in su singoli layer tecnologici, mantenendo interoperabilità e capacità di orchestrazione. L’approccio è coerente con l’impiego di una Delivery Platform in grado di uniformare la gestione su più ambienti, interpretando la domanda applicativa in funzione di priorità, finestre di manutenzione e compliance. Nella pratica, i servizi gestiti di Business Continuity e Disaster Recovery assumono la forma di runbook eseguibili, con test periodici per validare RTO/RPO e playbook di risposta a incidenti. In più, la disponibilità di Zone DR facilitate da data center ad altissima resilienza si allinea con esigenze di aziende soggette a requisiti regolamentari stringenti, lasciando margini di libertà progettuale per gestire il rischio di outage IT in modo più efficace.

Compliance e certificazioni

Certificazioni Uptime e ISO

La credibilità di un fornitore per ambienti mission-critical passa anche da certificazioni e standard riconosciuti. Le fonti attribuiscono a WIIT un set di attestazioni rilevanti: ISO 27001 (Information Security), ISO 22301 (Business Continuity), ISO 20000 (IT Service Management) e ISAE 3402 (controlli sui servizi). La citazione di un data center certificato Tier IV a Milano – nelle documentazioni precedenti – posiziona da tempo la piattaforma su livelli elevati di resilienza infrastrutturale. Nelle descrizioni più recenti del Secure Cloud, la disponibilità di Region Premium “esclusive” si lega proprio alla presenza di data center Tier IV o con resilienza massima, in grado di sostenere i requisiti di affidabilità e disaster tolerance più severi.

La combinazione di certificazioni e Tier offre una base oggettiva per audit e due diligence. Nel perimetro ISO 27001, si configurano processi e controlli per la protezione dei dati e dei sistemi, l’access control, la gestione incidenti, la cifratura e la sicurezza fisica, mentre ISO 22301 disciplina i requisiti per assicurare la continuità dei servizi anche in scenari di crisi. ISO 20000 inquadra la gestione dei servizi IT secondo prassi standardizzate, dall’erogazione al miglioramento continuo. ISAE 3402 completa il quadro a garanzia della robustezza dei controlli del fornitore, a beneficio delle aziende clienti che devono dimostrare compliance nei propri ecosistemi.

Requisiti normativi per settori regolamentati

L’adozione del cloud in settori regolamentati come finanza, sanità e pubblica amministrazione richiede un’attenzione meticolosa alla conformità normativa. I provider devono garantire che le loro infrastrutture e i loro servizi rispettino un quadro legislativo sempre più complesso e in continua evoluzione.

- Strategia Cloud Italia

- Promossa dal Dipartimento per la Trasformazione Digitale e dall’Agenzia per la Cybersicurezza Nazionale (ACN), definisce le linee guida per la migrazione al cloud della Pubblica Amministrazione. Introduce un processo di classificazione dei dati e dei servizi per determinare il corretto approccio (es. cloud pubblico qualificato, Polo Strategico Nazionale).

- Direttiva NIS 2

- Rafforza i requisiti di cybersecurity per un’ampia gamma di settori critici, imponendo misure di gestione del rischio più rigorose, obblighi di segnalazione degli incidenti e una maggiore supervisione da parte delle autorità nazionali.

- Regolamento DORA (Digital Operational Resilience Act)

- Specifico per il settore finanziario, stabilisce requisiti stringenti sulla resilienza operativa digitale, inclusa la gestione del rischio ICT, la gestione degli incidenti, i test di resilienza e la gestione dei rischi derivanti da terze parti, come i fornitori di servizi cloud.

- AI Act

- Il primo quadro normativo completo sull’intelligenza artificiale a livello europeo, che classifica i sistemi di IA in base al rischio e impone requisiti specifici per quelli ad alto rischio, con impatti diretti sui servizi cloud che offrono funzionalità di machine learning e AI.

I materiali sottolineano come il cloud, “a prescindere dal modello (pubblico, privato o ibrido)”, sia pensato per garantire affidabilità e resilienza e come i provider introducano tecnologie allo stato dell’arte per rispettare le norme sulla data protection, “a partire dal GDPR”. Nell’ambito Industry 4.0, questo elemento diventa dirimente: la perdita di dati o la loro indisponibilità incide sull’operatività della fabbrica, fino a causare fermi macchina e interruzioni della filiera. Portare dati e applicazioni su cloud sicuri e scalabili significa poter disporre di capacità di storage, workload dedicati e dashboard per governare policy di protezione e retention entro soluzioni chiavi in mano, facili da attivare e gestire.

La disponibilità di Region e Zone differenziate aiuta a costruire risposte coerenti con i vari framework di settore. Nelle Zone Premium, la protezione nativa e un SOC 24/7 facilitano la dimostrazione di controlli “di stato” e di capacità di risposta “di evento”; nelle Zone DR, i meccanismi di replica e ripristino aiutano a modellare retention, backup e restore secondo parametri auditabili. L’adozione di metodologie come il Wiit Security Index fornisce tracce documentali utili alle verifiche e ai gap assessment, con risultati comparabili e piani di rimedio risk-based. Il tutto viene calato nella Delivery Platform, per garantire governance estesa su ambienti multi-cloud e multi-vendor senza rinunciare alla affidabilità cloud attesa in contesti regolamentati.

Case study sintetico

Esempio industria manifatturiera

Le fonti mostrano la sinergia tra cloud e Industry 4.0. L’impulso dell’Industrial IoT e dei dispositivi intelligenti ha reso centrale la capacità del cloud di offrire un bacino scalabile per la raccolta, l’archiviazione e l’analisi dei dati. L’hybrid cloud consente una gestione real time di grandi moli di dati multi-formato e multi-source, affinando il decision making e abilitando un più alto livello di automazione. Secondo dati citati nelle fonti, nel 2021 i dispositivi intelligenti hanno raggiunto i 25 miliardi a livello globale (stima Gartner) e in Italia l’Osservatorio ha evidenziato 93 milioni di oggetti connessi, con una consapevolezza delle soluzioni IoT al 94% tra le grandi aziende e al 41% tra le PMI.

Un esempio tipico riguarda un’azienda manifatturiera che voglia integrare i dati di macchine, linee produttive e sistemi ERP/CRM per abilitare casi d’uso come predictive maintenance, servitizzazione dei prodotti, remote control e veicoli autoguidati. Il modello as-a-service e l’architettura ibrida – con Private Cloud per i dati sensibili e Public Cloud per l’elasticità – permettono di orchestrare pipeline di dati e analytics specializzati. La Delivery Platform di WIIT, per come descritta, crea un layer unificato di gestione che integra IoT, Machine Learning e AI, con una governance estesa che minimizza le asimmetrie operative tra fonti eterogenee e supporta politiche di data protection aderenti al GDPR.

Scarica la guida e richiedi un assessment gratuitoRisultati in termini di RTO/RPO