Il tuo carrello è attualmente vuoto!

Blog

-

Multicloud innovativo: come ottimizzare performance e resilienza

Multicloud innovativo: come ottimizzare performance e resilienza

Definizione e benefici del multicloud

Definizione chiara: per “multicloud innovativo” si intende l’impiego orchestrato di servizi cloud di più provider (cloud pubblici, hosted private e data center proprietari) per distribuire workload, ottimizzare latenza, costi e conformità normativa e aumentare resilienza e disponibilità.Questo approccio non è solo tecnologico ma operativo: richiede orchestrazione, integrazione, politiche di governance e una strategia di dati esplicita.

Per organizzazioni che gestiscono dati sensibili o soggette a regolamentazione europea, la scelta di un mix di region e zone può ridurre il rischio legale legato alla territorialità dei dati e semplificare la compliance.- Riduzione del vendor lock-in tramite distribuzione dei servizi su più piattaforme.

- Scalabilità dinamica per picchi di carico (AI, analytics, e‑commerce).

- Resilienza geografica e logica (repliche, DR, failover).

- Possibilità di ottimizzare costi e latenza scegliendo la collocazione migliore per ciascun workload.

Beneficio Impatto operativo Esempi Evitare vendor lock-in Maggiore libertà di migrazione e procurement DBaaS multicloud, orchestrazione Kubernetes Resilienza Ridondanza geografica e piani DR più efficaci XDCR per database, Zone DR dedicate Performance Vicino alla fonte dati per ridurre latenza Edge + Data Lake per analytics e AI Evitare vendor lock-in

Valuta il tuo modello multicloud con un assessment gratuitoUn modello multicloud innovativo combina servizi di più provider pubblici e privati per distribuire i carichi su piattaforme differenti, riducendo la dipendenza dal singolo fornitore. Esempi concreti includono database cloud-native erogati come DBaaS disponibili su più cloud pubblici: nel 2021 è stato annunciato un servizio completamente gestito con disponibilità su Amazon Web Services e Microsoft Azure, concepito per ambienti dinamici e integrazione multicloud e edge, con replica cross-data-center (XDCR) per localizzazione dei dati e ripristino di emergenza, console di controllo all’interno del VPC del cliente e minore rischio di lock-in (fonte). Anche le esperienze delle imprese mostrano scelte multi-provider: realtà internazionali hanno dichiarato l’adozione di ambienti multi-cloud con grandi piattaforme, valutando caso per caso cosa migrare e cosa mantenere on-premise, e selezionando il cloud per aree come posta elettronica, collaboration e Human Capital Management (fonte).

Nota pratica: una strategia di multicloud richiede regole di governance dei dati (chi può spostare cosa, quando e come), automazione per la migrazione e test periodici di failover per evitare che “multicloud” si trasformi in “multi-problema”.“Couchbase Cloud fornisce un singolo pannello di controllo con una interfaccia unica per la gestione multi-cloud. La replica cross-data-center (XDCR) permette di replicare i dati da un cluster ad un altro per il ripristino di emergenze e per la localizzazione dei dati.”

— ZeroUnoWeb (sintesi tecnico-commerciale su Couchbase Cloud)- Verificare che i DBaaS utilizzati supportino XDCR o repliche multi-region.[ZeroUnoWeb]

- Preferire console che possano essere eseguite nel VPC cliente per maggiore controllo dei dati.[ZeroUnoWeb]

- Automatizzare backup e restore cross‑cloud per ridurre RTO/RPO.

Scalabilità e resilienza

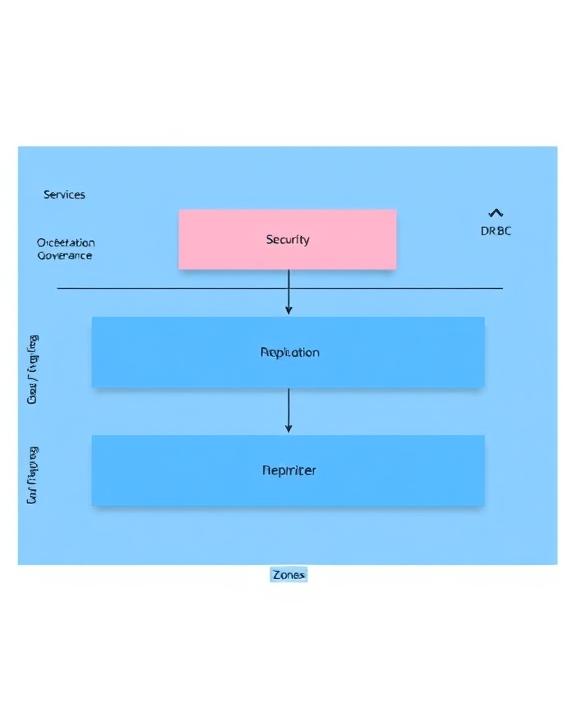

Valuta il tuo modello multicloud con un assessment gratuitoLa resilienza aumenta per via della ridondanza geografica e infrastrutturale. Nel paradigma Secure Cloud di WIIT Group, la base tecnologica è un network europeo di oltre 20 data center raggruppati in 7 Region (tra Germania, Italia e Svizzera) e organizzati in 3 Zone di servizio (Standard, Premium e DR). La disponibilità di data center certificati Tier IV o ad altissima resilienza abilita servizi di business continuity e disaster recovery per aziende soggette a requisiti stringenti, con security by design, segmentazione delle reti, vulnerability management e SOC 24/7. Le Zone DR attivano backup e DR flessibili; la Zona Premium estende la protezione a tutti i macro-processi della cyber security. Questo approccio consente di scalare risorse in modo controllato e con SLA elevati per workload critici. In parallelo, le piattaforme AI aziendali illustrano come l’uso della cloud abiliti l’assegnazione dinamica delle risorse in base ai pattern di utilizzo, l’analisi predittiva dei bisogni di storage e la prevenzione di colli di bottiglia e perdite di dati (fonte).

Fatto operativo: WIIT dichiara una rete europea con più di 20 data center e pacchetti di servizio (Zone) attivabili per Region, che permettono di attivare rapidamente livelli predefiniti di sicurezza e DR.[WIIT]Componente Scopo Impatto su SLA/Resilienza Region (geografica) Località fisica per collocazione dati Riduce latenza, facilita compliance Zone (Standard/Premium/DR) Pacchetti funzionali e di sicurezza Permette scelte modulari di resilienza Tier IV data center Massima affidabilità infrastrutturale Riduce rischio di outage prolungati Modelli di implementazione

Cloud pubblico + hosted private

La gestione ambienti ibridi combina asset in hosted private cloud e servizi di cloud pubblico. WIIT Group eroga servizi di Hosted Private and Hybrid Cloud per applicazioni critiche e business continuity, con data center proprietari e certificazioni di livello (fonte). In questo schema, interoperabilità piattaforme e orchestrazione sono essenziali: un’impresa può erogare collaboration e HCM in cloud pubblico, mantenendo on-premise o in hosted private componenti ERP o sistemi di controllo accessi, decidendo la collocazione ottimale dei dati e dei servizi (fonte). A livello applicativo, l’approccio composable e l’impiego di iPaaS semplificano la creazione di connessioni tra sistemi differenti, facilitando l’integrazione e la governance di soluzioni modulari (fonte; iPaaS WIIT).

- XDCR

- Replica cross‑data‑center: meccanismo di sincronizzazione/replica tra cluster distribuiti per DR e localizzazione dati.

- DBaaS

- Database as a Service: database erogato come servizio gestito (es. Couchbase Capella).

- RAG (Retrieval-Augmented Generation)

- Pattern di integrazione LLM + retrieval che combina ricerca su documenti e generazione testuale; utile per LLM aziendali con knowledge base dedicate.

- iPaaS

- Integration Platform as a Service: piattaforma per connettere applicazioni eterogenee con flussi e orchestrazioni centralizzate.

Best practice di implementazione ibrida:- Definire policy di collocazione dei dati per classi di sensibilità.

- Usare orchestratori (Kubernetes) e layer di astrazione per evitare lock-in applicativo.

- Monitorare costi e latenza con tool centralizzati per identificare spostamenti opportuni.

Interconnessioni e networking

Le interconnessioni private e la segmentazione delle reti sono fattori determinanti per latenza, sicurezza e continuità. Nel caso dei database multicloud già citati, la riproduzione dei dati tra centri distribuiti (XDCR) serve a supportare sia il ripristino di emergenza che la collocazione geografica dei dati stessi; la console residente nel VPC del cliente incrementa controllo e sicurezza (fonte). Nel paradigma Secure Cloud di WIIT, architetture ridondanti e network zoning coerenti con le Zone di servizio (Standard, Premium, DR) sostengono l’erogazione di workload critici con criteri differenziati di sicurezza e resilienza. Per l’integrazione applicativa tra domini eterogenei, modelli composable e iPaaS accelerano l’allineamento tra sistemi, riducendo rischi di incompatibilità e potenziando il controllo sui flussi (fonte).

Raccomandazione tecnica: privilegiare interconnessioni private (Direct Connect/ExpressRoute o circuiti MPLS/dedicated) quando si gestiscono applicazioni ERP e transazionali che richiedono latenza costante e throughput prevedibile.

Casi di uso per workload critici

Analytics, AI e applicazioni ERP

Gli scenari di analytics e AI beneficiano della prossimità ai dati e della scalabilità del multicloud. Le piattaforme AI aziendali descrivono una filiera che parte dalla raccolta e classificazione intelligente dei dati, passa per la gestione in cloud con assegnazione dinamica di risorse e analisi predittive del fabbisogno di storage, e arriva alla costruzione di modelli sempre più accurati, anche su dati non strutturati attraverso tecniche di Natural Language Processing e computer vision. Per grandi volumi non strutturati risultano adatti i Data Lake, mentre per l’integrazione con Large Language Models risulta indicata la logica RAG, con un ruolo crescente per vector database e object storage vicino alla fonte dati (fonte).

Pattern consigliati per AI aziendale:- Ingestione dati in near‑real‑time (edge ingestion) verso Data Lake distribuiti.

- Store dei vettori in database dedicati vicino alla computazione (vector DB) per latenza minima.

- RAG per connettere LLM a knowledge base locali con politiche di accesso controllate.

Le applicazioni ERP mission-critical richiedono alta disponibilità, failover e piani di DR collaudati. Esperienze enterprise evidenziano una migrazione selettiva: posta e collaboration in cloud, HCM globale in modalità as-a-service, valutazioni puntuali sull’ERP, e talvolta mantenimento on-premise per componenti che non trarrebbero vantaggio dalla delocalizzazione (fonte). Nel multicloud la resilienza può essere potenziata con repliche tra region o data center e governance di rete segmentata, come previsto nelle Zone Premium e DR del Secure Cloud WIIT.

Check list per ERP mission-critical:- Classificazione dati e dipendenze applicative.

- Piani DR con test trimestrali (failover completo) e RTO/RPO definiti.

- Segmentazione delle reti e accessi privilegiati controllati da PAM/SOC.

- Audit e prove di compliance con normativa NIS2 e linee guida ENISA.

La crescente spinta regolatoria rende inoltre centrale la conformità. Sul piano europeo, la NIS2 si traduce in obblighi tecnici e organizzativi per gli operatori essenziali e importanti, con scadenze nazionali che includono registrazioni periodiche e, dal 1° gennaio 2026, l’obbligo di notifica degli incidenti informatici in Italia, sotto coordinamento dell’Agenzia per la Cybersicurezza Nazionale (ACN). A fine giugno 2025 l’ENISA ha pubblicato una guida tecnica che supporta l’attuazione del Regolamento di esecuzione (UE) 2024/2690, fornendo orientamenti operativi, esempi di evidenze e mappature agli standard: un riferimento pratico per gap analysis, audit e gestione del rischio in ambienti multi-provider. In questo contesto, l’offerta Secure Cloud di WIIT — con data center multi-Tier, security by design, SOC 24/7 e servizi di business continuity — costituisce una base coerente per sostenere workload ERP, analytics e AI conformi alle best practice europee, con forte interoperabilità piattaforme e controllo sul ciclo di vita dei dati.

Data/Evento Obbligo/Contesto Sorgente 26 giugno 2025 Pubblicazione della ENISA Technical Implementation Guidance per NIS2 [ENISA] 1° gennaio 2026 Entrata in vigore dell’obbligo di notifica degli incidenti per soggetti NIS in Italia [ACN] Entro ottobre 2026 Adozione delle misure di sicurezza tecniche e organizzative previste [ACN] Impatto per il reparto IT: la roadmap NIS2 richiede investimenti in monitoraggio, gestione delle vulnerabilità, corsi per ruoli di cybersecurity e miglioramenti documentati per dimostrare conformità durante audit e ispezioni.[ENISA][ACN]Riferimenti citati

- ENISA — NIS2 Technical Implementation Guidance (pubblicazione tecnica, 26 giugno 2025).[ENISA]

- Agenzia per la Cybersicurezza Nazionale (ACN) — portale NIS e indicazioni operative (aggiornamenti e scadenze nazionali).[ACN]

- WIIT — Secure Cloud: descrizione Regions & Zones e servizi (documentazione ufficiale WIIT).[WIIT]

- magazine.wiit.cloud — articolo “Secure Cloud, porta sicurezza e compliance ai massimi livelli” (maggio 2025) esplicativo sulle Zone e Region.[magazine.wiit.cloud]

- ZeroUnoWeb — articolo su Couchbase Capella e caratteristiche multicloud/DBaaS (maggio 2021) con dettagli su XDCR e console VPC.[ZeroUnoWeb]

-

Cybersecurity di WIIT: Protezione Continua

Importanza di una cybersecurity integrata

Nel contesto odierno, caratterizzato da un incremento significativo delle minacce informatiche, la necessità di una cybersecurity integrata risulta fondamentale per garantire la sicurezza dei sistemi informativi aziendali. Questa integrazione coinvolge sistemi, processi e tecnologie in un approccio sinergico che permette alle organizzazioni di affrontare meglio i rischi emergenti.

Trend chiave 2024–2025: cosa cambia nel panorama delle minacceAnalisi consolidate mostrano un aumento delle minacce con impatti su disponibilità (DDoS e attacchi contro infrastrutture critiche) e una persistenza del ransomware e degli attacchi finalizzati al furto di dati. Inoltre, fattori sistemici come la carenza di competenze e sistemi non aggiornati sono identificati come driver principali del rischio operativo.

[ENISA] [Clusit]

Contattaci per una consulenza sulla sicurezza IT integrata.Monitoraggio 24/7

Uno degli aspetti cruciali di una strategia di sicurezza IT efficace è il monitoraggio continuo, 24 ore su 24, 7 giorni su 7. Questo approccio garantisce un rilevamento tempestivo delle minacce, riducendo così i tempi di risposta e il potenziale impatto degli attacchi. Strumenti avanzati come Security Operations Center (SOC) e sistemi di gestione degli eventi di sicurezza (SIEM) sono fondamentali in questo contesto. WIIT integra tali tecnologie all’interno del suo modello Secure Cloud, garantendo la sorveglianza costante delle infrastrutture critiche.

- SOC

- Centro operativo di sicurezza che coordina detection, investigation e response 24/7.

- SIEM

- Strumento per aggregare e correlare log e alert, indispensabile per il monitoraggio centralizzato.

- EDR / XDR

- Endpoint / Extended Detection & Response: controllo avanzato degli endpoint per detection e containment.

- Threat Intelligence

- Feed e analisi sui TTP (tattiche, tecniche e procedure) degli attaccanti per alimentare la prevenzione proattiva.

Perché il monitoraggio continuo è strategico- Riduce il tempo medio di rilevamento (MTTD) e di risposta (MTTR).

- Permette decisioni guidate da dati per containment e remediation.

- Supporta compliance e reporting in scenari regolamentati.

[WIIT Magazine]

Contattaci per una consulenza sulla sicurezza IT integrata.Gestione delle minacce avanzate

L’evoluzione delle minacce informatiche richiede un approccio avanzato per la loro gestione. Tecniche come la threat intelligence e il security by design permettono di anticipare e mitigare i rischi. WIIT adotta questi metodi, combinandoli con la protezione end-to-end e la segmentazione delle reti, offrendo un servizio robusto e resiliente.

Minacce primarie identificate (sintesi)- Attacchi contro la disponibilità (DDoS e sabotaggio) — priorità 2024.

- Ransomware e doppia estorsione — impatti economici e reputazionali rilevanti.

- Furto di dati e attacchi mirati ai backup e alle procedure di DR.

- Vulnerabilità sfruttate su sistemi non aggiornati e catene di fornitura (supply chain).

[ENISA]

Tecnica di mitigazione Obiettivo Impatto atteso Fonte Threat intelligence integrata Prevenzione proattiva Riduzione attacchi mirati [ENISA] Micro-segmentazione Limitare movimento laterale Contenimento rapido [WIIT Magazine] SOC 24/7 + SIEM Detection & Response continua Riduzione MTTR [Clusit] Backup isolati e DR testati Recupero operativo rapido Minor downtime e perdita dati [WIIT Magazine]

Secure Cloud: paradigma di sicurezza e compliance per workload critici Soluzioni WIIT per la sicurezza

WIIT si distingue come fornitore leader in soluzioni di cybersecurity integrata, offrendo infrastrutture altamente affidabili per ambienti critici. L’implementazione di data center certificati e l’offerta di servizi gestiti rappresentano il cuore della proposta di WIIT, orientata a supportare le organizzazioni nella gestione del rischio operativo e normativo.

“Il Secure Cloud di WIIT si basa su un network europeo di data center proprietari, progettato per garantire livelli elevati di resilienza, sicurezza e compliance per workload critici.” [WIIT Magazine]

Compliance e normative

Il rispetto delle normative di sicurezza è un aspetto imperativo per le aziende che operano in contesti regolamentati. WIIT offre un sistema di gestione della sicurezza delle informazioni conforme agli standard ISO/IEC 27001, assicurando il rispetto delle best practice di settore.

NIS2 e obblighi operativi: punti essenziali per le aziende- Identificazione come soggetto essenziale o importante e registrazione sulla piattaforma ACN.

- Implementazione delle misure di sicurezza di base (Allegati tecnici con tempi di adeguamento: 9–18 mesi).

- Notifica incidenti significativi con tempistiche e soglie definite.

- Responsabilità diretta degli organi di amministrazione e obblighi di reporting e condivisione informazioni.

[AgendaDigitale]

ISO/IEC 27001: vantaggi pratici- Dimostrare aderenza a best practice internazionali e facilitare i rapporti contrattuali.

- Ridurre il rischio di sanzioni e perdite connesse a violazioni dei dati.

- Ottenere una valutazione indipendente sullo stato della sicurezza aziendale.

[IT Governance]

Servizi di Security as a Service

I servizi di Security as a Service di WIIT coprono un’ampia gamma di necessità di sicurezza, dai firewall avanzati ai sistemi di intrusion detection e prevention. Le soluzioni offerte, in modalità SaaS, permettono alle imprese di esternalizzare la gestione della sicurezza, mantenendo al contempo il controllo sulle proprie strategie di protezione.

Componente Saas / Managed Descrizione Vantaggi rispetto a gestione interna Rilevanza per compliance SOC gestito 24/7 Monitoraggio centralizzato, threat hunting e response Riduzione tempi di detection; competenze specialistiche esterne Alto — supporta NIS2 e GDPR Managed SIEM / EDR Correlazione eventi e protezione endpoint Scalabilità e aggiornamenti continui Alto — requisito tecnico per misure di sicurezza efficaci Disaster Recovery as a Service (DRaaS) Ripristino ambienti critici su infrastrutture certificate Riduce RTO/RPO, test periodici inclusi Alto — elemento chiave per continuità operativa Confronto rapido- SaS/Managed: accesso rapido a competenze e strumenti; costi prevedibili.

- On-prem: controllo totale ma investimenti e competenze continuative richieste.

[IT Governance] [WIIT Magazine]

Se sei interessato a scoprire come le soluzioni di WIIT possono migliorare la sicurezza dei tuoi workload critici, richiedi una consulenza tramite la pagina dedicata al Secure Cloud di WIIT, che eleva sicurezza e conformità per i carichi di lavoro critici.

Azioni pratiche e checklist operativa

Per garantire un’efficace gestione della sicurezza, è cruciale adottare strategie operative concrete supportate da una checklist accurata. Segue un elenco di azioni pratiche che le aziende possono intraprendere.

- Valutazione immediata del rischio e classificazione dei workload critici.

- Verifica della conformità NIS2 (registrazione alla piattaforma ACN se applicabile) e calendario delle scadenze per le misure tecniche/organizzative.[AgendaDigitale]

- Considerare la transizione o l’aggiornamento a ISO/IEC 27001 per strutturare un SGSI certificabile.[IT Governance]

- Implementare o esternalizzare un SOC 24/7 integrato con SIEM e threat intelligence.

- Progettare micro-segmentazione delle reti e backup isolati con piani DR testati periodicamente (DRaaS).

- Pianificare programmi di security awareness e formazione per ridurre rischio phishing/social engineering.

Dato operativo importanteNel primo semestre 2024 è stata rilevata una crescita degli incidenti informatici pari al 23% rispetto al semestre precedente; in media si sono registrati 9 attacchi al giorno a livello globale (dati Clusit).

[Clusit]

Breve guida alla scelta del fornitore cloud per workload critici

- Verificare certificazioni dei data center (es. Tier IV) e aderenza a standard ISO/IEC 27001.

- Richiedere evidenze di SOC operativi e report di penetration test e VAPT.

- Valutare la presenza di soluzioni DR e della possibilità di isolamento geografico dei dati.

- Accertare la capacità del provider di supportare obblighi regolamentari come NIS2 e GDPR.

- Preferire architetture secure-by-design e offerte con threat intelligence integrata.

Checklist rapida per il board- Hanno i vertici aziendali ricevuto un brief sul rischio cyber e le implicazioni NIS2?

- È definito un budget operativo per SOC/SaaS di sicurezza per i prossimi 12 mesi?

- Esistono piani testati di DR e backup isolati per i sistemi critici?

[AgendaDigitale]

-

Business continuity servizi: garantire continuità operativa e recovery

Elementi chiave di un piano di business continuity

Scarica il white paper su Business Continuity di WIIT GroupLa crescente complessità dei sistemi IT e l’evoluzione delle minacce informatiche rendono indispensabile per le aziende avere un piano di business continuity dettagliato ed efficace. Questo piano non solo protegge le operazioni aziendali in caso di interruzione, ma assicura anche la fiducia dei clienti e previene danni reputazionali.

Identificazione asset critici e analisi impatto (BIA)

Il primo passo nella preparazione di un piano di business continuity consiste nell’identificazione degli asset critici e nella conduzione di una Business Impact Analysis (BIA). Questa analisi esamina i processi aziendali fondamentali e valuta l’impatto operativo e finanziario in caso di interruzioni. Utilizzando dati strutturati come i volumi transazionali e i Service Level Agreement (SLA) applicativi, si classificano le applicazioni in base alla criticità, per determinare le priorità di ripristino.

Perché quantificare l’impatto economico è essenziale

Oltre alla classificazione funzionale, la BIA deve associare a ogni processo e asset una stima economica dell’impatto: perdita di ricavi, costi di rimedio, perdita di fiducia dei clienti e sanzioni regolamentari. Studi recenti mostrano come i costi legati a interruzioni e violazioni siano rilevanti su scala nazionale e internazionale.

Nel 2024 il costo medio di una violazione dei dati in Italia è stato stimato in 4,37 milioni di euro.[IBM]Per quanto riguarda il costo orario del downtime, una survey internazionale indica che per la maggior parte delle imprese medie e grandi il valore medio di un’ora di downtime supera i 300.000 USD, mentre per una significativa quota di grandi aziende (circa 41%) il costo orario si colloca nell’intervallo 1–5 milioni USD.[ITIC]

Approfondisci le soluzioni cloud DRaaS di WIIT GroupDefinizione RTO/RPO e livelli di servizio

RTO (Recovery Time Objective) e RPO (Recovery Point Objective) sono metriche essenziali per la pianificazione della continuità operativa. L’RTO identifica il tempo massimo tollerabile per il ripristino delle funzioni, mentre l’RPO indica la quantità massima di dati persi. La scelta del livello di RTO e RPO influenza le strategie di recovery, determinando configurazioni tecniche come replica sincrona e asincrona o snapshot periodici. Queste metriche, definite in modo contrattuale, devono essere integrate nei dashboard operativi per un monitoraggio continuo.

- RTO (Recovery Time Objective)

- Tempo massimo accettabile per riportare in funzione un servizio dopo un’interruzione. Indica l’urgenza della procedura di recovery.

- RPO (Recovery Point Objective)

- Massimo intervallo di dati perduti tollerabile misurato in tempo: definisce la frequenza desiderata dei backup/repliche.

Categoria asset Esempio RTO Esempio RPO Strategia tecnica consigliata Indicazione impatto economico (ora) Sistema transazionale finanziario < 15 minuti < 5 minuti Replica sincrona + DRaaS con orchestration Molto elevato (possibile range > $1M/ora per grandi realtà)[ITIC] Portale clienti e fatturazione 30–120 minuti 15–60 minuti Replica asincrona + snapshot orarie Alto (centinaia di migliaia $/ora nella maggior parte dei casi)[ITIC] Sistemi di back-office non critici 4–24 ore 1–12 ore Backup incrementali e BaaS Moderato Archivi storici/legali >24 ore giorni Storage immutabile con BaaS e retention Limitato Prodotti e categorie disponibili

Oggi, le soluzioni di business continuity beneficiano dell’ampia gamma di servizi cloud disponibili, che includono capacità di backup, replica geografica e Disaster Recovery as a Service (DRaaS). Tali soluzioni garantiscono una riduzione significativa del Total Cost of Ownership (TCO) rispetto a installazioni on-premises tradizionali.

DRaaS, Backup as a Service e replica geografica

DRaaS rappresenta l’evoluzione moderna del disaster recovery: permette di creare un sito secondario nel cloud gestito da provider specializzati, come WIIT, garantendo il raggiungimento degli obiettivi RTO e RPO predefiniti. Questo approccio integra orchestrazione automatica e security by design. Parallelamente, le soluzioni di Backup as a Service (BaaS) e la replica geografica offrono politiche di retention avanzate, assicurando conformità e continuità.

Vantaggi pratici del DRaaS e casi d’uso

- Riduzione dell’investimento iniziale in infrastrutture ridondanti; modello Opex rispetto a Capex.

- Attivazione rapida di istanze virtuali in caso di failover; RTO misurabili in minuti per offerte enterprise.[IBM]

- Possibilità di modelli self-service, assistito o completamente gestito in base alle competenze interne.

- Migliore protezione contro eventi locali che colpiscono sia sito primario che apparati on-premises.

L’adozione del DRaaS deve essere valutata anche in termini di compliance: scegliere un fornitore con data center, controlli fisici e logici, e livelli di crittografia conformi alle norme del settore è parte integrante della due diligence.[AgendaDigitale]

Test periodici, runbook e validazione dei piani

La validità di un piano di continuità si conferma tramite esercitazioni regolari e test certificati. I runbook, progettati per automatizzare le procedure di failover e failback, sono strumenti essenziali per gestire situazioni di crisi con precisione. La conformità con standard internazionali, come quelli promossi dal NIST, assicura robustezza e affidabilità nei processi di validazione.

Checklist operativa per test e validation

- Eseguire test di failover almeno semestrali per asset critici.

- Verificare integrità dei backup e procedure di restore (test “full restore”).

- Aggiornare i runbook dopo ogni modifica infrastrutturale o aggiornamento applicativo.

- Documentare tempi di esecuzione reali e confrontarli con RTO/RPO contrattuali.

- Coinvolgere comunicazione e funzioni legali in scenari che possono generare impatti reputazionali o normative.

La certificazione o l’adozione dei framework come NIST e la ISO 22301 rafforzano il processo di validazione e forniscono criteri oggettivi per audit e miglioramenti continui.[NQA]

Governance dei progetti di continuità

Un’efficace gestione della business continuity richiede un’architettura di governance ben definita, coinvolgendo ruoli chiave e processi di escalation per garantire l’operatività continua.

Ruoli, escalation e metriche operative

La governance impone la definizione chiara di ruoli e responsabilità attraverso strumenti come le matrici RACI. Gli scenari di escalation sono delineati per differenziare livelli di gravità e risposte specifiche, supportati da metriche di qualità del backup e tempi di ripristino. Gli SLA associano penali o remediation plan ai mancati rispetti di RTO/RPO, essenziali per mantenere l’operatività.

Convergenza tra governance e ISO 22301

La ISO 22301 fornisce un quadro strutturato per governare un Business Continuity Management System (BCMS): definizione del contesto organizzativo, leadership, pianificazione, supporto, operazioni, valutazione e miglioramento continuo.[NQA]

- Assegnare responsabilità di alta direzione per garantire risorse e budget.

- Integrare RACI nei processi di normal operation e incident response.

- Allineare SLA contrattuali con i requisiti di audit interni e certificazioni.

Esercitazioni e audit di conformità

Audit e simulazioni sono strumenti critici per garantire che un piano di business continuity non solo sia teorico, ma applicabile in pratica. Le certificazioni ISO 22301, ad esempio, forniscono un quadro di riferimento per la gestione della continuità operativa. L’adozione di un approccio di governance integrato con la sicurezza informatica, come garantito da soluzioni di WIIT, assicura che il recovery ripristini un ambiente sicuro, proteggendo così sia la reputazione che la conformità normativa dell’azienda. Per ulteriori approfondimenti e risorse, è possibile visitare WIIT Cloud.

Esempio sintetico di runbook per failover

- Rilevamento e classificazione incidente (T=0): registrare timestamp e responsabilità.

- Decisione failover (T=0–15 min): escalation al DR Manager se impatto supera soglia critica.

- Attivazione sito DR (T=15–60 min): provisioning VM e verifica servizi essenziali.

- Comunicazione esterna/interna: template PR e notifiche clienti.

- Monitoraggio e rimedio: check list salute servizi e rollback plan.

“Le aziende sono intrappolate in un ciclo continuo di violazioni, contenimento e risposta. Dato il rapido sviluppo dell’IA generativa nel mondo aziendale, tali costi rischiano di diventare insostenibili, spingendo le imprese a riconsiderare le proprie strategie di sicurezza e di intervento.”

— Kevin Skapinetz, Vice President, Strategy and Product Design, IBM.[IBM]Raccomandazioni pratiche per il responsabile BC/DR

- Misurare e documentare l’impatto economico di interruzioni per priorizzare investimenti.

-

Multicloud innovativo: come ottimizzare performance e resilienza

Definizione e benefici del multicloud

Nel lessico standardizzato (ISO/IEC 22123-1), il multicloud indica l’uso coordinato di servizi public cloud erogati da due o più provider, spesso in combinazione con modelli private e hybrid e con diversi livelli IaaS, PaaS e SaaS. Un multicloud innovativo punta alla portabilità di workload, dati e flussi, riducendo la dipendenza da un singolo fornitore e migliorando la governance di sicurezza, costi e compliance. In questa prospettiva, WIIT abilita una security by design integrata a livello di piattaforma e di processo, con region e zone pensate per ambienti critici.

Nota operativa — definizioni e numeri chiave- ISO/IEC 22123-1 definisce in modo chiaro i concetti base del multicloud: portabilità, interoperabilità e modularità (IaaS/PaaS/SaaS).

- Per le imprese che progettano architetture multicloud mission-critical è essenziale disegnare regole di governance, policy di dati e controlli di accesso coerenti tra provider.

[WIIT]

Valuta il tuo modello multicloud con un assessment gratuitoEvitare vendor lock-in

La strategia multicloud consente di selezionare per ogni carico applicativo il servizio più adatto, ottenendo leva negoziale sui costi e prevenendo il vendor lock-in. L’adozione di tecnologie open source alla base del Secure Cloud WIIT sostiene l’interoperabilità piattaforme e limita i rischi di dipendenza tecnologica, mantenendo la libertà di spostare o estendere i servizi tra provider in funzione di performance e requisiti normativi.

Per grandi progetti enterprise, il ricorso a componenti open source per orchestration e API gateway supporta la portabilità dei workload e riduce i costi di lock-in, mantenendo compatibilità con le certificazioni e i requisiti di compliance locali.[WIIT]Scalabilità e resilienza

La combinazione di risorse pubbliche e private abilita scalabilità on-demand e disponibilità elevate, con ridondanze geografiche e piani di disaster recovery coerenti. L’architettura WIIT, organizzata in 7 Region (Italia, Germania, Svizzera) e in 3 Zone (Standard, Premium, DR), integra segmentazione di rete e protezione degli accessi, e nella zona Premium estende la difesa con web application firewall, EDR e SOC h24. La presenza di data center certificati Tier IV rafforza la tolleranza ai guasti per workload mission-critical. Sul piano operativo ed ESG, l’adozione di green data center e il monitoraggio di KPI come il PUE aiutano a contenere l’impatto energetico dei data center, che nel 2022 hanno assorbito circa il 2% dell’energia globale con proiezioni fino al 12% entro il 2040.

Approfondimento energia e sostenibilitàSecondo le più recenti analisi internazionali, il consumo elettrico dei data center è stimato a diverse centinaia di TWh all’anno: l’International Energy Agency indica per il periodo recente valori dell’ordine di 400–450 TWh e scenari (base case) con un raddoppio a 945 TWh attorno al 2030 nel caso di forte adozione di AI, con impatti significativi sulla progettazione delle infrastrutture e sulla necessità di efficienza energetica e strumenti di monitoraggio come il PUE.

[International Energy Agency]

Breve sintesi operativa: WIIT dichiara una rete di 19 data center proprietari in Europa, con 3 in Italia (2 Tier IV certificati) e un primo Tier IV attestato in Germania. Queste asset strutturali sono alla base dei modelli di resilienza multicloud proposti.[WIIT]

Breve sintesi operativa: WIIT dichiara una rete di 19 data center proprietari in Europa, con 3 in Italia (2 Tier IV certificati) e un primo Tier IV attestato in Germania. Queste asset strutturali sono alla base dei modelli di resilienza multicloud proposti.[WIIT]Modelli di implementazione

Il multicloud non è mera coesistenza di servizi, ma orchestrazione e gestione ambienti ibridi con policy uniformi. WIIT struttura i modelli attorno a region e zone, assicurando continuità operativa, sicurezza e localizzazione del dato, con servizi integrati di resilienza e business continuity.

- Region

- Area geografica logica che raggruppa data center e servizi (es.: Italia, Germania, Svizzera).

- Zone

- Suddivisione funzionale della piattaforma (Standard, Premium, DR) con livelli differenziati di sicurezza e resilienza.

- Tier IV

- Certificazione Uptime Institute che indica tolleranza ai guasti e availability extremely high (es. 99.995%).

Cloud pubblico + hosted private

Il mix tra public cloud e private hosting consente di tenere i sistemi più sensibili in ambienti controllati e conformi, sfruttando al contempo la capacità elastica del pubblico per picchi o componenti meno critici. La gestione ibrida richiede processi di data governance, encryption at rest e in transit, oltre a monitoraggio dei flussi in ingresso/uscita, così da tracciare posizione e movimenti dei dati su più provider.

- Policy centralizzata di data classification e localizzazione.

- Crittografia end-to-end e gestione chiavi separata per dati sensibili.

- Automazione del deploy e test di recovery cross‑region.

[WIIT]

Interconnessioni e networking

La qualità delle interconnessioni tra region, la segmentazione di rete e il controllo degli accessi amministrativi sono precondizioni per orchestrazioni robuste. Nei servizi WIIT, la zona Standard include network segmentation e protezione degli admin, la zona Premium estende la postura difensiva con SOC h24 e capacità proattive, mentre la zona DR attiva strategie di backup e ripristino su misura. Per architetture multi-fornitore e integrazioni operative è disponibile Premium Multicloud; per funzioni di governo e supporto alla pratica multicloud, WIIT Channel Services.

Best practice networking per multicloud mission-critical- Peering dedicato e linee private tra zone e public cloud per ridurre latenza.

- Segmentazione tramite MV N e policy di zero-trust per gli accessi amministrativi.

- SOC integrato con EDR ed esperienza operativa H24 per rilevamento e risposta.

[WIIT]

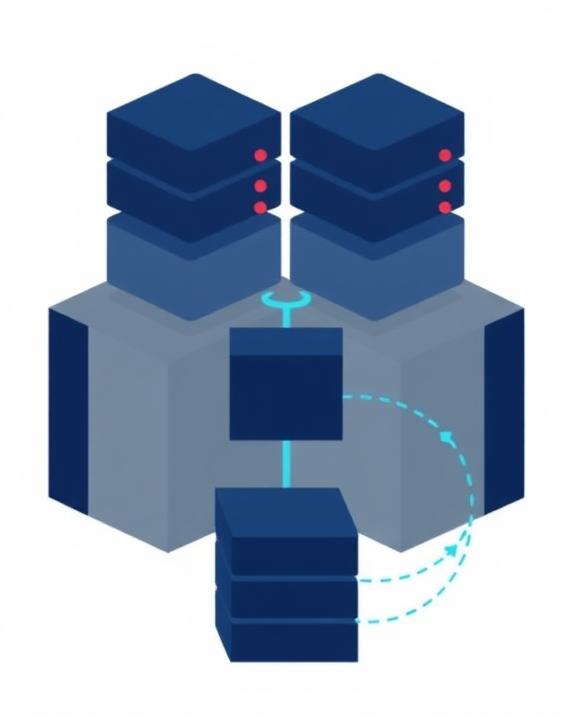

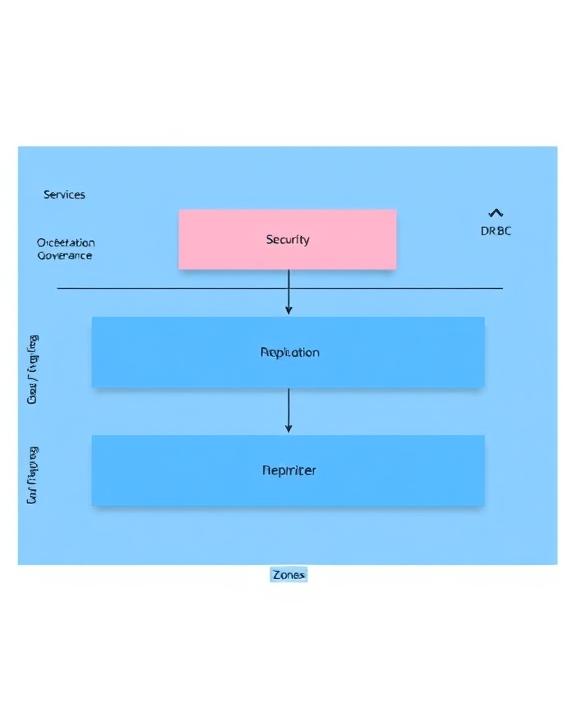

Una rappresentazione visiva dei concetti chiave del multicloud.

Casi di uso per workload critici

L’orchestrazione multicloud offre un perimetro tecnico e normativo adatto a analytics, AI e ERP di classe enterprise, con localizzazione del dato, security by design e piani di continuità allineati alle esigenze di settore e alla regolazione europea.

Workload Requisiti tipici Pattern multicloud consigliato Analytics / Data Lake Elevata capacità storage, throughput, tracciabilità dati Storage geo‑distributed + compute burst su public cloud AI / Training GPU GPU accelerators, isolamento dati, controllo accessi On‑demand Cloud‑GPU + private hosted for sensitive datasets ERP (SAP S/4HANA) Bassa latenza, alta disponibilità, DR regionale, compliance Private hosting Tier IV + DR cross‑region + orchestration Analytics, AI e applicazioni ERP

Analytics: distribuire i carichi tra cloud diversi consente di combinare servizi specialistici per data lake e analisi in tempo reale, mantenendo tracciabilità e cifratura end-to-end come da best practice della gestione ibrida. La portabilità dei workload agevola ottimizzazione di costi e latenza senza compromettere l’audit trail.

AI: i progetti richiedono risorse accelerative dedicate (GPU). Secondo le evidenze su infrastrutture per KI, l’on-premise implica investimenti elevati in hardware, energia e raffreddamento; i Cloud-GPU (GPU-as-a-Service) dei provider principali permettono di scalare rapidamente, con aggiornamenti infrastrutturali continui e disponibilità flessibile. WIIT progetta ambienti sicuri e performanti, integrando questi pattern nei propri servizi, con monitoraggio h24 e security by design nelle zone di servizio.

Caso AI — considerazioni energetiche e di capacità: l’adozione massiva di acceleratori (GPU/TPU) spinge la richiesta energetica dei data center; gli scenari IEA suggeriscono che, senza significativi miglioramenti sull’efficienza, il consumo potrebbe aumentare notevolmente nei prossimi anni: il Base Case IEA prevede un rapido incremento fino a quasi il doppio entro il 2030 in certi scenari di forte implementazione di AI.[International Energy Agency]ERP: SAP S/4HANA, basato sul database in-memory SAP HANA, elabora volumi transazionali in tempo reale e si presta a deployment on-prem, cloud o ibridi. In ottica multicloud, la ridondanza geografica e le zone DR migliorano disponibilità e tempi di ripristino; l’interfaccia SAP Fiori e l’ecosistema modulare facilitano l’interoperabilità piattaforme in scenari con più provider. L’attenzione a compliance e tracciabilità dei dati è centrale.

- Per SAP HANA: testare RTO/RPO in scenari cross‑region (DR zone).

- Usare storage a consistenza e versioning per audit e ripristini.

- Integrare monitoring applicativo e infrastrutturale centralizzato.

Contesto regolatorio: la Direttiva NIS-2, in vigore dal 17 ottobre (UE), impone misure rigorose di gestione del rischio tra cui analisi, incident management, business continuity, sicurezza della supply chain e formazione, con sanzioni fino a 10 milioni di euro o al 2% del fatturato globale per i soggetti “essenziali” (7 milioni o 1,4% per i “importanti”). L’impostazione risk-based di WIIT, con region e zone e con servizi di resilienza integrati, è allineata a questi requisiti per gestione ambienti ibridi in settori critici e fortemente regolamentati.

Sintesi obblighi NIS‑2 (operativa):- Obblighi di gestione del rischio e notifiche di incidenti significativi (preallarme entro 24 ore; notifica completa entro 72 ore).

- Classificazione soggetti in “essenziali” o “importanti” con diverso regime di sorveglianza.

- Sanzioni per non conformità: fino a 10M€ o 2% del fatturato per soggetti essenziali; 7M€ o 1,4% per soggetti importanti.

[EUR-Lex]

Checklist rapida per adeguamento NIS‑2 in ambiente multicloud- Inventario soggetti e servizi e mappatura della catena di fornitura.

- Policy documentata per risk management e testing periodico.

- Piano di incident response e procedure di notifica (24/72 ore).

- Audit e scansioni di sicurezza periodiche, revisioni tra pari.

[EUR-Lex][WIIT]

Per una sintesi operativa dei servizi e dei modelli disponibili, si rimanda a Premium Multicloud e al perimetro di governo e orchestrazione del multicloud, con infrastrutture Multi Tier IV a supporto di continuità e resilienza dei processi critici.

Tabella riepilogativa: chi è WIIT (dati rilevanti)Voce Valore / Note Regioni operative 7 Regions (Italia, Germania, Svizzera) — rete europea di data center proprietari[WIIT] Zone di servizio 3 Zone: Standard, Premium, DR (policy e posture differenziate) Data center proprietari 19 data center proprietari (3 in Italia; 16 in Germania) con 3 Tier IV data center (Uptime Institute)[WIIT] Disponibilità Tier IV 99.995% annual uptime (Uptime Institute Tier IV) Dati finanziari chiave (FY2023) 130.1 M€ ricavi (FY2023), 50.8 M€ EBITDA adj — fonte presentazione investor 2025[WIIT] «Sustainability cannot remain only a good intention: we intend to translate it into a shared commitment to achieve ambitious goals that will elevate us above the clouds.» — Alessandro Cozzi, CEO WIIT S.p. A.

[WIIT]Quick take: l’implementazione di approcci multicloud “premium” basati su data center Tier IV e monitoraggio SOC H24 riduce notevolmente i rischi operativi per le applicazioni strategiche e agevola il rispetto di normative come NIS‑2 tramite strumenti di governance centralizzati e metodologie di auditing avanzate.[WIIT][EUR-Lex]Valuta il tuo modello multicloud con un assessment gratuito -

Multicloud innovativo: come ottimizzare performance e resilienza

Definizione e benefici del multicloud

Per multicloud si intende l’utilizzo coordinato di servizi cloud di due o più provider, pubblici o privati, per eseguire workload, dati, traffico e workflow. Nelle implementazioni efficaci, questa architettura aumenta la resilienza, riduce la dipendenza da un singolo fornitore e consente di sfruttare i servizi “best fit” disponibili tra provider diversi. Nel 2024, secondo il “State of the Cloud Report” citato in fonti enciclopediche, l’adozione continua a crescere, con casi d’uso che includono analytics su cloud distinti e disaster recovery cross-cloud.

Valuta il tuo modello multicloud con un assessment gratuitoNota sintetica: l’adozione multicloud non è solo un’esigenza tecnica ma un approccio strategico che abilita negoziazioni contrattuali, località dati e resilienza operativa; per le tendenze di adozione e le priorità IT moderne (FinOps, AI, sicurezza) vedi i dati di settore riportati da Flexera.[Flexera]Evitare vendor lock-in

Una strategia multicloud ben progettata permette di negoziare condizioni migliori con i fornitori e di spostare workload verso servizi più adatti a costi, capacità e requisiti di compliance. L’uso di più provider aiuta anche a soddisfare esigenze di data locality e politiche di territorialità del dato, riducendo i rischi connessi a dipendenze tecnologiche rigide.

Best practice per limitare il lock‑in:- Astrazione e containerizzazione delle applicazioni (Kubernetes, container registries).

- Standard aperti per storage e networking; integrazione tramite API e iPaaS.

- Contratti modulari con SLA misurabili e piani di exit chiari.

- Uso di orchestratori e strumenti di governance centralizzati per policy e sicurezza.

Scalabilità e resilienza

Valuta il tuo modello multicloud con un assessment gratuitoIl multicloud innovativo abilita scalabilità elastica e tolleranza ai guasti: workload e dati possono essere distribuiti su più region e piattaforme per minimizzare la latenza e garantire business continuity. Nel contesto WIIT, il paradigma Secure Cloud offre una base di resilienza by design: più di 20 data center proprietari raggruppati in 7 Region (Germania, Italia, Svizzera), con Zone Standard, Premium e DR. Le Premium Zone, disponibili nelle Region con data center certificati Tier IV, estendono la protezione con SOC 24/7 e servizi avanzati; le Zone DR attivano backup e disaster recovery flessibili.

“Il Secure Cloud di WIIT si basa su un network europeo di più di 20 data center proprietari raggruppati in 7 Region sulla base di criteri geografici, in grado di garantire i massimi livelli di compliance e di territorialità del dato.” [WIIT Magazine]

Elemento Impatto operativo Riferimento Distribuzione geografica (7 Region, >20 DC) Riduce rischi di conformità e permette data locality per regolamentazioni europee [WIIT Magazine] Zone Premium (Data center Tier IV) Massima resilienza fisica, servizi SOC e SLA avanzati per workload critici [WIIT] Zone DR Backup e DR configurabili per RTO/RPO definiti [WIIT Magazine] Modelli di implementazione

Le architetture più diffuse combinano cloud pubblico e hosted private cloud, orchestrando servizi e workload in base a criticità, compliance e performance. La gestione ambienti ibridi richiede governance coerente di sicurezza, identità e rete, oltre a processi e strumenti in grado di assicurare interoperabilità piattaforme e controllo end-to-end dello stack applicativo.

- Multicloud

- Uso coordinato di più provider cloud per distribuire workload, ottimizzare costi, ridurre rischi di outage e rispettare vincoli normativi.

- FinOps

- Prassi operative e organizzative per ottimizzare la spesa cloud, combinando IT, finance e business.[Flexera]

- Tier IV (data center)

- Classificazione di uptime e fault tolerance che prevede ridondanze complete per ridurre al minimo i rischi di interruzione.

Cloud pubblico + hosted private

Per applicazioni mission-critical (es. ERP), ambienti dedicati su private/hybrid cloud garantiscono isolamento, tuning e controllo; al contempo, carichi come analytics e AI/ML beneficiano del cloud pubblico. Nel campo AI, la disponibilità di Cloud-GPUs (GPU-as-a-Service) presso provider come Azure, AWS e Google consente di evitare investimenti hardware e di sfruttare aggiornamenti infrastrutturali continui, accelerando i rollout senza introdurre complessità di raffreddamento ed energia in sede.

Trend AI e GPU: la rapida adozione di servizi PaaS per AI e l’interesse verso GenAI stanno spingendo le organizzazioni a scegliere GPU-as-a-Service per flessibilità, rapidità di provisioning e aggiornamenti delle capability hardware.[Flexera]Interconnessioni e networking

La sicurezza in ambienti multicloud impone una strategia olistica: messa in sicurezza della rete e uso di protocolli sicuri, network monitoring, gestione patch e threat detection, protezione degli endpoints, identity & access management, cifratura e security della messaggistica. Le raccomandazioni includono anche la valutazione dei provider rispetto a difesa perimetrale, sicurezza fisica dei data center, crittografia e vulnerability management. In Italia, l’aumento del cybercrime (+65% degli incidenti informatici nell’ultimo anno, fonte Clusit) rende imprescindibile integrare la cybersecurity nel disegno architetturale. WIIT estende questi controlli nel proprio modello di governance H24, progettando workflow resilienti e gestendo l’intero stack con livelli di servizio sull’intero processo.

- Implementare un SOC 24/7 per la rilevazione e risposta rapida agli incidenti (modello WIIT).

- Centralizzare l’IAM e applicare il principio del least privilege con log di accesso e MFA.

- Adottare strumenti di cross-cloud monitoring e SIEM che normalizzino telemetria e alert.

- Introdurre piani di threat-hunting e vulnerability scanning automatizzati.

Attenzione: secondo il Rapporto Clusit, il numero di attacchi informatici in Italia è cresciuto significativamente rispetto all’anno precedente, segnalando un aumento molto rilevante della superficie di rischio per le infrastrutture IT nazionali.[Clusit]

Casi di uso per workload critici

L’adozione multicloud consente di posizionare i carichi in ambienti specializzati: analytics in cloud distinti, disaster recovery cross-cloud e applicazioni ERP in hosting dedicato. Nei settori in cui l’IT è leva di competitività (come il fashion), il cloud abilita modelli pay-per-use, monitoraggio real time delle performance e customer experience aumentata, mantenendo la priorità sulla protezione dei dati.

Workload Posizionamento raccomandato Motivazione ERP mission‑critical (es. SAP) Hosted private / Premium Zone (Tier IV) Isolamento, controllo SLA, disponibilità e conformità per dati sensibili AI/ML e training modelli Cloud pubblico con GPU-as-a-Service Scalabilità dinamica, accesso a acceleratori aggiornati, costi operativi variabili Analytics distribuiti Multicloud (cluster su più provider) Vicino alla sorgente dati, ottimizzazione cost/performance Disaster Recovery Zone DR cross‑cloud RTO/RPO garantiti con failover e replica geografica Analytics, AI e applicazioni ERP

Per l’AI/ML, le GPU in as-a-service abilitano scalabilità rapida e aggiornamenti costanti, risolvendo vincoli di approvvigionamento, costi e raffreddamento. Gli analytics su data set distribuiti traggono beneficio dal collocare i carichi su cloud distinti, come evidenziato da trend di mercato citati in fonti enciclopediche per il 2024. Le applicazioni ERP (es. ambienti SAP) richiedono invece ambienti hosted ad alta affidabilità: il modello Secure Cloud di WIIT mette a disposizione Region europee con Premium Zone in data center Tier IV e servizi DR configurabili, assicurando protezione end-to-end con SOC 24/7. Per approfondire l’affidabilità fisica delle infrastrutture, raccomandiamo la guida alle classificazioni dei Data Center Tier; per la postura di sicurezza by design del gruppo, si invita a leggere l’articolo sul Secure Cloud che assicura massima sicurezza e conformità. In scenari regolamentati (es. finance, retail), la combinazione di Zone DR, orchestrazione tra provider e controlli su identità, accessi e cifratura riduce il rischio operativo e abilita continuità del servizio.

Trend operativo: molte organizzazioni stanno formando team FinOps e CCOE centralizzati per gestire costi, tool multi‑cloud e vendor negotiation; Flexera segnala che la gestione della spesa cloud resta la priorità numero uno per le aziende.[Flexera]Checklist operativa per distribuire workload critici in multicloud

- Definire RTO/RPO per ogni workload e mappare le Zone/Region disponibili.

- Stabilire politiche di cifratura e key management centralizzate.

- Introdurre testing regolari di failover DR cross‑cloud (runbook documentati).

- Monitorare costi con tool FinOps e prevedere revisioni trimestrali dei commitment.

- Valutare la distanza geografica e latenza per applicazioni real‑time.

Per migliorare decisioni di posizionamento, è utile combinare analisi TCO, vincoli regolamentari e indicatori di performance (latenza, throughput). L’approccio migliore è quello data‑driven, supportato da metriche visibili al C‑level e al team operativo.[Flexera]Risorse e riferimenti utili citati nell’articolo

I riferimenti utilizzati per aggiornare e arricchire i contenuti del presente articolo sono estratti da report e pagine tecniche di settore (Flexera, Clusit) e dalla documentazione ufficiale del paradigma Secure Cloud di WIIT.[Flexera] [Clusit] [WIIT Magazine] [WIIT]

-

Multicloud innovativo: come ottimizzare performance e resilienza

Multicloud innovativo: come ottimizzare performance e resilienza

Definizione e benefici del multicloud

Definizione chiara: per “multicloud innovativo” si intende l’impiego orchestrato di servizi cloud di più provider (cloud pubblici, hosted private e data center proprietari) per distribuire workload, ottimizzare latenza, costi e conformità normativa e aumentare resilienza e disponibilità.Questo approccio non è solo tecnologico ma operativo: richiede orchestrazione, integrazione, politiche di governance e una strategia di dati esplicita.

Per organizzazioni che gestiscono dati sensibili o soggette a regolamentazione europea, la scelta di un mix di region e zone può ridurre il rischio legale legato alla territorialità dei dati e semplificare la compliance.- Riduzione del vendor lock-in tramite distribuzione dei servizi su più piattaforme.

- Scalabilità dinamica per picchi di carico (AI, analytics, e‑commerce).

- Resilienza geografica e logica (repliche, DR, failover).

- Possibilità di ottimizzare costi e latenza scegliendo la collocazione migliore per ciascun workload.

Beneficio Impatto operativo Esempi Evitare vendor lock-in Maggiore libertà di migrazione e procurement DBaaS multicloud, orchestrazione Kubernetes Resilienza Ridondanza geografica e piani DR più efficaci XDCR per database, Zone DR dedicate Performance Vicino alla fonte dati per ridurre latenza Edge + Data Lake per analytics e AI Evitare vendor lock-in

Valuta il tuo modello multicloud con un assessment gratuitoUn modello multicloud innovativo combina servizi di più provider pubblici e privati per distribuire i carichi su piattaforme differenti, riducendo la dipendenza dal singolo fornitore. Esempi concreti includono database cloud-native erogati come DBaaS disponibili su più cloud pubblici: nel 2021 è stato annunciato un servizio completamente gestito con disponibilità su Amazon Web Services e Microsoft Azure, concepito per ambienti dinamici e integrazione multicloud e edge, con replica cross-data-center (XDCR) per localizzazione dei dati e ripristino di emergenza, console di controllo all’interno del VPC del cliente e minore rischio di lock-in (fonte). Anche le esperienze delle imprese mostrano scelte multi-provider: realtà internazionali hanno dichiarato l’adozione di ambienti multi-cloud con grandi piattaforme, valutando caso per caso cosa migrare e cosa mantenere on-premise, e selezionando il cloud per aree come posta elettronica, collaboration e Human Capital Management (fonte).

Nota pratica: una strategia di multicloud richiede regole di governance dei dati (chi può spostare cosa, quando e come), automazione per la migrazione e test periodici di failover per evitare che “multicloud” si trasformi in “multi-problema”.“Couchbase Cloud fornisce un singolo pannello di controllo con una interfaccia unica per la gestione multi-cloud. La replica cross-data-center (XDCR) permette di replicare i dati da un cluster ad un altro per il ripristino di emergenze e per la localizzazione dei dati.”

— ZeroUnoWeb (sintesi tecnico-commerciale su Couchbase Cloud)- Verificare che i DBaaS utilizzati supportino XDCR o repliche multi-region.[ZeroUnoWeb]

- Preferire console che possano essere eseguite nel VPC cliente per maggiore controllo dei dati.[ZeroUnoWeb]

- Automatizzare backup e restore cross‑cloud per ridurre RTO/RPO.

Scalabilità e resilienza

Valuta il tuo modello multicloud con un assessment gratuitoLa resilienza aumenta per via della ridondanza geografica e infrastrutturale. Nel paradigma Secure Cloud di WIIT Group, la base tecnologica è un network europeo di oltre 20 data center raggruppati in 7 Region (tra Germania, Italia e Svizzera) e organizzati in 3 Zone di servizio (Standard, Premium e DR). La disponibilità di data center certificati Tier IV o ad altissima resilienza abilita servizi di business continuity e disaster recovery per aziende soggette a requisiti stringenti, con security by design, segmentazione delle reti, vulnerability management e SOC 24/7. Le Zone DR attivano backup e DR flessibili; la Zona Premium estende la protezione a tutti i macro-processi della cyber security. Questo approccio consente di scalare risorse in modo controllato e con SLA elevati per workload critici. In parallelo, le piattaforme AI aziendali illustrano come l’uso della cloud abiliti l’assegnazione dinamica delle risorse in base ai pattern di utilizzo, l’analisi predittiva dei bisogni di storage e la prevenzione di colli di bottiglia e perdite di dati (fonte).

Fatto operativo: WIIT dichiara una rete europea con più di 20 data center e pacchetti di servizio (Zone) attivabili per Region, che permettono di attivare rapidamente livelli predefiniti di sicurezza e DR.[WIIT]Componente Scopo Impatto su SLA/Resilienza Region (geografica) Località fisica per collocazione dati Riduce latenza, facilita compliance Zone (Standard/Premium/DR) Pacchetti funzionali e di sicurezza Permette scelte modulari di resilienza Tier IV data center Massima affidabilità infrastrutturale Riduce rischio di outage prolungati Modelli di implementazione

Cloud pubblico + hosted private

La gestione ambienti ibridi combina asset in hosted private cloud e servizi di cloud pubblico. WIIT Group eroga servizi di Hosted Private and Hybrid Cloud per applicazioni critiche e business continuity, con data center proprietari e certificazioni di livello (fonte). In questo schema, interoperabilità piattaforme e orchestrazione sono essenziali: un’impresa può erogare collaboration e HCM in cloud pubblico, mantenendo on-premise o in hosted private componenti ERP o sistemi di controllo accessi, decidendo la collocazione ottimale dei dati e dei servizi (fonte). A livello applicativo, l’approccio composable e l’impiego di iPaaS semplificano la creazione di connessioni tra sistemi differenti, facilitando l’integrazione e la governance di soluzioni modulari (fonte; iPaaS WIIT).

- XDCR

- Replica cross‑data‑center: meccanismo di sincronizzazione/replica tra cluster distribuiti per DR e localizzazione dati.

- DBaaS

- Database as a Service: database erogato come servizio gestito (es. Couchbase Capella).

- RAG (Retrieval-Augmented Generation)

- Pattern di integrazione LLM + retrieval che combina ricerca su documenti e generazione testuale; utile per LLM aziendali con knowledge base dedicate.

- iPaaS

- Integration Platform as a Service: piattaforma per connettere applicazioni eterogenee con flussi e orchestrazioni centralizzate.

Best practice di implementazione ibrida:- Definire policy di collocazione dei dati per classi di sensibilità.

- Usare orchestratori (Kubernetes) e layer di astrazione per evitare lock-in applicativo.

- Monitorare costi e latenza con tool centralizzati per identificare spostamenti opportuni.

Interconnessioni e networking

Le interconnessioni private e la segmentazione delle reti sono fattori determinanti per latenza, sicurezza e continuità. Nel caso dei database multicloud già citati, la riproduzione dei dati tra centri distribuiti (XDCR) serve a supportare sia il ripristino di emergenza che la collocazione geografica dei dati stessi; la console residente nel VPC del cliente incrementa controllo e sicurezza (fonte). Nel paradigma Secure Cloud di WIIT, architetture ridondanti e network zoning coerenti con le Zone di servizio (Standard, Premium, DR) sostengono l’erogazione di workload critici con criteri differenziati di sicurezza e resilienza. Per l’integrazione applicativa tra domini eterogenei, modelli composable e iPaaS accelerano l’allineamento tra sistemi, riducendo rischi di incompatibilità e potenziando il controllo sui flussi (fonte).

Raccomandazione tecnica: privilegiare interconnessioni private (Direct Connect/ExpressRoute o circuiti MPLS/dedicated) quando si gestiscono applicazioni ERP e transazionali che richiedono latenza costante e throughput prevedibile.

Casi di uso per workload critici

Analytics, AI e applicazioni ERP

Gli scenari di analytics e AI beneficiano della prossimità ai dati e della scalabilità del multicloud. Le piattaforme AI aziendali descrivono una filiera che parte dalla raccolta e classificazione intelligente dei dati, passa per la gestione in cloud con assegnazione dinamica di risorse e analisi predittive del fabbisogno di storage, e arriva alla costruzione di modelli sempre più accurati, anche su dati non strutturati attraverso tecniche di Natural Language Processing e computer vision. Per grandi volumi non strutturati risultano adatti i Data Lake, mentre per l’integrazione con Large Language Models risulta indicata la logica RAG, con un ruolo crescente per vector database e object storage vicino alla fonte dati (fonte).

Pattern consigliati per AI aziendale:- Ingestione dati in near‑real‑time (edge ingestion) verso Data Lake distribuiti.

- Store dei vettori in database dedicati vicino alla computazione (vector DB) per latenza minima.

- RAG per connettere LLM a knowledge base locali con politiche di accesso controllate.

Le applicazioni ERP mission-critical richiedono alta disponibilità, failover e piani di DR collaudati. Esperienze enterprise evidenziano una migrazione selettiva: posta e collaboration in cloud, HCM globale in modalità as-a-service, valutazioni puntuali sull’ERP, e talvolta mantenimento on-premise per componenti che non trarrebbero vantaggio dalla delocalizzazione (fonte). Nel multicloud la resilienza può essere potenziata con repliche tra region o data center e governance di rete segmentata, come previsto nelle Zone Premium e DR del Secure Cloud WIIT.

Check list per ERP mission-critical:- Classificazione dati e dipendenze applicative.

- Piani DR con test trimestrali (failover completo) e RTO/RPO definiti.

- Segmentazione delle reti e accessi privilegiati controllati da PAM/SOC.

- Audit e prove di compliance con normativa NIS2 e linee guida ENISA.

La crescente spinta regolatoria rende inoltre centrale la conformità. Sul piano europeo, la NIS2 si traduce in obblighi tecnici e organizzativi per gli operatori essenziali e importanti, con scadenze nazionali che includono registrazioni periodiche e, dal 1° gennaio 2026, l’obbligo di notifica degli incidenti informatici in Italia, sotto coordinamento dell’Agenzia per la Cybersicurezza Nazionale (ACN). A fine giugno 2025 l’ENISA ha pubblicato una guida tecnica che supporta l’attuazione del Regolamento di esecuzione (UE) 2024/2690, fornendo orientamenti operativi, esempi di evidenze e mappature agli standard: un riferimento pratico per gap analysis, audit e gestione del rischio in ambienti multi-provider. In questo contesto, l’offerta Secure Cloud di WIIT — con data center multi-Tier, security by design, SOC 24/7 e servizi di business continuity — costituisce una base coerente per sostenere workload ERP, analytics e AI conformi alle best practice europee, con forte interoperabilità piattaforme e controllo sul ciclo di vita dei dati.

Data/Evento Obbligo/Contesto Sorgente 26 giugno 2025 Pubblicazione della ENISA Technical Implementation Guidance per NIS2 [ENISA] 1° gennaio 2026 Entrata in vigore dell’obbligo di notifica degli incidenti per soggetti NIS in Italia [ACN] Entro ottobre 2026 Adozione delle misure di sicurezza tecniche e organizzative previste [ACN] Impatto per il reparto IT: la roadmap NIS2 richiede investimenti in monitoraggio, gestione delle vulnerabilità, corsi per ruoli di cybersecurity e miglioramenti documentati per dimostrare conformità durante audit e ispezioni.[ENISA][ACN]Riferimenti citati

- ENISA — NIS2 Technical Implementation Guidance (pubblicazione tecnica, 26 giugno 2025).[ENISA]

- Agenzia per la Cybersicurezza Nazionale (ACN) — portale NIS e indicazioni operative (aggiornamenti e scadenze nazionali).[ACN]

- WIIT — Secure Cloud: descrizione Regions & Zones e servizi (documentazione ufficiale WIIT).[WIIT]

- magazine.wiit.cloud — articolo “Secure Cloud, porta sicurezza e compliance ai massimi livelli” (maggio 2025) esplicativo sulle Zone e Region.[magazine.wiit.cloud]

- ZeroUnoWeb — articolo su Couchbase Capella e caratteristiche multicloud/DBaaS (maggio 2021) con dettagli su XDCR e console VPC.[ZeroUnoWeb]

-

Multicloud innovativo: come ottimizzare performance e resilienza

Multicloud innovativo: come ottimizzare performance e resilienza

Definizione e benefici del multicloud

Definizione chiara: per “multicloud innovativo” si intende l’impiego orchestrato di servizi cloud di più provider (cloud pubblici, hosted private e data center proprietari) per distribuire workload, ottimizzare latenza, costi e conformità normativa e aumentare resilienza e disponibilità.Questo approccio non è solo tecnologico ma operativo: richiede orchestrazione, integrazione, politiche di governance e una strategia di dati esplicita.

Per organizzazioni che gestiscono dati sensibili o soggette a regolamentazione europea, la scelta di un mix di region e zone può ridurre il rischio legale legato alla territorialità dei dati e semplificare la compliance.- Riduzione del vendor lock-in tramite distribuzione dei servizi su più piattaforme.

- Scalabilità dinamica per picchi di carico (AI, analytics, e‑commerce).

- Resilienza geografica e logica (repliche, DR, failover).

- Possibilità di ottimizzare costi e latenza scegliendo la collocazione migliore per ciascun workload.

Beneficio Impatto operativo Esempi Evitare vendor lock-in Maggiore libertà di migrazione e procurement DBaaS multicloud, orchestrazione Kubernetes Resilienza Ridondanza geografica e piani DR più efficaci XDCR per database, Zone DR dedicate Performance Vicino alla fonte dati per ridurre latenza Edge + Data Lake per analytics e AI Evitare vendor lock-in

Valuta il tuo modello multicloud con un assessment gratuitoUn modello multicloud innovativo combina servizi di più provider pubblici e privati per distribuire i carichi su piattaforme differenti, riducendo la dipendenza dal singolo fornitore. Esempi concreti includono database cloud-native erogati come DBaaS disponibili su più cloud pubblici: nel 2021 è stato annunciato un servizio completamente gestito con disponibilità su Amazon Web Services e Microsoft Azure, concepito per ambienti dinamici e integrazione multicloud e edge, con replica cross-data-center (XDCR) per localizzazione dei dati e ripristino di emergenza, console di controllo all’interno del VPC del cliente e minore rischio di lock-in (fonte). Anche le esperienze delle imprese mostrano scelte multi-provider: realtà internazionali hanno dichiarato l’adozione di ambienti multi-cloud con grandi piattaforme, valutando caso per caso cosa migrare e cosa mantenere on-premise, e selezionando il cloud per aree come posta elettronica, collaboration e Human Capital Management (fonte).

Nota pratica: una strategia di multicloud richiede regole di governance dei dati (chi può spostare cosa, quando e come), automazione per la migrazione e test periodici di failover per evitare che “multicloud” si trasformi in “multi-problema”.“Couchbase Cloud fornisce un singolo pannello di controllo con una interfaccia unica per la gestione multi-cloud. La replica cross-data-center (XDCR) permette di replicare i dati da un cluster ad un altro per il ripristino di emergenze e per la localizzazione dei dati.”

— ZeroUnoWeb (sintesi tecnico-commerciale su Couchbase Cloud)- Verificare che i DBaaS utilizzati supportino XDCR o repliche multi-region.[ZeroUnoWeb]

- Preferire console che possano essere eseguite nel VPC cliente per maggiore controllo dei dati.[ZeroUnoWeb]

- Automatizzare backup e restore cross‑cloud per ridurre RTO/RPO.

Scalabilità e resilienza

Valuta il tuo modello multicloud con un assessment gratuitoLa resilienza aumenta per via della ridondanza geografica e infrastrutturale. Nel paradigma Secure Cloud di WIIT Group, la base tecnologica è un network europeo di oltre 20 data center raggruppati in 7 Region (tra Germania, Italia e Svizzera) e organizzati in 3 Zone di servizio (Standard, Premium e DR). La disponibilità di data center certificati Tier IV o ad altissima resilienza abilita servizi di business continuity e disaster recovery per aziende soggette a requisiti stringenti, con security by design, segmentazione delle reti, vulnerability management e SOC 24/7. Le Zone DR attivano backup e DR flessibili; la Zona Premium estende la protezione a tutti i macro-processi della cyber security. Questo approccio consente di scalare risorse in modo controllato e con SLA elevati per workload critici. In parallelo, le piattaforme AI aziendali illustrano come l’uso della cloud abiliti l’assegnazione dinamica delle risorse in base ai pattern di utilizzo, l’analisi predittiva dei bisogni di storage e la prevenzione di colli di bottiglia e perdite di dati (fonte).

Fatto operativo: WIIT dichiara una rete europea con più di 20 data center e pacchetti di servizio (Zone) attivabili per Region, che permettono di attivare rapidamente livelli predefiniti di sicurezza e DR.[WIIT]Componente Scopo Impatto su SLA/Resilienza Region (geografica) Località fisica per collocazione dati Riduce latenza, facilita compliance Zone (Standard/Premium/DR) Pacchetti funzionali e di sicurezza Permette scelte modulari di resilienza Tier IV data center Massima affidabilità infrastrutturale Riduce rischio di outage prolungati Modelli di implementazione

Cloud pubblico + hosted private

La gestione ambienti ibridi combina asset in hosted private cloud e servizi di cloud pubblico. WIIT Group eroga servizi di Hosted Private and Hybrid Cloud per applicazioni critiche e business continuity, con data center proprietari e certificazioni di livello (fonte). In questo schema, interoperabilità piattaforme e orchestrazione sono essenziali: un’impresa può erogare collaboration e HCM in cloud pubblico, mantenendo on-premise o in hosted private componenti ERP o sistemi di controllo accessi, decidendo la collocazione ottimale dei dati e dei servizi (fonte). A livello applicativo, l’approccio composable e l’impiego di iPaaS semplificano la creazione di connessioni tra sistemi differenti, facilitando l’integrazione e la governance di soluzioni modulari (fonte; iPaaS WIIT).

- XDCR

- Replica cross‑data‑center: meccanismo di sincronizzazione/replica tra cluster distribuiti per DR e localizzazione dati.

- DBaaS

- Database as a Service: database erogato come servizio gestito (es. Couchbase Capella).

- RAG (Retrieval-Augmented Generation)

- Pattern di integrazione LLM + retrieval che combina ricerca su documenti e generazione testuale; utile per LLM aziendali con knowledge base dedicate.

- iPaaS

- Integration Platform as a Service: piattaforma per connettere applicazioni eterogenee con flussi e orchestrazioni centralizzate.

Best practice di implementazione ibrida:- Definire policy di collocazione dei dati per classi di sensibilità.

- Usare orchestratori (Kubernetes) e layer di astrazione per evitare lock-in applicativo.

- Monitorare costi e latenza con tool centralizzati per identificare spostamenti opportuni.

Interconnessioni e networking

Le interconnessioni private e la segmentazione delle reti sono fattori determinanti per latenza, sicurezza e continuità. Nel caso dei database multicloud già citati, la riproduzione dei dati tra centri distribuiti (XDCR) serve a supportare sia il ripristino di emergenza che la collocazione geografica dei dati stessi; la console residente nel VPC del cliente incrementa controllo e sicurezza (fonte). Nel paradigma Secure Cloud di WIIT, architetture ridondanti e network zoning coerenti con le Zone di servizio (Standard, Premium, DR) sostengono l’erogazione di workload critici con criteri differenziati di sicurezza e resilienza. Per l’integrazione applicativa tra domini eterogenei, modelli composable e iPaaS accelerano l’allineamento tra sistemi, riducendo rischi di incompatibilità e potenziando il controllo sui flussi (fonte).

Raccomandazione tecnica: privilegiare interconnessioni private (Direct Connect/ExpressRoute o circuiti MPLS/dedicated) quando si gestiscono applicazioni ERP e transazionali che richiedono latenza costante e throughput prevedibile.

Casi di uso per workload critici

Analytics, AI e applicazioni ERP

Gli scenari di analytics e AI beneficiano della prossimità ai dati e della scalabilità del multicloud. Le piattaforme AI aziendali descrivono una filiera che parte dalla raccolta e classificazione intelligente dei dati, passa per la gestione in cloud con assegnazione dinamica di risorse e analisi predittive del fabbisogno di storage, e arriva alla costruzione di modelli sempre più accurati, anche su dati non strutturati attraverso tecniche di Natural Language Processing e computer vision. Per grandi volumi non strutturati risultano adatti i Data Lake, mentre per l’integrazione con Large Language Models risulta indicata la logica RAG, con un ruolo crescente per vector database e object storage vicino alla fonte dati (fonte).

Pattern consigliati per AI aziendale:- Ingestione dati in near‑real‑time (edge ingestion) verso Data Lake distribuiti.

- Store dei vettori in database dedicati vicino alla computazione (vector DB) per latenza minima.

- RAG per connettere LLM a knowledge base locali con politiche di accesso controllate.

Le applicazioni ERP mission-critical richiedono alta disponibilità, failover e piani di DR collaudati. Esperienze enterprise evidenziano una migrazione selettiva: posta e collaboration in cloud, HCM globale in modalità as-a-service, valutazioni puntuali sull’ERP, e talvolta mantenimento on-premise per componenti che non trarrebbero vantaggio dalla delocalizzazione (fonte). Nel multicloud la resilienza può essere potenziata con repliche tra region o data center e governance di rete segmentata, come previsto nelle Zone Premium e DR del Secure Cloud WIIT.

Check list per ERP mission-critical:- Classificazione dati e dipendenze applicative.

- Piani DR con test trimestrali (failover completo) e RTO/RPO definiti.

- Segmentazione delle reti e accessi privilegiati controllati da PAM/SOC.

- Audit e prove di compliance con normativa NIS2 e linee guida ENISA.

La crescente spinta regolatoria rende inoltre centrale la conformità. Sul piano europeo, la NIS2 si traduce in obblighi tecnici e organizzativi per gli operatori essenziali e importanti, con scadenze nazionali che includono registrazioni periodiche e, dal 1° gennaio 2026, l’obbligo di notifica degli incidenti informatici in Italia, sotto coordinamento dell’Agenzia per la Cybersicurezza Nazionale (ACN). A fine giugno 2025 l’ENISA ha pubblicato una guida tecnica che supporta l’attuazione del Regolamento di esecuzione (UE) 2024/2690, fornendo orientamenti operativi, esempi di evidenze e mappature agli standard: un riferimento pratico per gap analysis, audit e gestione del rischio in ambienti multi-provider. In questo contesto, l’offerta Secure Cloud di WIIT — con data center multi-Tier, security by design, SOC 24/7 e servizi di business continuity — costituisce una base coerente per sostenere workload ERP, analytics e AI conformi alle best practice europee, con forte interoperabilità piattaforme e controllo sul ciclo di vita dei dati.

Data/Evento Obbligo/Contesto Sorgente 26 giugno 2025 Pubblicazione della ENISA Technical Implementation Guidance per NIS2 [ENISA] 1° gennaio 2026 Entrata in vigore dell’obbligo di notifica degli incidenti per soggetti NIS in Italia [ACN] Entro ottobre 2026 Adozione delle misure di sicurezza tecniche e organizzative previste [ACN] Impatto per il reparto IT: la roadmap NIS2 richiede investimenti in monitoraggio, gestione delle vulnerabilità, corsi per ruoli di cybersecurity e miglioramenti documentati per dimostrare conformità durante audit e ispezioni.[ENISA][ACN]Riferimenti citati

- ENISA — NIS2 Technical Implementation Guidance (pubblicazione tecnica, 26 giugno 2025).[ENISA]

- Agenzia per la Cybersicurezza Nazionale (ACN) — portale NIS e indicazioni operative (aggiornamenti e scadenze nazionali).[ACN]

- WIIT — Secure Cloud: descrizione Regions & Zones e servizi (documentazione ufficiale WIIT).[WIIT]

- magazine.wiit.cloud — articolo “Secure Cloud, porta sicurezza e compliance ai massimi livelli” (maggio 2025) esplicativo sulle Zone e Region.[magazine.wiit.cloud]

- ZeroUnoWeb — articolo su Couchbase Capella e caratteristiche multicloud/DBaaS (maggio 2021) con dettagli su XDCR e console VPC.[ZeroUnoWeb]

-

Multicloud innovativo: come ottimizzare performance e resilienza

Multicloud innovativo: come ottimizzare performance e resilienza

Definizione e benefici del multicloud

Definizione chiara: per “multicloud innovativo” si intende l’impiego orchestrato di servizi cloud di più provider (cloud pubblici, hosted private e data center proprietari) per distribuire workload, ottimizzare latenza, costi e conformità normativa e aumentare resilienza e disponibilità.Questo approccio non è solo tecnologico ma operativo: richiede orchestrazione, integrazione, politiche di governance e una strategia di dati esplicita.

Per organizzazioni che gestiscono dati sensibili o soggette a regolamentazione europea, la scelta di un mix di region e zone può ridurre il rischio legale legato alla territorialità dei dati e semplificare la compliance.- Riduzione del vendor lock-in tramite distribuzione dei servizi su più piattaforme.

- Scalabilità dinamica per picchi di carico (AI, analytics, e‑commerce).

- Resilienza geografica e logica (repliche, DR, failover).

- Possibilità di ottimizzare costi e latenza scegliendo la collocazione migliore per ciascun workload.

Beneficio Impatto operativo Esempi Evitare vendor lock-in Maggiore libertà di migrazione e procurement DBaaS multicloud, orchestrazione Kubernetes Resilienza Ridondanza geografica e piani DR più efficaci XDCR per database, Zone DR dedicate Performance Vicino alla fonte dati per ridurre latenza Edge + Data Lake per analytics e AI Evitare vendor lock-in

Valuta il tuo modello multicloud con un assessment gratuitoUn modello multicloud innovativo combina servizi di più provider pubblici e privati per distribuire i carichi su piattaforme differenti, riducendo la dipendenza dal singolo fornitore. Esempi concreti includono database cloud-native erogati come DBaaS disponibili su più cloud pubblici: nel 2021 è stato annunciato un servizio completamente gestito con disponibilità su Amazon Web Services e Microsoft Azure, concepito per ambienti dinamici e integrazione multicloud e edge, con replica cross-data-center (XDCR) per localizzazione dei dati e ripristino di emergenza, console di controllo all’interno del VPC del cliente e minore rischio di lock-in (fonte). Anche le esperienze delle imprese mostrano scelte multi-provider: realtà internazionali hanno dichiarato l’adozione di ambienti multi-cloud con grandi piattaforme, valutando caso per caso cosa migrare e cosa mantenere on-premise, e selezionando il cloud per aree come posta elettronica, collaboration e Human Capital Management (fonte).