Il tuo carrello è attualmente vuoto!

Categoria: News

-

Dalla roadmap all’esecuzione: accelerare l’IT enterprise

TESTO DA ELABORARE

Dall’assessment alla strategia

Allineamento con gli obiettivi di business

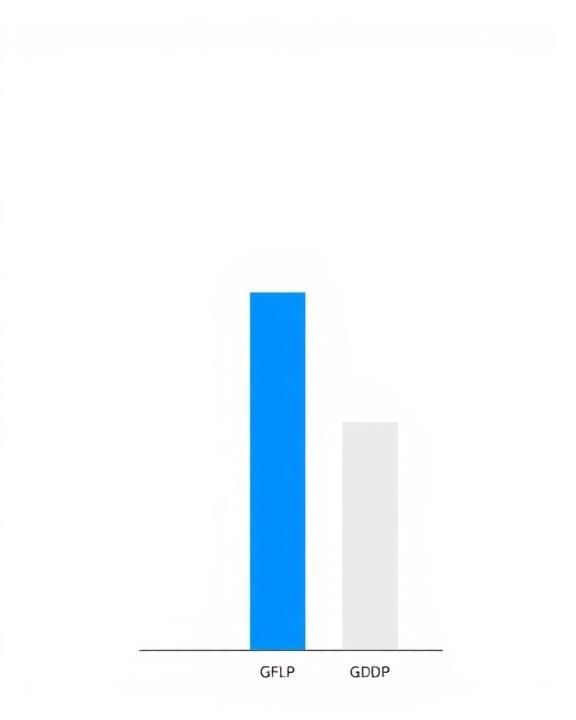

La trasformazione digitale aziende procede con un passo più maturo e sistemico: le imprese orientano gli investimenti digitali in funzione di obiettivi misurabili di competitività, resilienza e compliance. Nella prospettiva del digital shift, il valore nasce dall’integrazione fra processi, dati, relazioni e tecnologie in una logica di evoluzione continua. In Italia, la spinta è evidente: secondo il rapporto “Il digitale in Italia 2025”, il mercato digitale italiano ha raggiunto nel 2024 un valore di 81,6 miliardi di euro, registrando una crescita del 3,7%, superiore a quella del PIL nazionale (+0,7%). A guidare questa espansione sono i Servizi ICT, cresciuti del 7,4%, trainati da soluzioni di Intelligenza Artificiale, cybersecurity e cloud computing.[Innovation Island]. Al tempo stesso, il cloud è divenuto la piattaforma d’elezione per i nuovi progetti digitali, con un peso crescente dei modelli Public e Hybrid Cloud nelle scelte architetturali.

“Il 2025 è l’anno in cui l’Intelligenza Artificiale ha smesso di essere soltanto un’ambizione tecnologica e ha iniziato a ridefinire concretamente il nostro presente. Il settore dell’ICT continua a crescere più dell’economia generale, contribuendo in modo decisivo alla competitività e all’occupazione del Paese.”— Massimo Dal Checco, Presidente di Confindustria Anitec-Assinform[Innovation Island]

L’impatto dell’IA sul futuro del lavoro: due visioni a confrontoIl dibattito sul potenziale dell’Intelligenza Artificiale nel 2025 è polarizzato. Da un lato, figure come Marc Benioff (CEO di Salesforce) preannunciano una “Agentic Era”, in cui sistemi IA autonomi agiranno come veri e propri “lavoratori digitali”, generando una crescita di produttività senza precedenti. Dall’altro lato, analisti finanziari come Goldman Sachs esprimono scetticismo, avvertendo che i massicci investimenti potrebbero non tradursi in ritorni proporzionali, stimando un aumento della produttività USA di appena lo 0,5% nel prossimo decennio. Un report della stessa Goldman Sachs evidenzia il rischio che l’IA possa sostituire l’equivalente di 300 milioni di posti di lavoro a tempo pieno, ma apre anche alla possibilità di un boom di produttività e alla creazione di nuove professioni.[Agenda Digitale]

Scopri come impostare una roadmap esecutiva per guidare la trasformazione digitale in modo efficaceQuesto scenario richiede di tradurre le priorità del business in requisiti tecnologici concreti e governabili. La consulenza digitalizzazione di un partner specializzato come WIIT Group consente di impostare sin dall’inizio una strategia coerente con sicurezza, prestazioni e compliance, evitando derive sperimentali e focalizzando i risultati.

Prioritizzazione dei casi d’uso

La selezione dei casi d’uso deve bilanciare impatto e fattibilità. La composizione della spesa lo conferma: i servizi SaaS rappresentano quasi la metà della spesa globale, mentre la dinamica più marcata si registra nel PaaS (+33%), segnale di forte accelerazione nella modernizzazione applicativa. In Italia la manifattura 4.0 e il finance trainano l’adozione, mentre le PMI prediligono applicativi SaaS per collaboration, gestione documentale e processi amministrativo-finanziari. Anche le Unified Communications mostrano solidità, con un CAGR previsto del 17,4% sul periodo 2023–2030.

Parallelamente, l’hyperautomation introduce un approccio orchestrato a AI/ML, RPA, BPM, iPaaS e strumenti low-code/no-code, ridisegnando i processi end-to-end per eliminare ridondanze, aumentare la qualità e liberare capacità verso attività a maggior valore. L’obiettivo: scalare rapidamente iniziative con ritorni rapidi (quick win) senza perdere di vista i programmi trasformativi di medio periodo.

Scopri come impostare una roadmap esecutiva per scalare l’hyperautomation nella tua organizzazioneI vantaggi dell’Hyperautomation

L’hyperautomation, o automazione intelligente, non è più considerata un’opzione, ma una condizione essenziale per la sopravvivenza e la competitività aziendale. Secondo Gartner, entro il 2024, le organizzazioni implementeranno strategie di iperautomazione per ridurre i costi operativi fino al 30% e migliorare l’eccellenza operativa in un contesto “digital-first”.[Forum PA]

Componente Tecnologica Funzione nell’Hyperautomation Intelligenza Artificiale (AI) e Machine Learning (ML) Analisi di dati non strutturati, decision-making, riconoscimento di pattern e apprendimento continuo. Robotic Process Automation (RPA) Automazione di task ripetitivi e basati su regole precise, simulando l’interazione umana con le interfacce software. Piattaforme Low-Code/No-Code (LCAP) Democratizzazione dello sviluppo, consentendo anche a utenti non tecnici di creare applicazioni e automazioni. Intelligent Business Process Management Suites (iBPMS) Orchestrazione e gestione di processi complessi end-to-end, integrando persone, sistemi e dati. Process Mining Analisi dei log di sistema per scoprire, monitorare e ottimizzare i processi reali, identificando colli di bottiglia e inefficienze. L’adozione di un approccio orchestrato porta benefici tangibili e rapidamente misurabili:

- Ottimizzazione della produttività: I processi automatizzati sono più rapidi, efficienti e generano un impatto positivo sull’intera catena del valore.

- Migliore comprensione dei processi: La grande quantità di dati generata dall’automazione permette analisi approfondite per definire strategie di lungo periodo.

- Riduzione dei costi operativi: Il passaggio da attività manuali a flussi automatizzati riduce gli errori e permette di riallocare il personale su compiti a maggior valore aggiunto.[OT Consulting]

- Maggiore agilità e resilienza: L’automazione rende l’organizzazione più adattabile ai cambiamenti del mercato e più resiliente di fronte a imprevisti.

Misurazione del valore (OKR/KPI)

Stabilire sin dall’avvio OKR e KPI consente di misurare con rigore l’impatto su efficienza, esperienza cliente e rischi operativi. La cultura del dato non è solo tecnologia: il framework del digital shift include analisi delle esigenze, definizione della strategia, coinvolgimento della leadership, valutazione tecnologica, process re-design, implementazione, formazione e monitoraggio delle performance. Nel settore pubblico, l’aggiornamento 2025 del Piano Triennale per l’informatica nella PA evidenzia proprio un monitoraggio puntuale delle linee di azione, a conferma dell’importanza di una governance misurabile.

Fondamenti architetturali

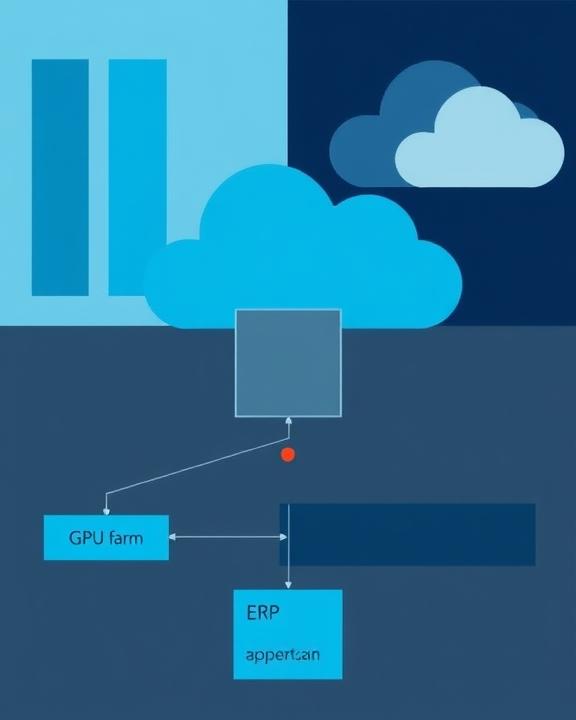

Cloud ibrido e multicloud

La domanda di flessibilità e controllo sta consolidando le architetture ibride e multicloud. In Italia, l’adozione di data center proprietari per l’erogazione applicativa resta poco sopra il 50% (tra on-premises e off-premises), ma la componente aggregata di public, private ed edge è subito a ridosso: una fotografia che spiega il “testa a testa” con l’on-premise e l’ascesa dei modelli ibridi. Fattori macro come inflazione e costo dell’energia incidono sul TCO (i data center consumano circa 220–320 TWh/anno, circa l’1% del consumo globale), ma il trend d’investimento in infrastrutture rimane sostenuto, anche grazie a strategie nazionali e iniziative per il settore pubblico.

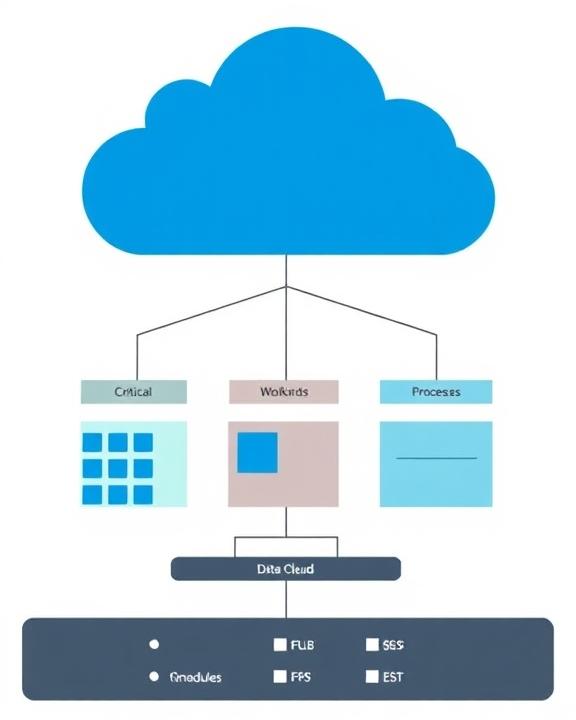

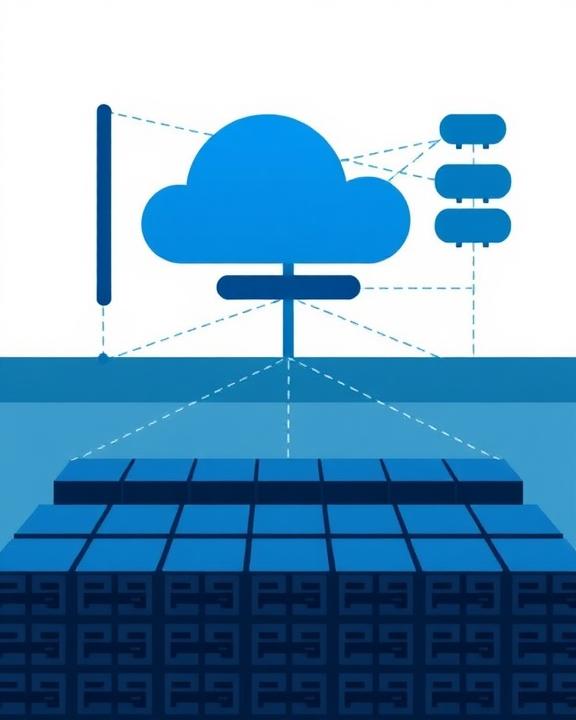

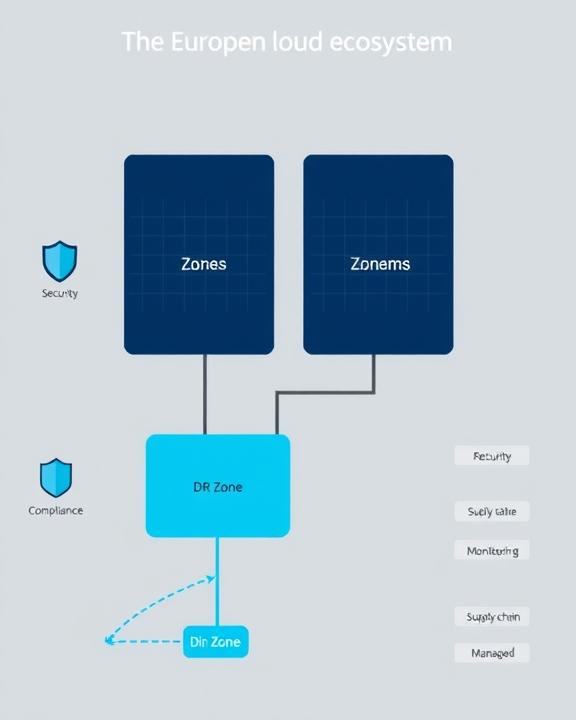

In questo contesto, il paradigma Secure Cloud di WIIT offre una foundation progettata security by design per workload critici, con una rete europea di data center proprietari raggruppati in 7 Region (Italia, Germania, Svizzera) e Zone di servizio attivabili in funzione delle esigenze: Standard (alta disponibilità e sicurezza preventiva, segmentazione di rete, vulnerability management), Premium (servizi avanzati e SOC 24/7 per esigenze mission-critical) e DR (backup e disaster recovery flessibili). Questa articolazione consente di disegnare una roadmap cloud coerente con resilienza, performance e localizzazione del dato.

Security by design e data governance

L’incremento del rischio cyber impone un approccio nativamente integrato. Il 69% dei CISO segnala che l’evoluzione digitale complica la gestione delle vulnerabilità; in parallelo, la cloud adoption richiede specialisti non sempre sostenibili internamente. I principali effetti senza una copertura adeguata sono blind spot negli ambienti cloud, consumo di risorse per monitoraggi manuali e aumento del rischio di attacchi e incidenti, con impatti su costi, business e reputazione. La risposta è un percorso che coniughi embedded security, difesa proattiva basata su AI/ML e accesso a soluzioni best of breed tramite partner qualificati.

La cornice regolatoria si rafforza con la direttiva NIS2, recepita in Italia con D.lgs. 138/2024: individua soggetti essenziali e importanti in settori ad alta criticità (energia, trasporti, sanità, infrastrutture digitali, acqua, banca, mercati finanziari, gestione servizi TIC, spazio) e altri settori critici (poste/corrieri, rifiuti, chimica, alimentare, manifatturiero, servizi digitali, ricerca), estendendosi anche a specifiche amministrazioni pubbliche. Le imprese devono adottare misure tecniche, operative e organizzative (analisi rischi, gestione incidenti, continuità operativa con backup/DR, sicurezza della supply chain, sviluppo e manutenzione sicuri, formazione, crittografia, gestione accessi e autenticazione multifattore), oltre a processi di notifica degli incidenti significativi articolati in pre-notifica (entro 24 ore), notifica dettagliata (entro 72 ore), eventuali relazioni intermedie e relazione finale (entro un mese). Le sanzioni possono arrivare fino a 10 milioni di euro o al 2% del fatturato mondiale per gli essenziali (7 milioni o 1,4% per gli importanti).

Direttiva NIS2: scadenze e sanzioni definite

L’Agenzia per la Cybersicurezza Nazionale (ACN) ha chiarito il percorso di adeguamento. Il termine ultimo per la registrazione obbligatoria dei soggetti NIS sulla piattaforma ACN è scaduto il 28 febbraio 2025. La mancata registrazione entro tale data comporta sanzioni amministrative pecuniarie fino allo 0,1% del fatturato.[ACN]

Il percorso di adeguamento alla NIS2

L’ACN ha strutturato l’implementazione della normativa in diverse fasi per consentire un adeguamento graduale. Le imprese devono presidiare le seguenti tappe:[Cybersecurity360]

- Fase 1 – Attuativa (Metà Ottobre 2024 – Metà Aprile 2025)

- Entro Marzo 2025: Pubblicazione da parte dell’ACN dell’elenco ufficiale dei soggetti NIS.

- Entro Aprile 2025: Notifica formale alle aziende della loro inclusione nell’elenco e pubblicazione degli obblighi di sicurezza di base.

- Fase 2 – Attuativa (Metà Aprile 2025 – Metà Aprile 2026)

- Da Gennaio 2026: Scatta l’obbligo di notifica degli incidenti informatici al CSIRT Italia.

- Entro Settembre 2026: Completamento dell’implementazione di tutte le misure di sicurezza di base richieste.

- Fase 3 – Attuativa (Da Metà Aprile 2026 in poi)

- Applicazione integrale del modello di categorizzazione e attuazione degli obblighi di sicurezza a lungo termine.

Per i contesti più regolamentati, i servizi di Security as a Service di WIIT combinano SOC 24/7, threat detection e processi di risposta per anticipare e mitigare gli impatti, integrando la compliance NIS2 nei modelli operativi.

Integrazione con sistemi legacy

La modernizzazione dei sistemi core non è sinonimo di sostituzione indiscriminata. Nel perimetro SAP, ad esempio, la migrazione su HANA offre tre opzioni operative: nuova installazione con ripresa dati applicativa (supportata da SAP Landscape Transformation per shell e carve-out, consolidamento e armonizzazione dati), migrazione classica tramite upgrade progressivi (con fasi di preparazione degli ambienti, conversione Unicode e incremento degli enhancement packages) e Database Migration Option (DMO) of SUM, che combina in un unico passaggio upgrade e migrazione database in modalità big bang, riducendo tempi complessivi e downtime in alcuni scenari.

La scelta tra approccio greenfield (ambiente ex novo con massima compatibilità architetturale) e brownfield (trasferimento selettivo con connettori e traduttori per garantire la continuità) va governata in un percorso di modernizzazione applicativa che minimizzi il rischio di interruzione dei servizi. La capacità di un provider come WIIT di ospitare ambienti mission-critical su piattaforme sicure e performanti riduce la complessità di progetto e accelera il ritorno dell’investimento.

Esecuzione e change management

Roadmap a rilasci incrementali

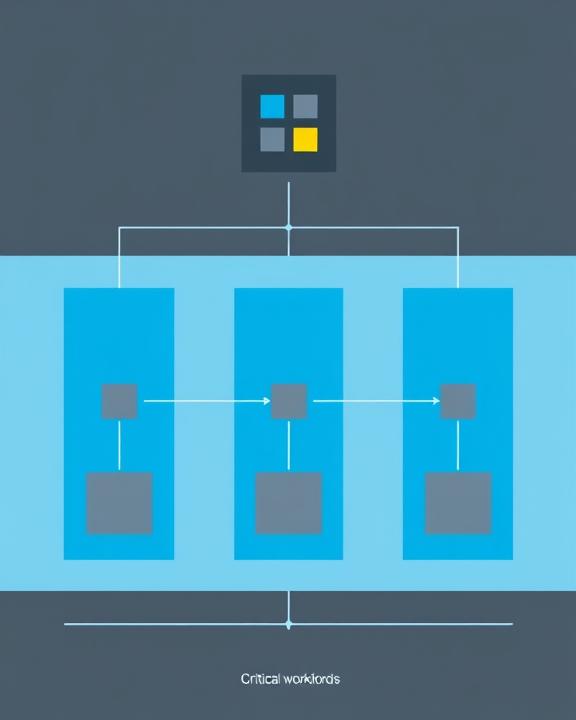

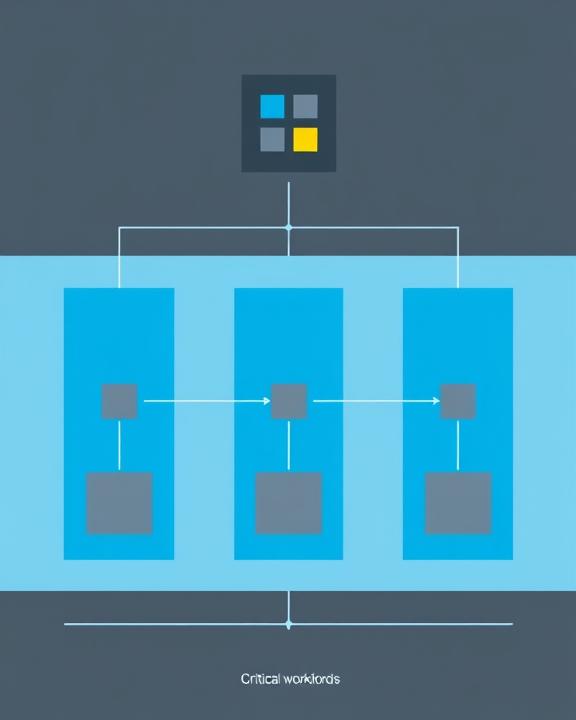

La trasformazione regge se l’esecuzione è scandita da tappe brevi e misurabili. Un approccio a rilasci incrementali con milestone a 90 giorni consente di produrre risultati tangibili, raccogliere feedback e correggere la rotta riducendo i rischi del big bang. Il framework operativo del digital shift — dall’analisi delle esigenze alla formazione e al monitoraggio — favorisce l’adozione interna e la diffusione delle competenze. Su questa base, WIIT struttura program increment che allineano roadmap tecniche e obiettivi di business, in particolare per workload critici ospitati nel Secure Cloud.

DevSecOps e automazione

L’automazione è un moltiplicatore di efficienza e sicurezza. In ambito infrastrutturale, la provisioning automatizzata di macchine virtuali abilita capacità “on demand”; sul fronte difensivo, un Security Operations Center automatizzato accorcia i tempi di rilevazione e risposta. Esperienze operative evidenziano che l’ingresso di automazioni e AI nei SOC consente di spostare risorse da compiti ripetitivi ad attività ad alto valore, mentre SIEM ed EDR generano alert, aggregano dati e producono reportistica utile agli analisti. Il coinvolgimento di data scientist dedicati nel team SOC — come nel modello operativo di WIIT — migliora continuamente i modelli di analisi e la qualità degli insight. L’adozione graduale, a partire da una platea limitata di processi, massimizza l’apprendimento organizzativo e il ritorno degli investimenti.

Gestione del rischio e compliance

La compliance non è un esercizio formale. Nella NIS2, oltre alle misure di sicurezza, sono richiesti processi strutturati per la gestione degli incidenti e flussi di notifica a tempi certi. La convergenza tra security by design e piani di Business Continuity/Disaster Recovery diventa essenziale per ridurre il rischio di outage dei sistemi IT. Nel settore pubblico, l’aggiornamento 2025 del Piano Triennale rafforza la centralità del Responsabile per la Transizione al Digitale (RTD) e introduce strumenti e piattaforme per accelerare l’erogazione di servizi digitali: SIOPE+ per il monitoraggio della contabilità pubblica, IT-Wallet come ecosistema per identità e documenti, l’obbligo per le nuove implementazioni di ricorrere nativamente alla Piattaforma Digitale Nazionale Dati e target 2025 su acquisizioni (almeno 100) e progetti (almeno 50) in ambito AI. Sono inoltre previste iniziative su connettività SPC, rafforzamento della sicurezza (integrazione del rischio cyber nella progettazione, aggiornamento dei piani di risposta/ripristino, security awareness del personale) e strumenti operativi per procurement ICT e governance.

Per le imprese private, il ricorso a una piattaforma come il Secure Cloud di WIIT — con Premium Security, Zone DR e SOC 24/7 — permette di inquadrare la gestione del rischio in un modello risk-based che supporta anche i carichi più regolamentati e mission-critical, riducendo time-to-compliance e rischio operativo.

Oltre la compliance: scelte strutturali per competere nel 2025

Le evidenze convergono su alcune priorità: consolidare architetture ibride e multicloud, integrare la security by design lungo l’intero ciclo di vita, scalare l’hyperautomation in modo controllato e governare la modernizzazione applicativa dei sistemi core (esempio SAP HANA) senza compromettere la continuità. Per la PA, l’aggiornamento 2025 del Piano Triennale indica strumenti e target concreti (PDND nativa, SIOPE+, IT-Wallet, AI), mentre per le imprese NIS2 impone processi, misure e tempistiche di notifica che richiedono piattaforme e competenze adeguate.

In entrambi i casi, la scelta del provider è determinante. Con i suoi data center in 7 Region, le Zone Standard, Premium e DR, e i servizi di cybersecurity integrata, WIIT Group propone un Secure Cloud progettato per ospitare workload critici e accelerare l’innovazione nel rispetto della normativa. Per impostare una roadmap cloud pragmatica, governare la modernizzazione applicativa e adottare Security as a Service con SOC 24/7, l’approccio a rilasci incrementali con milestone a 90 giorni consente di portare valore in tempi rapidi e ridurre i rischi del cambiamento.

Scopri come impostare una roadmap esecutiva per la tua organizzazione: strumenti, piattaforme e servizi devono operare come un unico sistema, al servizio del business e della resilienza digitale.

-

Scopri gli Affidabili Servizi Cloud per Aziende

L’importanza dei Servizi Cloud per le Aziende

In un’era dominata dalla trasformazione digitale, i servizi cloud aziendali rappresentano una componente essenziale per le imprese che mirano a garantire competitività, flessibilità e scalabilità. I servizi cloud offrono soluzioni innovative che trasformano l’agilità operativa delle aziende, supportando processi sempre più complessi e dinamici.

Panoramica rapida: oggi le organizzazioni puntano su architetture cloud ibride e su approcci composable per ridurre tempi di rilascio, aumentare resilienza e rispettare requisiti regolatori (GDPR, NIS2, DORA). Le scelte di piattaforma e governance sono determinanti per ottenere benefici reali e misurabili. [WIIT Magazine]Scopri come i nostri servizi cloud possono trasformare la tua azienda. Contattaci oggi.Miglioramento dell’efficienza

L’adozione di soluzioni cloud porta a un significativo miglioramento dell’efficienza aziendale. Attraverso l’uso di infrastrutture scalabili, le aziende possono adattarsi rapidamente ai cambiamenti del mercato, implementando nuove risorse e funzionalità in tempi ridotti rispetto ai metodi tradizionali. Il concetto di Composable Enterprise, ad esempio, introduce un uso strategico della modularità e dell’integrazione, che permette di ridurre drasticamente i tempi di implementazione di nuovi servizi fino all’80%, come evidenziato da Gartner. Questo approccio non solo migliora la velocità di risposta al mercato, ma consente anche la simulazione di scenari futuri per ottimizzare le decisioni aziendali.

“Deliver innovation and adapt more quickly” — linee guida Gartner per chi adotta il paradigma composable e per le architetture applicative moderne.

[Gartner]

WIIT, leader nel cloud aziendale, emana soluzioni innovative come l’infrastruttura iPaaS (Integration Platform as a Service), che permette una gestione semplificata delle integrazioni tra sistemi diversi, assicurando un’operatività più fluida e coerente. Questo facilita il processo di reingegnerizzazione aziendale, essenziale in un contesto di digital shift continuo.

Perché l’iPaaS è strategico: iPaaS standardizza connettori, riduce tempi di integrazione e supporta pipeline dati end-to-end, abilitando scenari di hyperautomation e composable architectures. [WIIT Magazine]Riduzione dei costi

Uno degli obiettivi principali per cui le aziende si affidano ai servizi cloud aziendali riguarda la riduzione e l’ottimizzazione dei costi. Il passaggio da investimenti capitali (CAPEX) a spese operative (OPEX) è un vantaggio importante del modello cloud, permettendo alle aziende di pagare solo per le risorse effettivamente utilizzate. La possibilità di utilizzare un approccio di cloud ibrido, combinando cloud privati con cloud pubblici, consente non solo di ottimizzare l’allocazione delle risorse, ma anche di gestire i dati sensibili con maggiore sicurezza.

- Valutare costi reali di utilizzo (pay-as-you-go) vs. costi on-premise;

- Progettare workload placement (public, private, hybrid) in base a latenza, conformità e costo;

- Usare strumenti di FinOps per monitorare e ottimizzare consumi e budget.

L’analisi di WIIT sul cloud ibrido sottolinea l’importanza della connettività di rete robusta e della gestione unificata delle risorse tramite piattaforme di Delivery Platform. Questo consente sia la riduzione dei costi operativi che l’aumento dell’efficacia operativa. Tale modello non solo riduce il rischio di lock-in con un singolo provider, ma offre anche vantaggi strategici per il business, focalizzandosi sulle competenze principali dell’azienda senza distrarsi dalla complessa gestione dell’infrastruttura.

Best practice operative per ridurre i costi cloud: governance centralizzata, monitoraggio continuo dei consumi (FinOps), uso di regioni e zone ottimizzate per latenza e compliance. [WIIT Magazine]Garantire Affidabilità e Sicurezza

La sicurezza e l’affidabilità dei servizi offerti su piattaforme cloud sono elementi critici per le aziende, specialmente per quelle che operano in settori mission-critical. La capacità di rispondere rapidamente alle minacce e di mantenere la conformità normativa è cruciale in un ambiente così dinamico.

Protezione dati avanzata

La protezione dei dati è al centro dei servizi cloud sicuri. Con un aumento del 65% degli incidenti informatici in Italia, come riportato da Clusit, è fondamentale adottare una strategia security by design per proteggere i dati sia in transito che a riposo. WIIT, attraverso il suo Secure Cloud, integra soluzioni di sicurezza proattive, comprese la gestione delle vulnerabilità e la segmentazione delle reti.

Nota operativa: errori di configurazione e gestione delle identità sono tra le cause principali delle violazioni cloud; è essenziale investire in processi di audit, vulnerability management e formazione degli utenti. [Gartner]L’approccio proattivo include anche il coinvolgimento della rete di CSIRT (Computer Security Incident Response Team) sponsorizzata da ENISA. Questi team facilitano il coordinamento e lo scambio di informazioni sugli incidenti di sicurezza, aumentando la capacità delle aziende di rispondere alle potenziali minacce prima che causino danni significativi.

Cosa fa la rete CSIRTs dell’UE: coordina la risposta agli incidenti, facilita lo scambio di informazioni e supporta la gestione di crisi cross-border, con ENISA che svolge il ruolo di segretariato operativo. [ENISA]Conformità alle normative

Assicurare la conformità normativa con il GDPR e la Direttiva NIS2 è un fattore decisivo per molte aziende. Questi regolamenti definiscono standard rigorosi per il trattamento dei dati e la protezione delle infrastrutture critiche. Il Secure Cloud di WIIT non solo garantisce la conformità normativa, ma offre audit periodici e supporto per mantenere la trasparenza delle operazioni.

Normativa / Standard Ambito principale Impatto operativo per le aziende NIS2 Resilienza di reti e sistemi informativi Obblighi di risk management, notifiche incidenti e responsabilità di governance (coinvolgimento dirigenti). [NIS2] GDPR Protezione dati personali Requisiti su trattamento, trasferimenti internazionali e responsabilità del titolare/responsabile. Audit e misure tecniche/organizzative. DORA Resilienza operativa digitale (settore finanziario) Stress test, gestione terze parti e obblighi di reporting per istituzioni finanziarie. [WIIT Magazine] ISO/IEC 27017 – 27018 Controlli cloud e protezione PII Linee guida per provider cloud su controlli e protezione dei dati personali nel cloud. Inoltre, l’implementazione delle misure previste dal NIS2 rafforza l’impegno delle aziende nel migliorare la cibersicurezza, specie in tempi in cui la responsabilità cade sempre più sulle spalle dei dirigenti senior. Per le aziende che operano in settori critici, questi regolamenti non solo guidano miglioramenti interni, ma fungono anche da metriche per classificare e misurare l’efficacia delle politiche di sicurezza.

- Governance: integrare la cybersecurity nella board agenda e definire responsabilità chiare per dirigenti e responsabili di funzione. [NIS2]

- Processi: predisporre piani di incident response e business continuity allineati ai requisiti normativi.

- Verifiche: audit periodici e vulnerability assessment con reportistica verso organi di controllo interni ed esterni.

Innovazione e Performance nei Servizi Cloud

I servizi cloud di oggi non si limitano a garantire operatività e sicurezza; offrono anche una piattaforma per innovazione continua e miglioramento delle performance aziendali.

Utilizzo di tecnologie avanzate

L’integrazione di tecnologie avanzate come l’intelligenza artificiale (AI) e il machine learning (ML) rappresenta un significativo passo avanti per la personalizzazione e l’efficienza nei cloud aziendali. WIIT impiega AI e ML per migliorare non solo la sicurezza delle operazioni cloud, ma anche per ottimizzare l’ingestion e lo storage di grandi volumi di dati. Queste tecnologie offrono la capacità di individuare anomalie e prevenire potenziali problemi prima che si verifichino, riducendo il tempo di ripristino e ottimizzando i processi aziendali.

- Use-case tipici: anomaly detection per sicurezza, predictive maintenance per infrastrutture, ottimizzazione costi e capacity planning con ML.

- Benefici misurabili: riduzione MTTR (Mean Time To Repair), miglioramento SLA, prevenzione dei blackout applicativi.

Scopri come i nostri servizi cloud possono trasformare la tua azienda. Contattaci oggi.Supporto continuo e personalizzato

Un partner tecnologico affidabile offre non solo infrastrutture tecnologiche, ma anche supporto continuo e personalizzato. WIIT fornisce una combinazione di servizi di gestione e consulenza progettati per adattarsi alle specifiche esigenze dei clienti, assicurando così che ogni soluzione implementata sia perfettamente allineata con gli obiettivi e le necessità aziendali. Attraverso il proprio Secure Cloud e le regioni e zone premium, WIIT garantisce livelli ottimali di uptime e resilienza, perfetti per le aziende che non possono permettersi periodi di inattività.

“Secure Cloud poggia su un network europeo con più di 20 data center proprietari raggruppati in 7 Region” — descrizione ufficiale delle capacità di localizzazione e compliance di WIIT.

[WIIT Magazine]

Questo approccio non solo annulla i rischi legati alla gestione del rischio cyber ma consente un’evoluzione continua verso l’innovazione, permettendo alle aziende clienti di concentrarsi sulla crescita e l’espansione delle loro attività.

Implementazione pratica: per progetti mission-critical valutare Zone Premium + SOC 24/7 + DR Zone per garantire RTO/RPO certificati e continuità operativa. [WIIT Magazine]Fonti e riferimenti interni (citazioni nel testo): - [Gartner] — “Future of Applications: Delivering the Composable Enterprise” (Gartner Research).

- [WIIT Magazine] — articoli e guide su Secure Cloud, digital shift e cloud security (WIIT Magazine, 2023-2025).

- [Clusit] — Rapporto Clusit 2025, analisi degli incidenti informatici in Italia e trend 2024-2025.

- [ENISA] — documentazione ufficiale sul CSIRTs Network e best practices per la gestione di crisi cyber.

- [NIS2] — Direttiva NIS2 e documentazione interpretativa su obblighi di governance e risk management (fonti istituzionali e analisi normative italiane).

-

Trasformazione digitale per aziende: guida infrastrutturale e compliance

Obiettivi e requisiti della trasformazione digitale

La trasformazione digitale aziende richiede una roadmap tecnologica che colleghi obiettivi di business misurabili a requisiti infrastrutturali, di sicurezza e di compliance. Il percorso si traduce in una sequenza di decisioni su architettura, governance e competenze operative, con milestone temporali rilevanti (ad esempio la pianificazione di migrazioni applicative come SAP S/4HANA entro i vincoli di supporto). Le fonti nazionali e europee forniscono quadri normativi e linee guida che devono guidare i requisiti tecnici e contrattuali.

Allineamento business‑IT e metriche di successo

Il punto di partenza operativo è la definizione condivisa di KPI che traducano outcome di business in requisiti tecnici. Tra gli esempi presenti nelle fonti si segnalano indicatori legati alla continuità operativa e al disaster recovery come RTO e RPO, metrature di uptime, tempo medio di ripristino (MTTR) e velocità di rilascio di patch o feature. La roadmap tecnologica deve contenere target verificabili e accordi di servizio (SLA) con fornitori e partner. Per i progetti ERP, la pianificazione della migrazione a SAP S/4HANA viene indicata come elemento chiave per rispettare la scadenza del supporto dei sistemi tradizionali (deadline operativa citata nelle risorse interne WIIT: 2027) e per ridurre rischi operativi.

Richiedi un assessment per la tua roadmap digitaleRequisiti di sicurezza e compliance

La strategia di sicurezza va impostata come security by design e allineata a framework e norme: GDPR, ISO 27001 e le linee guida AgID per interoperabilità e sicurezza (vedi https://www.agid.gov.it/it/linee-guida). A livello europeo e nazionale, la direttiva NIS2 (Direttiva (UE) 2022/2555) ha esteso obblighi e ambiti di applicazione; in Italia l’Autorità competente (ACN) ha pubblicato indicazioni operative e tempistiche: la NIS2 è in vigore dal 16 ottobre 2024, la prima finestra di registrazione è stata attiva dal 1° dicembre 2024 al 28 febbraio 2025, è previsto l’aggiornamento annuale delle informazioni tra il 15 aprile e il 31 maggio, e decorrono obblighi di notifica e adozione di misure a partire da gennaio e ottobre 2026 rispettivamente (vedi https://www.acn.gov.it/portale/nis). Misure tecniche richieste nelle fonti includono inventario asset, gestione delle vulnerabilità, controllo degli accessi, cifratura, SIEM/EDR integrati con playbook automatizzati e processi di reporting e audit. Per soggetti NIS, le specifiche di base e la necessità di progressivi adeguamenti impongono che questi requisiti diventino clausole contrattuali nei rapporti con i provider cloud e i data center.

Richiedi un assessment per la tua roadmap digitaleQuadro operativo e tempi NIS2 (sintesi operativa)

Sintesi operativa dei principali step normativi e delle finestre temporali utili per la pianificazione della compliance NIS2: registrazione iniziale, aggiornamenti annuali e scadenze per adozione e notifica.Elemento Data / termine Impatto operativo Entrata in vigore NIS2 16 ottobre 2024 Normativa operativa: inizio obblighi Prima registrazione soggetti NIS (porta ACN) 1 dic 2024 – 28 feb 2025 Registrazione e designazione punto di contatto Aggiornamento annuale informazioni 15 apr – 31 mag (annuale) Obbligo di aggiornamento dati soggetti NIS Obbligo notifica incidenti a partire da gennaio 2026 Procedure di incident reporting operative Obbligo adozione misure tecniche a partire da ottobre 2026 Implementare misure tecniche minime e verifiche Per le aziende: integrare subito NIS2 nella roadmap security (inventario asset, gestione vulnerabilità, SIEM/EDR, contrattualistica). L’aggiornamento annuale delle informazioni ad ACN è obbligatorio e va pianificato con risorse dedicate.[ACN]Definizioni operative: RTO / RPO / MTTR (breve)

- RTO (Recovery Time Objective)

- Tempo massimo entro il quale un processo o servizio deve essere ripristinato dopo un’interruzione per evitare conseguenze inaccettabili per il business.

- RPO (Recovery Point Objective)

- Fenomeno tempo: quantità di dati (o il tempo) che l’organizzazione è disposta a perdere rispetto all’ultima copia sicura. RPO breve = più replica/archiviazione frequente.

- MTTR (Mean Time To Repair)

- Tempo medio necessario per riparare un componente e ripristinare la funzionalità. Utilizzato come misura operativa per i processi di manutenzione e incident response.

Suggerimento operativo: tradurre RTO/RPO in contratti SLA misurabili e testabili (es. test mensili per verificare RPO, DR drill semestrali per misurare RTO/MTTR). Per PA e soggetti NIS pianificare test documentati e reportati ad ACN/AGID secondo le tempistiche richieste.[ACN]

Migrazione SAP S/4HANA: punti pratici per la roadmap (checklist)

La transizione a SAP S/4HANA è ricorrente nelle roadmap dei vendor e dei partner. Per progetti ERP plan‑driven (scadenze supporto, integrazioni legacy, compliance) raccomandiamo i seguenti passi operativi sintetici.

- Valutazione iniziale: inventario landscape SAP, moduli/custom code, interfacce (API, EDI, batch).

- BIA specifica ERP: definire RTO/RPO per processi critici (fatturazione, magazzino, finanziario).

- Scegliere percorso (conversione brownfield, re‑implementation o RISE with SAP) e modello di hosting (private cloud, hosted private, hyperscaler).

- Pianificare integrazione con MES, PLM, WMS e sistemi non virtualizzabili; mappare cut‑over e rollback.

- Test DR per ERP in ambiente pre‑go‑live e piani di fallback a livello di DB e applicativo.

- Contrattualizzare SLA sul private cloud / managed services per garantire continuità e livelli di performance.

WIIT e altri operatori pubblicano linee pratiche e white paper per la roadmap SAP e il ruolo del private cloud nella migrazione S/4HANA.[WIIT Magazine]Fase Deliverable chiave KPI di controllo Assessment Inventory, Custom Code analysis, BIA % workload mappato; RTO/RPO target definito Design Architettura target, integrazione, security by design Numero interfacce con SSO/segregazione; test di performance Migration Cut‑over plan, rollback plan, test HADR MTTR per componente critico; % test passati Run SLA, runbook, monitoraggio 24/7 Uptime; tempo medio patching; incidenti critici Scelte architetturali: hybrid / multi‑cloud / hosted private cloud — rischi e posizionamento

Le fonti specializzate evidenziano che la scelta tra public, private e hybrid deve essere guidata da requisiti di sovranità dei dati, SLA, compliance (NIS2/GDPR) e caratteristiche applicative (legacy, performance, latenza). Il private/hosted private cloud spesso consente certificazioni di data center e contrattualistica più stringente; l’hybrid riduce lock‑in ma alza la complessità operativa.

“La roadmap SAP che conduce allo spartiacque del 2027 – anno in cui cesserà il supporto per gli ERP diversi da SAP S/4HANA – è entrata nel vivo.” [WIIT Magazine]

Best practice contrattuale: nel procurement cloud/data center includere clausole su localizzazione dati, processi di cancellazione certificata, diritti di audit, procedure di test DR e commitment su RTO/RPO verificabili.- Clausole di localizzazione e sub‑procurement (obbligo di dichiarare sedi fisiche dei dati).

- Diritti di audit e reportistica automatica sullo stato di replica e sugli RPO ottenuti.

- Piani di cancellazione certificata dei dati al termine del contratto o in caso di sostituzione/storage migration.

[AgID] [ACN] [WIIT Magazine]

Checklist tecnica e contrattuale rapida per i provider cloud / data center

- Inventario asset e responsabilità dei trattamenti: identificare ruoli di Titolare/Responsabile/Incaricati.

- RTO/RPO formalizzati e verificabili con test periodici; penali chiare in caso di scostamenti.

- Conferma della localizzazione dei dati e della policy di sub‑appalto; clausole di subprocessor approval.

- Meccanismi di cancellazione certificata e distruzione sicura dei supporti; audit trails.

- Assistenza h24 h365 per servizi critici e piani di escalation documentati.

- Documentazione di test DR e verbali da condividere con enti di controllo interni (e ACN/AGID quando richiesto).

Nota: le clausole contrattuali devono essere allineate a vincoli di legge quali D.lgs. 196/2003 (GDPR nazionale), alle indicazioni del Garante e, per i soggetti NIS, agli obblighi ACN. Pianificare audit e prove con calendario condiviso.[AgID] [ACN]DR drill e test: modello operativo minimo

Programmare esercitazioni periodiche e ripetute (DR drill) e integrare i risultati nel ciclo di miglioramento continuo: pianificazione → esecuzione test → verifica dei risultati → azioni correttive → aggiornamento PCO/PDR.

Fase Attività Output Pianificazione Definizione scenario, obiettivi, soggetti coinvolti Test Plan, checklist Esecuzione Esecuzione passo‑passo del DR drill (start‑up sito DR) Verbale test, log attività Valutazione Analisi gap, RTO/RPO misurati Piano azioni correttive Mitigazione Implementazione azioni correttive Report di chiusura e aggiornamento PDR Suggerimento: documentare sempre gli esiti con evidenze tecnico‑operative e registrare RTO/RPO osservati per dashboard executive e per la rendicontazione ai C-level.[WIIT Magazine]

Risorse e letture essenziali per implementazione operativa

- Linee guida AGID su interoperabilità e sicurezza e sul disaster recovery per le PA (documenti operativi e pdf tecnici). [AgID]

- Materiale ACN e pagine operative NIS (registrazione, modalità, specifiche di base). [ACN]

- Approfondimenti tecnici e casi pratici pubblicati su WIIT Magazine (SAP roadmap, DR e cloud security). [WIIT Magazine]

Consiglio pratico: predisporre una “cartella normativa e prove” (repository) che contenga: copia SFT, verbali DR drill, report RTO/RPO, contratti con clausole NIS2/GDPR—questa cartella è utile per audit e per il processo di aggiornamento annuale.[ACN]

Citazione e spunti editoriali

“La roadmap SAP verso il 2027 pone al centro cloud, automazione e user experience. L’ERP diventerà sempre più il fulcro dei dati e delle decisioni: pianificazione e partnership per la migrazione sono strategiche.” [WIIT Magazine]

Fonti

- [ACN] Pagine ufficiali NIS e documentazione operativa dell’Agenzia per la Cybersicurezza Nazionale, incluse le indicazioni su registrazione, aggiornamento annuale e obblighi NIS2.

- [AgID] Linee Guida AgID: raccolta di documenti tecnici su interoperabilità, sicurezza, continuità operativa e linee guida DR per le Pubbliche Amministrazioni.

- [WIIT Magazine] Approfondimenti tecnici e articoli di WIIT su SAP S/4HANA, roadmap, cloud security e casi pratici sul tema DR e continuità.

-

Data center in Italia e Germania per infrastrutture critiche

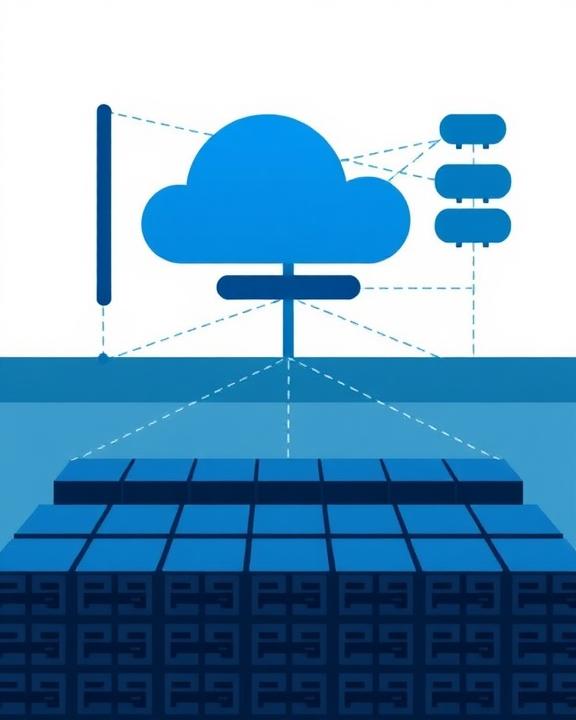

Distribuzione geografica e ridondanza

Richiedi una consulenza sui nostri data centerLa strategia di posizionamento delle infrastrutture è centrale per garantire resilienza e compliance agli ambienti IT critici. WIIT Group dichiara una rete proprietaria di 19 data center distribuiti tra Italia e Germania, con siti localizzati, tra gli altri, a Milano e Castelfranco Veneto in Italia e a Düsseldorf, Munich e Stralsund in Germania. In comunicazioni ufficiali l’azienda segnala inoltre che il suo paradigma Secure Cloud fa riferimento a un network europeo organizzato in 7 Region e a zone funzionali (Standard, Premium, DR), evidenziando come i numeri e le aggregazioni possano variare a seconda del contesto commerciale e dell’offerta.

Aggiornamento operativo e numeri verificati: secondo la pagina ufficiale WIIT, la rete proprietaria è composta da 19 data center: 3 in Italia (di cui 2 certificati Tier IV) e 16 in Germania; il sito di Düsseldorf ospita il primo data center tedesco certificato Tier IV dall’Uptime Institute, elemento distintivo per il portafoglio Multi Tier IV.[WIIT]Area Numero siti Tier IV certificati (segnalati) Nota Italia 3 2 Milano, Castelfranco Veneto (WIIT: 3 siti totali, 2 Tier IV in Italia) Germania 16 ≥1 (Düsseldorf: primo Tier IV tedesco) Rete locale con presenza significativa a Düsseldorf (più sedi locali) Totale rete proprietaria 19 3 (indicativo, secondo comunicazioni) Numero e certificazioni: fonte aziendale ufficiale.[WIIT] Richiedi una consulenza sui nostri data centerVantaggi della presenza in Italia e Germania

La presenza transnazionale consente di ottenere benefici pratici e normativi: riduzione della latenza locale per applicazioni critiche, near‑zero latency per clienti europei e un supporto alla sovranità del dato grazie alla collocazione geografica all’interno dell’Unione Europea. La distribuzione Italia‑Germania inoltre mitiga l’esposizione a eventi localizzati (blackout, guasti infrastrutturali o cambiamenti regolatori), favorendo una strategia risk‑based per C‑level e board aziendali che richiedono continuità operativa per processi mission‑critical quali ERP (SAP, Oracle, Microsoft), payment e servizi di business continuity.

Per il management: la collocazione cross‑country facilita compliance GDPR e riduce rischi di concentrazione geografica. Le organizzazioni con requisiti di sovranità del dato trovano nella presenza esclusiva in UE un vantaggio operativo e contrattuale (contratti, audit e SLA gestiti in ambito europeo).[WIIT]Dal punto di vista della certificazione infrastrutturale, WIIT segnala la presenza di più siti certificati Tier IV dall’Uptime Institute e la realizzazione, a Düsseldorf, del primo data center tedesco certificato Tier IV, elemento che rafforza la proposta verso clienti soggetti a requisiti regolatori stringenti.

“Tier IV facilities add fault tolerance to the Tier III topology. When a piece of equipment fails, or there is an interruption in the distribution path, IT operations will not be affected.” [Uptime Institute]

Strategie di disaster recovery e failover

Le pratiche descritte nelle fonti prevedono un approccio multi‑site per replica dati e failover geografico, con scenari configurati per workload differenziati: replica sincrona/asincrona, playbook di failover e prove periodiche. I data center certificati Tier IV, se implementati e gestiti in conformità alla topologia e alle pratiche operative indicate dall’Uptime Institute, forniscono una base tecnologica per SLA molto stringenti; a titolo esemplificativo la classificazione Tier IV è associata a una disponibilità indicativa annuale fino a 99.995%, parametro che contribuisce a fissare obiettivi di RTO e RPO per applicazioni mission‑critical.

Impatto pratico della disponibilità Tier IV: 99.995% di uptime corrisponde a un tempo massimo di indisponibilità annua di circa 25–26 minuti; questo elemento è spesso utilizzato per dimensionare RTO (Recovery Time Objective) e RPO (Recovery Point Objective) nelle offerte mission‑critical.[Uptime Institute]Classe di workload Disponibilità target Max downtime/anno Esempio obiettivi RTO / RPO (indicativi) Payment / Core banking / ERP mission‑critical 99.995% ~25 min/anno RTO: <30 min — RPO: near‑zero (replica sincrona o continuous replication) Applicazioni core non realtime (es. BI, backoffice) 99.9% – 99.99% 1 h — 8 h/anno RTO: 1–4 h — RPO: 5–60 min (replica asincrona o snapshot frequenti) Servizi non critici / batch 99% – 99.9% ~9 h — 8 h/anno RTO: 4–48 h — RPO: ore (backup tradizionale) I valori di RTO/RPO sono da intendersi a titolo esemplificativo: la scelta tecnica dipende da architettura applicativa, SLA contrattuale, costi e vincoli di compliance.

La governance operativa include test regolari, piani di continuità e revisioni post‑esercitazione per garantire l’efficacia dei processi di disaster recovery, coerentemente con le best practice di business continuity e disaster recovery illustrate nelle pubblicazioni aziendali.

- Definizione degli scenari di failover e playbook operativi (test annuali/semestrali).[WIIT]

- Replica differenziata (sincrona per dati critici, asincrona per workload meno sensibili).

- Piani di comunicazione e runbook per C‑level e operation.

- Service acceptance tests con validazione RPO/RTO e metriche di performance.

Nota grafica per l’editoriale: la richiesta di immagine prompt (constructivist, 16:9, nodi Italia/Germania, 19 blocchi, tre Tier IV concentrici, SOC/ISO/energia) è coerente con un visual di header per un pezzo tecnico su multi‑site e resilienza.

Nota grafica per l’editoriale: la richiesta di immagine prompt (constructivist, 16:9, nodi Italia/Germania, 19 blocchi, tre Tier IV concentrici, SOC/ISO/energia) è coerente con un visual di header per un pezzo tecnico su multi‑site e resilienza.Sicurezza fisica e logica dei data center

L’architettura di protezione dei siti unisce misure fisiche e controlli logici integrati, erogati come parte dell’offerta di Secure Cloud e delle soluzioni di Cyber Security di WIIT. L’approccio adottato mira a fornire una security by design end‑to‑end, che parte dall’edificio fisico fino ai servizi gestiti quali SOC, vulnerability management e threat intelligence.

Struttura SOC / Cyber Defence: i servizi SOC sono integrati con controlli fisici e logici 24/7; nelle comunicazioni aziendali WIIT menziona SOCaaS e Cyber Defence Center per monitoraggio continuo, threat intelligence e gestione degli account privilegiati (PAM).[WIIT]Controlli di accesso, sorveglianza e segmentazione rete

I data center enterprise combinano controlli di accesso multilivello (perimetro, badge, procedure di registrazione ed escort, biometrici dove applicabili) con videosorveglianza continua e policy di security fisica documentate. A livello logico sono previste misure quali segmentazione della rete, firewall di nuova generazione, sistemi IDS/IPS, soluzioni PAM per la gestione degli account privilegiati e monitoraggio 24/7 tramite Cyber Defense Center o SOC. L’integrazione tra controllo fisico e servizi gestiti consente di estendere la protezione a workload virtualizzati, container e ambienti multicloud, riducendo la superficie di attacco e limitando i movimenti laterali in caso di incidente.

- IDS / IPS

- Intrusion Detection / Prevention System — analizzano traffico di rete e segnali di anomalia per bloccare attacchi in tempo reale.

- PAM

- Privileged Access Management — controlla, registra e limita l’uso di account privilegiati per ridurre il rischio insider e la lateral movement.

- Segmentation

- Separazione logica delle reti per isolare workload critici e contenere incidenti.

Certificazioni e standard (Uptime, ISO, TIA)

La classificazione Tier dell’Uptime Institute definisce la topologia infrastrutturale e i requisiti per affidabilità e fault tolerance: il Tier IV introduce ridondanze indipendenti e un design fault‑tolerant che permette manutenzioni senza interruzione dell’operatività. Parallelamente, per la governance della sicurezza delle informazioni lo standard di riferimento è ISO/IEC 27001; la sua ultima edizione (ISO/IEC 27001:2022) è stata recepita a livello europeo e nazionale con aggiornamenti formali nel 2023‑2024, imponendo requisiti su ISMS, risk assessment e controlli (Annex A). Ulteriori riferimenti tecnici per cablaggio e layout infrastrutturale possono fare capo a linee guida di settore come TIA‑942. La combinazione di certificazioni infrastrutturali (Tier) e di sistema (ISO) costituisce la base per audit, compliance normativa (incluso GDPR) e rassicurazione verso clienti regolamentati.

Aggiornamento normativo ISO: la ISO/IEC 27001:2022 è stata recepita come EN ISO/IEC 27001:2023 e in Italia come UNI CEI EN ISO/IEC 27001:2024; la transizione degli schemi di certificazione e degli organismi di certificazione è stata calendarizzata con scadenze variabili per adeguamento.[ISO/IEC 27001]Per l’audit compliance: combinare Tier (topologia infrastrutturale) e ISO/IEC 27001 (ISMS) permette di dimostrare a auditor esterni e clienti il controllo su continuità, gestione del rischio e misure tecniche/organizzative. Le aziende soggette a normative settoriali (finance, insurance, energy) spesso richiedono entrambi i livelli di certificazione.Efficienza operativa e capacity planning

L’efficienza operativa unisce attività di capacity planning, orchestrazione cloud e pratiche per ridurre consumi e impronta ambientale. Le offerte Premium Cloud e MultiCloud sono progettate per gestire variazioni di carico senza compromettere sicurezza né compliance.

Gestione capacità e scalabilità on demand

Il capacity planning proattivo descritto nelle fonti prevede monitoraggio costante dell’utilizzo di CPU, I/O e network, forecast basati su trend storici e processi di provisioning rapido per rispondere a picchi transazionali. Le architetture ibride e multicloud consentono di spostare workload tra Private Cloud proprietario e public cloud mantenendo controlli di security e requisiti normativi: WIIT promuove modelli che integrano bare metal, VM e container per scalabilità elastica all’occorrenza.

Efficienza energetica e sostenibilità

L’ottimizzazione dei consumi è gestita attraverso metriche e interventi tecnici: il PUE (Power Usage Effectiveness) è lo strumento di riferimento per misurare efficienza energetica data center. Le pratiche indicate nelle fonti comprendono free‑cooling, recupero termico, ottimizzazione layout, upgrade di UPS e sistemi di raffreddamento, oltre a politiche di acquisto di energia rinnovabile e investimenti continuativi per ridurre l’impatto ambientale. La manutenzione predittiva e l’uso di strumenti DCIM vengono proposti come leva per bilanciare efficienza e resilienza, particolarmente critica per workload con requisiti di availability molto stringenti.

- Misurazione PUE e obiettivi di miglioramento periodici.

- Free‑cooling e recupero termico per ridurre il carico dei sistemi di condizionamento.

- UPS moderni e ridondati; combined heat and power (CHP) per alimentazione locale (es. DUS1 menzionato nei materiali operativi).[WIIT]

- DCIM e manutenzione predittiva per ottimizzare consumi e prevenire failure.

Trend regolatorio e sostenibilità: iniziative europee (codici di condotta, Climate Neutral Data Centre Pact) e linee guida di settore tendono a premiare operatori che pubblicano metriche chiare di efficienza e roadmap per riduzione emissionale; un reporting ESG integrato viene sempre più richiesto anche in contratti enterprise.Per approfondire la proposta di WIIT sui multi Tier IV e le soluzioni Secure Cloud: Multi Tier IV Data Center, la guida pratica sui Tier è disponibile qui: Guida ai Tier data center, mentre la classificazione Tier dell’Uptime Institute è descritta su https://uptimeinstitute.com/tiers.

Riferimenti citati (breve)

- Pagina ufficiale WIIT – presentazione Multi Tier IV e dettagli sui siti (distribuzione 19 data center; DUS Tier IV, 3 siti Italia di cui 2 Tier IV). [WIIT]

- Descrizione e definizione del Tier system (Tier IV: fault‑tolerant, disponibilità e criteri). [Uptime Institute]

- Aggiornamenti ISO/IEC 27001: recepimento ed evoluzione della norma (2022 → recepimenti 2023/2024 in ambito europeo/italiano). [ISO/IEC 27001]

- Notizia di settore sull’inaugurazione e certificazione Tier IV del data center di Düsseldorf (marzo 2024). [la Repubblica]

Quando un componente hardware si guasta o si verifica un’interruzione nel percorso di distribuzione, le attività IT non subiranno alcun impatto.

-

Servizi cloud per aziende per workload mission-critical

Perché scegliere servizi cloud per aziende

I processi mission-critical hanno esigenze che non ammettono compromessi: continuità del servizio, protezione del dato e prestazioni prevedibili. Negli ultimi anni, la centralità dei servizi cloud per aziende si è consolidata come abilitore della competitività e della trasformazione digitale. Le evidenze raccolte indicano una crescente fiducia nel modello cloud anche per applicazioni core, come gli ERP e le piattaforme di pagamento, grazie a livelli di affidabilità e resilienza ormai maturi. Già nel 2020 l’Osservatorio Cloud Transformation del Politecnico di Milano segnalava che l’11% delle grandi imprese non disponeva più di un data center di proprietà e che anche il 42% delle PMI aveva intrapreso percorsi di adozione del cloud (link, link). In questo scenario, WIIT Group si posiziona come partner strategico per la gestione di ambienti critici, con un paradigma di Secure Cloud che integra infrastrutture premium, processi rigorosi e cyber security nativa.

Scarica la guida completa sui servizi cloud per aziendeDato aggiornato: il mercato Cloud italiano ha raggiunto 6,8 miliardi di euro nel 2024, con una crescita pari al +24% rispetto al 2023; la componente Public & Hybrid Cloud rappresenta la parte più dinamica del mercato.[Osservatori Politecnico di Milano]Perché i decisori IT confermano la scelta del cloud per i carichi core

Le motivazioni concrete riscontrate nelle grandi organizzazioni includono:

- Accesso rapido a risorse scalabili per progetti AI e analisi avanzata;

- Riduzione del rischio operativo mediante infrastrutture ridondate gestite da specialisti;

- Maggiore velocità di implementazione di funzioni di sicurezza e compliance.

Definizione e vantaggi per workload critici

Scarica la guida completa sui servizi cloud per aziendeI workload mission-critical sono insiemi di applicazioni e dati che sostengono funzioni essenziali del business, dalla pianificazione della produzione alla gestione finanziaria, fino all’analisi operativa in tempo reale. I servizi cloud per aziende orientati a tali carichi devono garantire alta disponibilità, isolamento, scalabilità controllata e security by design. La letteratura di settore e le esperienze sul campo mostrano che, quando si parla di processi core, la continuità operativa non è una caratteristica accessoria ma un prerequisito che impatta su adempimenti contrattuali, regolatori e, non ultimo, sulla reputazione del brand.

Le grandi imprese mostrano una forte propensione a ospitare dati critici in cloud: nel 2024 l’84% delle grandi imprese dichiara di aver migrato in cloud la totalità o parte dei dati critici di business.[Osservatori Politecnico di Milano]Il vantaggio competitivo del cloud per ambienti critici risiede nella possibilità di orchestrare piattaforme complesse con standard elevati di resilienza e protezione del dato, difficilmente replicabili in contesti on-premise. L’approccio proposto da WIIT con Secure Cloud nasce proprio per mettere a disposizione una foundation pronta per ospitare i workload più sensibili. La piattaforma si appoggia a una rete europea di oltre 20 data center proprietari organizzati in 7 Region (4 in Germania, 1 in Svizzera e 2 in Italia) e introduce un modello a Zone — Standard, Premium e DR — attivabili in base alla Region di riferimento.

KPI: disponibilità, RTO/RPO, performance

La valutazione dei servizi cloud per aziende che gestiscono ambienti critici passa da KPI chiari e misurabili. La disponibilità (uptime) esprime il tempo in cui il servizio rimane operativo senza interruzioni. RTO (Recovery Time Objective) e RPO (Recovery Point Objective) quantificano rispettivamente il tempo massimo tollerabile di indisponibilità dopo un incidente e la quantità di dati che si può perdere tra l’ultimo backup utile e l’evento stesso. A tali indicatori si aggiungono parametri di performance (tempi di risposta, throughput, latenza intra-Region), la consistenza dei failover e la prevedibilità dei tempi di ripristino.

KPI Descrizione Target tipico per workload mission-critical Disponibilità (Uptime) Percentuale tempo operativo 99.99% – 99.995% (a seconda della zona/SLAs) RTO Tempo massimo per ripristinare il servizio Da pochi minuti fino a 4 ore (per sistemi critici: < 1 ora) RPO Quantità massima di dati perduti Da 0 (replica sincrona) a poche ore (repliche asincrone) Latenza end-to-end Tempo di risposta tra endpoint e applicazione <10–50 ms per applicazioni near-real-time MTTD / MTTR Mean time to detect / Mean time to restore MTTD: minuti; MTTR: dipendente da RTO contrattuale In contesti core, il mancato rispetto di questi KPI genera conseguenze immediate: impatti economici, sanzioni contrattuali, criticità di compliance e danni reputazionali. Le esperienze operative riportate mostrano che l’unico modo per ridurre in modo strutturale tali rischi è combinare resilienza infrastrutturale (ad esempio con data center certificati Tier IV e architetture ridondate), processi formalizzati e competenze verticali sul dominio applicativo. WIIT rafforza questo approccio adottando modelli ispirati a standard rigorosi, come ISO 22301 per il Business Continuity Management, che definisce ruoli, responsabilità e cicli di test per validare la tenuta dell’organizzazione rispetto a scenari di interruzione.

Architettura e modelli di delivery

La qualità di un servizio enterprise per ambienti mission-critical dipende dall’architettura e dalla corretta scelta del modello di delivery. La disponibilità di opzioni Hosted Private, Hybrid e Public consente di disegnare soluzioni su misura in base a requisiti di sicurezza, controllo sugli asset, latenza, scalabilità e compliance. L’obiettivo non è solo “spostare” sistemi nel cloud, ma costruire un disegno complessivo che mantenga separati — e al contempo interconnessi in modo governato — i domini core, i servizi a più basso impatto e le componenti di collaborazione.

Checklist operativa per la scelta del provider

- Proprietà o controllo dei data center e localizzazione regionale (territorialità dei dati);

- Certificazioni infrastrutturali (Tier, ISO 27001, ISO 22301) e trasparenza nelle procedure di audit;[Uptime Institute]

- SOC operativo h24, capacità di gestione incidenti e test periodici di Business Continuity (runbook);

- SLA definiti su disponibilità, RTO e RPO con penali chiare;

- Supporto per requisiti regolatori (GDPR, NIS2) e reporting per funzioni di controllo.

Modelli: Hosted Private, Hybrid, Public

Le fonti analizzate distinguono tre modelli principali. Il Public Cloud è ideale per carichi standardizzati, applicazioni specifiche e monetica di pricing pay-per-use. L’Hosted Private Cloud si rivolge a esigenze aziendali specifiche e a risorse informative che richiedono livelli elevati di sicurezza e controllo, rimanendo sotto governance dedicata. L’Hybrid Cloud consente di estendere il data center aziendale combinando ambienti proprietari e risorse in cloud, favorendo la gestione di applicazioni legacy e l’accesso a servizi ready-to-use ottimizzando la spesa IT. Questo impianto teorico ha ricadute pratiche: scegliere un modello o una combinazione di modelli implica definire confini, politiche di interconnessione e responsabilità operative che incidono su RTO, RPO e disponibilità.

Security by design e segmentation delle workload

La sicurezza è un criterio di design e non un’aggiunta successiva. L’insieme di pratiche descritte come security by design prevede che la protezione sia incorporata fin dalle scelte architetturali e nei flussi di gestione quotidiana: segmentazione di rete, controllo degli accessi, vulnerability management, monitoraggio continuativo e risposta agli incidenti. Nel paradigma Secure Cloud, la Zona Standard offre hardening e segmentazione, mentre la Zona Premium estende la copertura fino a ricomprendere tutti i macro-processi della cyber security con presidio h24 assicurato da un Security Operation Center. Questa impostazione si traduce in configurazioni coerenti con i requisiti di audit e con la necessità di distinguere domini di sviluppo, test e produzione.

“Speed, flexibility and scalability of the Cloud must be complemented by the highest security standards in the industry, to enable all companies improving and innovating their processes with the highest level of confidence.” [WIIT Group]

L’approccio a Zone consente anche un governo più granulare delle dipendenze tra workload e una riduzione della attack surface. Nei casi di gestione ambienti critici cloud, il perimetro di produzione viene isolato secondo criteri di necessità minima (principio del least privilege applicato ai flussi), mantenendo però percorsi sicuri di scambio con le altre aree. La disponibilità di backup, replica e piani di ripristino nella Zona DR riduce ulteriormente l’esposizione ai rischi sistemici e rende più lineare il percorso di compliance rispetto alle normative vigenti. A ciò si aggiunge l’esperienza maturata sui progetti core, in cui la combinazione di resilienza e sicurezza di processo — supportata anche da ISO 22301 — si è dimostrata decisiva per consolidare SLA coerenti con gli obiettivi di business.

Conformità e certificazioni

La compliance è oggi una dimensione irrinunciabile delle architetture per ambienti critici. Tra protezione dei dati personali e requisiti per operatori di servizi essenziali, gli obblighi normativi orientano scelte tecnologiche e organizzative. Il modello di servizio deve facilitare la tracciabilità, la segregazione dei dati e la dimostrazione degli adempimenti. In quest’ottica, le certificazioni di infrastruttura sono leve pratiche per ancorare SLA e misure di continuità a standard riconosciuti.

Normative (NIS2, GDPR) e requisiti di compliance

Il GDPR impone una gestione rigorosa dei dati personali, riconoscendo tutele come il diritto all’oblio e prevedendo sanzioni in caso di violazioni. Le risorse di consultazione, come GDPR.eu, offrono panoramiche aggiornate sulle prescrizioni e indicazioni operative per la conformità, inclusi esempi di modulistica e best practice per la protezione dei dati anche in scenari di remote working. La convergenza fra smart working e sicurezza è esplicitata nelle soluzioni Smart Working as a Service, che includono VPN enterprise, VDI e strumenti UCC, con la sicurezza applicata a infrastrutture, applicazioni, dispositivi, informazioni e identità. Questo supporto tecnologico è fondamentale per dimostrare l’adozione di misure adeguate e proporzionate al rischio nella gestione quotidiana dell’IT distribuito.

La direttiva NIS2 amplia significativamente il perimetro di soggetti obbligati e rafforza responsabilità e obblighi di notifica; gli Stati membri dovevano recepire NIS2 entro il 17 ottobre 2024. Per le imprese, la roadmap di adeguamento richiede strumenti di risk management, gestione delle vulnerabilità e procedure di incident reporting.[European Commission – NIS2]La direttiva NIS2 — richiamata nei contenuti tematici — estende il perimetro della sicurezza delle reti e dei sistemi informativi, enfatizzando l’obbligo di adottare misure tecniche e organizzative per ridurre il rischio e gestire gli incidenti in modo strutturato. In pratica, la presenza di policy di sicurezza end-to-end, di un monitoraggio attivo e di processi di incident management è ormai parte integrante dei requisiti. Nell’offerta di WIIT, l’integrazione tra Cloud e Sicurezza in un unico modello gestionale e la disponibilità del SOC 24/7 nella Zona Premium del Secure Cloud rispondono a questa esigenza, fornendo strumenti reali per l’analisi e la risposta agli eventi avversi.

Certificazioni Data Center (Uptime, Tier) e impatto sui SLAs

Le certificazioni dell’infrastruttura rappresentano un ancoraggio concreto per SLA e impegni di disponibilità. Gli approcci di Uptime Institute e della Telecommunications Industry Association (TIA) sono i riferimenti più diffusi: entrambi definiscono 4 livelli di classificazione (tier o rated) e un set di 6 certificazioni con ambiti e durate specifiche. Una guida di approfondimento evidenzia come la rete globale di data center certificati Tier IV da Uptime Institute includa numerosi siti e che Uptime abbia emesso oltre 3.500 certificazioni in più di 118 paesi, evidenziando la diffusione del modello di certificazione a livello mondiale.[Uptime Institute]

Implicazione pratica: la presenza di certificazioni Tier e di programmi di certificazione operativa aumenta la prevedibilità degli SLA e offre punti verificabili in sede di audit.[Uptime Institute]Nel perimetro europeo, WIIT sfrutta una rete multi-Region che comprende data center certificati Tier IV, abilitando la progettazione di servizi di continuità del business allineati anche alle realtà più regolamentate. La combinazione di Zone — Standard, Premium e DR — con il presidio operativo del SOC 24/7 permette di sostanziare SLA stringenti, valorizzando la resilienza dell’infrastruttura (ridondanza, fault tolerance) e la maturità dei processi di gestione (monitoraggio, vulnerability management, risposta agli incidenti).

Operatività e managed services

Le architetture e le certificazioni, da sole, non bastano: la differenza per gli ambienti critici la fa la gestione quotidiana. Monitoraggio, prevenzione, risposta agli incidenti e prove periodiche di continuità costituiscono la spina dorsale del servizio. La centralità dei managed services emerge in modo netto nei progetti core, dove i costi di un fermo o di un disservizio superano la dimensione IT, con ricadute operative, legali e reputazionali.

Supporto 24/7, SOC e gestione incidenti

Nell’offerta WIIT, la Zona Premium del Secure Cloud include un SOC 24/7 che presidia gli ambienti con visibilità continua e capacità di intervento in tempo reale. L’integrazione tra Cloud e Sicurezza in un unico modello, già richiamata nelle analisi sui provider per progetti core, consente una gestione coordinata degli eventi: dall’identificazione delle minacce (threat detection) all’analisi, fino alla risposta e al ripristino. Questa impostazione riduce tempi morti decisivi per la tutela dei workload SAP, Oracle o Microsoft, nei quali i picchi di domanda e il transaction load possono amplificare gli impatti di un incidente.

Trend di rischio: i rapporti di settore evidenziano un aumento significativo degli incidenti informatici negli ultimi anni; il Rapporto CLUSIT 2024/2025 riporta incrementi a doppia cifra negli attacchi gravi, sottolineando l’importanza di SOC e capacità di detection proattiva.[Clusit]La prevenzione si concretizza in pratiche come vulnerability management, hardening delle superfici esposte e segmentazione dei flussi, mentre il monitoraggio proattivo fornisce dati per anticipare possibili disservizi. La disponibilità dell’infrastruttura, sostenuta dalla presenza di data center Tier IV, è un prerequisito abilitante, ma è l’orchestrazione dei processi ad assicurare che ogni evento venga gestito con tempi di risposta e azioni coerenti con gli SLA. Le componenti per il lavoro agile (Enterprise VPN Client, VDI, UCC) descritte in Smart Working as a Service dimostrano come le capacità di supporto 24/7 non siano vincolate al solo back-end, ma comprendano l’intero ecosistema IT dei dipendenti, dal end-point al data center.

Processi ITIL e runbook per continuità operativa

La continuità operativa si costruisce con processi di riferimento e procedure ripetibili. Le fonti richiamano modelli ispirati a standard rigorosi come ISO 22301 per strutturare il Business Continuity Management: a partire dall’analisi d’impatto (business impact analysis), passando per la definizione dei piani, fino alle prove periodiche e agli aggiornamenti. In questo contesto, i runbook — intesi come insiemi documentati di azioni da eseguire in caso di specifici scenari — diventano strumenti operativi per coordinare i team e ridurre gli errori in situazione di stress. L’obiettivo è allineare i tempi di reazione (mean time to detect e mean time to restore) ai valori RTO/RPO definiti contrattualmente.

# Esempio sintetico di runbook per failover di un servizio ERP 1) Rilevamento: alert da sistema di monitoraggio -> notifiche SOC 2) Prima azione (T+5 min): isolare segmento difettoso; attivare replica su Zona DR 3) Comunicazione (T+10 min): notificare business continuity manager e stakeholder 4) Switch di rete (T+15 min): aggiornare route e DNS verso replica valida 5) Verifica (T+20 min): test sanity sulle transazioni critiche 6) Remediation e post-mortem: raccolta log, analisi root cause, aggiornamento runbookLa proiezione pratica di questi principi si vede nei servizi di backup e disaster recovery abilitati dalla Zona DR del Secure Cloud: la disponibilità di opzioni configurabili rende possibile calibrare politiche di retention, frequenza delle repliche e localizzazione dei dati compatibilmente con il requisito di territorialità e con i vincoli regolatori. La gestione degli ambienti di test e pre-produzione, separati dai domini di production per mezzo di segmentazione, riduce inoltre l’incidenza di errori da change e facilita le verifiche di compliance. L’impostazione per gestione ambienti critici cloud adottata nelle risorse WIIT mostra come i processi — non solo le tecnologie — siano determinanti per trasformare un’infrastruttura robusta in un servizio realmente affidabile.

Costruire una roadmap di migrazione

La migrazione verso il cloud per carichi mission-critical richiede una sequenza ordinata di attività e scelte basate su evidenze. A maggior ragione in ecosistemi complessi come quelli SAP, dove gli aggiornamenti (ad esempio relativi a HANA 2.0 e alla strategia Analytics) e le evoluzioni di prodotto richiedono allineamento continuo alla roadmap, come ricordato dalle risorse informative dedicate al tema. Una roadmap ben progettata mitiga i rischi di fermo, gestisce licensing e dipendenze applicative, e consente di misurare i risultati con KPI chiari.

Assessment, classificazione workload, piano di rollback

Il primo passo è un assessment approfondito dei sistemi: inventario applicativo, mappa delle dipendenze, requisiti di sicurezza e compliance, stima degli impatti in caso di indisponibilità. In base a questi elementi, i workload vengono classificati per criticità, con priorità di migrazione e identificazione dei domini che richiedono hardening avanzato (ad esempio l’inserimento in Zona Premium o l’attivazione della Zona DR). La pianificazione prevede wave successive di migrazione, con obiettivi concreti su RTO/RPO e performance, e la definizione di un piano di rollback testato per ogni passaggio. Questo approccio riduce l’incertezza e dà ai team operativi istruzioni chiare in caso di anomalie.

Suggerimento pratico: pianificare migrazioni “a onde” (wave migration) con ambienti pilota e test di failover documentati riduce del 60–80% il rischio operativo percepito durante il cutover.La documentazione di sintesi suggerisce anche una checklist di valutazione del provider: proprietà dei data center, certificazioni, livelli di servizio, capacità di consulenza, competenze tecniche e strumenti di sicurezza. Nel caso WIIT, la rete di data center europei (oltre 20 in 7 Region) e la presenza di siti Tier IV abilitano scenari di migrazione che rispettano il requisito di territorialità e sostengono SLA rigorosi. Le risorse su Smart Working as a Service evidenziano come funzionalità di accesso sicuro (Enterprise VPN) e di virtualizzazione del desktop (VDI) possano fungere da ponte operativo durante i passaggi, permettendo continuità di lavoro anche in fasi transitorie.

Strumenti per migrazione SAP/Oracle/Microsoft

Gli ecosistemi SAP, Oracle e Microsoft sono tra i più diffusi nei contesti mission-critical. Le risorse di WIIT ne presidiano gli aspetti platform con un’offerta dedicata (Mission Critical Platform, SAP, Oracle, Azure), favorendo una transition che considera la natura dei dati e dei processi sottostanti. Nella migrazione, l’attenzione si focalizza su tre direttrici: governance dei cutover (con finestre di fermo ridotte e revert progettati), sicurezza (classificazione dei dati, gestione delle credenziali e dei ruoli) e performance (verifica della latenza end-to-end nelle nuove interconnessioni).

- RTO

- Recovery Time Objective: tempo massimo accettabile per il ripristino del servizio.

- RPO

- Recovery Point Objective: quantità massima di dati perduti in caso di incidente.

- SOC

- Security Operation Center: centro di monitoraggio e risposta agli incidenti.

- Tier IV

- Classificazione Uptime Institute: massimo livello di ridondanza e fault tolerance per data center.

Le funzionalità descritte nella piattaforma per lo Smart Working — come l’uso di VDI per accedere in modo sicuro a workstation virtuali e l’Enterprise VPN — si rivelano utili anche durante i passaggi applicativi, perché riducono gli impatti sulle postazioni degli utenti e mantengono i dati sui sistemi centrali. Gli scenari di disaster recovery della Zona DR permettono di predisporre ambienti di pilot e switch controllati, testando i ripristini con i tempi richiesti e documentandone gli esiti ai fini di audit. L’adozione di un modello cloud con security by design, consolidato nella Zona Standard e potenziato in Premium, assicura che i principi di protezione siano presenti fin dagli strati più bassi della piattaforma e fino alla gestione del day-by-day.

Casi d’uso per settori critici

I benefici di un disegno secure-by-design e di servizi managed si riflettono in modo trasversale su più industrie, con declinazioni specifiche. Le esperienze citate e le categorie tematiche attive nelle risorse disponibili coprono, tra le altre, manifatturiero, fashion, pharma/healthcare, finance e food & beverage. La denominazione dei settori non è casuale: accomuna processi con elevata pressione sulla continuità, una catena di fornitura articolata e un perimetro regolatorio spesso stringente.

Industria manifatturiera: produzione e MES

Nel manifatturiero, l’integrazione tra ERP e sistemi MES (Manufacturing Execution System) è critica per assicurare continuità di produzione, qualità e tracciabilità. I servizi cloud per aziende orientati a questi ambienti sostengono requisiti di bassa latenza tra i livelli operativi e quelli gestionali, con capacità di scalare durante picchi di attività (ad esempio cambi di linea, stagionalità, campagne produttive). Le risorse correlate a SAP in ambito manufacturing, pur richiamate in altri contributi editoriali, confermano un’attenzione specifica all’ottimizzazione delle performance e alla riduzione dei tempi di fermo nelle transizioni di processo.

Pharma e moda: conformità e tracciabilità

Nei settori pharma/healthcare e fashion, la protezione dei dati sensibili e la tracciabilità sono cruciali. Nel pharma, le catene di produzione e distribuzione devono rispondere a standard di qualità e sicurezza elevati, con la necessità di dimostrare che i dati di processo e di batch non siano stati alterati e siano sempre disponibili per ispezioni. Nel fashion, la protezione della proprietà intellettuale, la gestione delle collezioni e la sincronizzazione della supply chain richiedono ambienti capaci di garantire confidentiality, integrity e availability lungo filiere globali.

Le pratiche abilitate dal Secure Cloud — security by design nella Zona Standard, presidio h24 in Premium e ripristino con DR — si allineano a queste esigenze, offrendo una base per la compliance con il GDPR (anche grazie alle capacità di controllo degli accessi e alla tracciabilità delle operazioni) e per la gestione degli obblighi connessi ai dati critici. La disponibilità di strumenti per il lavoro distribuito (come evidenziato in Smart Working as a Service) consente di estendere in sicurezza le attività di progettazione e controllo qualità a team e fornitori, senza perdere di vista il requisito di territorialità del dato. Per consultare linee guida e riferimenti normativi è utile il portale dell’Agenzia europea per la cybersicurezza: https://www.enisa.europa.eu/.

Innovazione e futuro del Secure Cloud

Un servizio cloud per ambienti critici non deve solo resistere agli imprevisti: deve anche abilitare l’innovazione. Le evidenze raccolte mostrano come il Secure Cloud di WIIT sia stato progettato per dare una foundation solida su cui costruire applicazioni avanzate, dall’adozione di nuovi algoritmi di intelligenza artificiale a progetti di realtà aumentata/virtuale. Prestazioni, resilienza e sicurezza diventano, così, prerequisiti per sperimentare e scalare rapidamente soluzioni ad alto valore, mantenendo il controllo su dati e processi.

Cloud native, AI e automazione operativa

La crescita dell’AI e la diffusione di paradigmi cloud native spingono verso architetture agili e componenti loosely coupled. Nella prospettiva proposta, il Secure Cloud fornisce la base per ospitare soluzioni innovative senza sacrificare sicurezza e compliance. L’integrazione nativa della cyber security rende proattiva la gestione del rischio: nella Zona Premium, la copertura dei macro-processi di sicurezza e il SOC 24/7 consentono di individuare e contenere in tempi rapidi eventuali anomalie, requisito essenziale quando i dati alimentano modelli e logiche decisionali automatiche.

Esempio operativo: la scalabilità combinata di Hosted Private + Public per fasi di training AI permette di ottimizzare costi e tempo senza esporre i nuclei di dati sensibili, mantenendo policy di governance e controllo accessi consolidate.La possibilità di scalare le risorse, combinando Hosted Private, Hybrid e Public, permette di dimensionare gli ambienti sulla base di necessità reali, ad esempio per addestramenti intensivi e fasi di inference meno onerose. La protezione garantita dalla Zona Standard — hardening, segmentazione e alta disponibilità — limita l’attack surface e preserva la data integrity lungo catene di elaborazione sempre più composte. Gli strumenti per il lavoro remoto/multisede descritti in Smart Working as a Service rappresentano, inoltre, un’estensione naturale dell’ecosistema, rendendo più fluido il coinvolgimento di team diffusi senza derogare ai principi di sicurezza.

Gestione multicloud e orchestrazione dei servizi

La gestione multicloud è una realtà operativa. Le risorse analizzate descrivono un ecosistema in cui data center proprietari, hosted private cloud e public cloud coesistono per rispondere a esigenze diverse. L’elemento distintivo diventa allora la capacità di orchestrare i servizi, mantenendo omogeneità di sicurezza e continuità lungo l’intero ciclo di vita del workload. L’impostazione a Zone e l’organizzazione per 7 Region introdotta dal Secure Cloud forniscono un perimetro naturale per questa orchestrazione, definendo in modo chiaro dove attivare specifiche funzionalità e quale livello di resilienza ottenere.

Metriche che l’orchestrazione deve rendere disponibili

- Disponibilità per regione e per zona (report mensile e storico);

- RTO/RPO effettivi per classe di servizio e trend delle esercitazioni DR;

- Tempo medio di rilevamento e contenimento degli incidenti (MTTD/MTTR) monitorati dal SOC;

- Log di accesso e verifica degli eventi per finalità di audit e compliance.

Nel quadro di un multicloud innovativo, l’interoperabilità fra piattaforme — ad esempio tra ambienti SAP, Oracle e servizi Azure — deve poggiarsi su interconnessioni sicure e misurabili. Le scelte relative alla localizzazione dei dati, ai flussi di replica (DR) e alla separazione dei domini applicativi sono determinanti per rispettare gli SLA e per dimostrare l’aderenza ai requisiti di compliance. L’approccio WIIT, che fonde Cloud e Sicurezza in un modello unico, facilita una governance centralizzata che mantiene sotto controllo le variabili chiave (disponibilità, RTO/RPO, performance) e offre alle funzioni di controllo reportistica e tracciabilità coerenti.

Fonti e riferimenti citati

- Osservatori Politecnico di Milano — Comunicati e report Cloud Transformation, dati mercato e adozione cloud (2024).[Osservatori Politecnico di Milano]

- Uptime Institute — Informazioni sul programma di certificazione Tier e dati aggregati sulle certificazioni emesse a livello globale.