Il tuo carrello è attualmente vuoto!

Autore: adm

-

Servizi cloud per aziende per applicazioni critiche

Quando l’IT deve garantire continuità e scalabilità a ERP e database critici, ogni decisione su SLA, compliance e placement multi-cloud impatta direttamente su rischio operativo e time-to-value. Chi guida il cloud aziendale ha bisogno di criteri verificabili per valutare servizi cloud per aziende, orchestrare ambienti ibridi e attivare governance e security by design senza rallentare il delivery.

Valutare i servizi cloud per aziende orientati ai workload critici

Per applicazioni mission-critical, la scelta del provider e dell’infrastruttura cloud non può prescindere da trasparenza su performance, fiducia contrattuale e aderenza regolatoria. In questo contesto, l’approccio Secure Cloud e la capacità di operare in region multiple con zone di servizio differenziate diventano fattori distintivi per resilienza e territorialità del dato.

La scelta di un provider cloud con data center localizzati esclusivamente nel territorio dell’unione europea è un requisito fondamentale per garantire la conformità al GDPR. La data residency assicura che i dati personali dei cittadini europei non lascino i confini della UE, evitando così le complessità legali e i rischi associati al trasferimento di dati verso giurisdizioni con normative sulla privacy meno stringenti.

SLA, performance e compliance per settori regolamentati

Gli SLA devono essere misurabili, auditabili e collegati a penali: disponibilità su base mensile/annuale, tempi di presa in carico e ripristino, oltre a RTO e RPO espliciti per ciascuna classe applicativa (target di riferimento fino a RTO ≤ 1 ora e RPO < 15 minuti per i sistemi transazionali). La reportistica deve includere evidenze su change management, capacity planning, test periodici di disaster recovery e tracciabilità degli incidenti.

- Data residency (residenza dei dati)

- Si riferisce alla localizzazione geografica fisica in cui i dati sono archiviati. È un requisito normativo in molte giurisdizioni, inclusa l’unione europea con il GDPR, che impone che determinate tipologie di dati risiedano fisicamente entro specifici confini nazionali o regionali.[Aruba.it]

- Data sovereignty (sovranità dei dati)

- È un concetto più ampio che include la residenza dei dati, ma si estende anche all’aspetto legale. Sottopone i dati alle leggi e alla giurisdizione del paese in cui sono fisicamente conservati. Questo significa che i dati non solo risiedono in un luogo, ma sono anche soggetti al quadro normativo di quella nazione, un fattore critico per le aziende che operano a livello globale.[Cybersecurity360]

- Compliance e standard: allineamento a ISO/IEC 27001:2022 per l’ISMS; presidi di business continuity secondo ISO 22301; controlli di processo (ISAE 3402); piena aderenza al GDPR con attenzione a data residency e trasferimenti extra-UE.

- Infrastruttura: data center certificati con tier di massima resilienza (Tier IV) e architetture multi-site in region diverse per continuità geografica — vedi anche il nostro articolo su Guida ai Tier data center.

Scarica il white paper sulla scelta del provider cloudLa valutazione economica del rischio deve considerare il costo del downtime: studi su grandi imprese indicano impatti annui tra 1,25 e 2,5 miliardi di dollari e costi orari tra 500.000 e 1 milione di dollari per applicazioni critiche (fonte: analisi citate nelle nostre risorse su continuità operativa — vedi anche il nostro articolo su continuità operativa).

Dimensione aziendale Costo orario stimato del downtime Piccole e medie imprese (PMI) Varia da €8.000 a €25.000 all’ora Medie imprese Tra €10.000 e €50.000 all’ora Grandi aziende Oltre €500.000 all’ora Costo orario stimato del downtime per dimensione aziendale. I dati sono aggregati da diverse fonti di settore.[Eprom Solutions]Architetture di riferimento: hosted private, public e ibrido

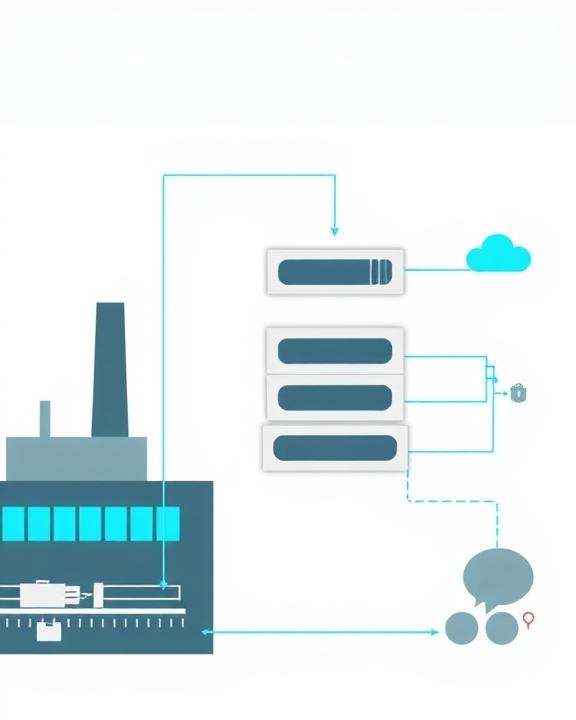

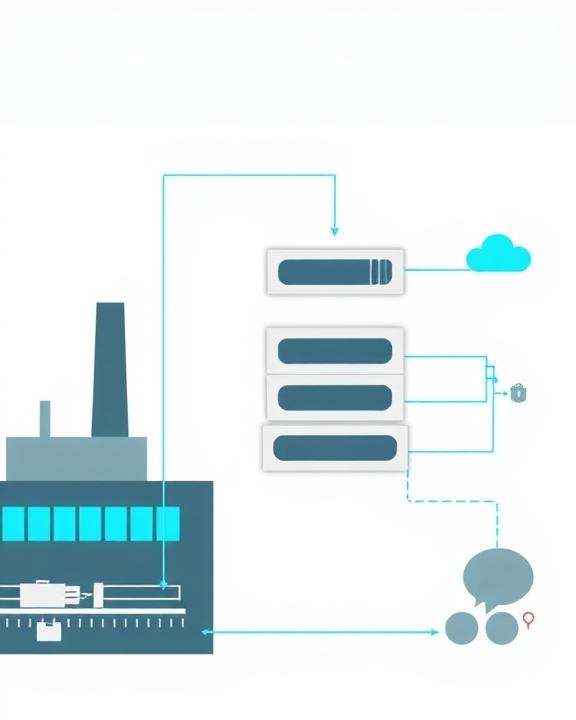

La classificazione dei workload e delle dipendenze consente di scegliere in modo sistematico: public cloud per scale-out e servizi PaaS; hosted private per isolamento, latenza prevedibile e integrazione con sistemi legacy; hybrid cloud per orchestrare burst, continuità geografica e data sovereignty. La governance deve assicurare visibilità unificata, policy di placement automatico basate su SLA e compliance, gestione delle chiavi e micro-segmentazione di rete.

Nel perimetro Secure Cloud, la disponibilità di Zone differenziate facilita l’adozione di modelli ibridi: Standard abilita security by design (es. vulnerability management, segmentazione), Premium estende i controlli con SOC h24, mentre la DR Zone attiva servizi di backup e disaster recovery flessibili in base ai target RTO/RPO. Per orchestrare ambienti multicloud, la Delivery Platform consente una gestione programmatica e unificata dei servizi, semplificando interoperabilità, recovery e enforcement del GDPR nei flussi dati — vedi anche il nostro articolo su cloud ibrido.

Hosting per SAP, Oracle e Microsoft: best practice operative

Gli ecosistemi ERP e database enterprise richiedono cloud hosting ottimizzato su I/O, latenza prevedibile e policy di protezione del dato end-to-end. Con SAP S/4HANA, Oracle e i workload Microsoft, le architetture in-memory e le integrazioni real-time ampliano la superficie di rischio e impongono modelli autorizzativi, auditing e processi di change rigorosi, senza sacrificare le performance.

Storage, backup immutabile e protezione dei dati

Per sistemi OLTP e piattaforme in-memory, lo storage deve garantire deterministic latency e IOPS coerenti con i picchi applicativi; il tiering verso NVMe o storage block enterprise aiuta a stabilizzare tempi di risposta nelle finestre critiche. La DR Zone del Secure Cloud abilita scenari di protezione adattivi, mentre backup immutabili (WORM/snapshot) e repository logicamente segregati riducono il rischio ransomware e semplificano i recovery test.

Un backup immutabile è una copia dei dati che, una volta creata, non può essere modificata o eliminata per un determinato periodo di tempo. Questa caratteristica, basata sulla tecnologia WORM (write-once-read-many), costituisce l’ultima linea di difesa contro attacchi ransomware, poiché garantisce l’integrità del dato e la sua recuperabilità anche in caso di compromissione degli account amministrativi.[ObjectFirst]

L’adozione di backup immutabili è una strategia fondamentale per la cyber-resilience. Di fronte a minacce come il ransomware, che mirano a crittografare o cancellare non solo i dati di produzione ma anche le copie di backup, l’immutabilità offre una garanzia cruciale. I principali benefici includono:

- Protezione contro il ransomware: I file di backup non possono essere crittografati o cancellati da un attacco, assicurando che una versione pulita dei dati sia sempre disponibile per il ripristino.

- Integrità dei dati garantita: Il modello WORM impedisce qualsiasi modifica, accidentale o malevola, preservando la consistenza e l’affidabilità dei dati archiviati.

- Supporto alla compliance normativa: Molte normative richiedono la conservazione dei dati in un formato non modificabile per garantire l’auditabilità e la tracciabilità delle informazioni.

- Resilienza contro errori umani: Protegge dalla cancellazione accidentale di dati critici da parte del personale interno.

- Cifratura end-to-end e gestione chiavi con KMS/HSM controllati dal cliente; politiche di rotation e key escrow documentate.

- Replica real-time e opzioni native: HANA System Replication, Oracle Data Guard, Always On Availability Groups per SQL Server; scelta tra replica sincrona (zero data loss, valutando latenza) e asincrona (RPO basso con impatto minimo).

Sui processi finance di SAP S/4HANA, l’elaborazione in-memory abilita chiusure più rapide e una reportistica coerente in real time; ciò richiede controlli sull’accesso (ruoli/cataloghi Fiori), revisione del modello autorizzativo e segregazione dei compiti. Per la tutela delle PII in ambienti SAP, tecniche di data masking (offuscamento, anonimizzazione, pseudonimizzazione) sono essenziali per la compliance GDPR — vedi anche il nostro articolo su SAP e GDPR: 7 passi e l’approfondimento su sicurezza SAP S/4HANA.

Monitoraggio continuo e supporto gestito 24/7

Il monitoraggio deve correlare performance (CPU, I/O, latenza), disponibilità, config drift e segnali di sicurezza (autenticazioni anomale, tentativi di escalation). Nei contesti più critici, la Zona Premium del Secure Cloud integra SOC 24/7, threat hunting e risposta coordinata sugli asset digitali. Per ERP e database, il supporto gestito h24 con escalation dedicate (DBA SAP/Oracle/SQL) accelera patching, tuning e incident response, con report periodici su performance, capacità e postura di sicurezza.

Per la governance dell’ibrido, la Delivery Platform consente osservabilità centralizzata e orchestrazione coerente tra region e provider, semplificando disaster recovery e riducendo la complessità operativa. Approfondisci i modelli operativi: vedi anche il nostro articolo su come passare al cloud ibrido e gli impatti sulla continuità in brand reputation e business continuity.

In sintesi, servizi cloud per aziende realmente orientati ai workload critici coniugano infrastruttura cloud resiliente, SLA verificabili e security by design, abilitando innovazione su SAP, Oracle e Microsoft senza compromessi sulla conformità. Con il paradigma Secure Cloud del WIIT Group — region UE, Zone di servizio e SOC h24 — è possibile elevare performance e protezione dei dati, accelerando la modernizzazione del cloud aziendale con una base di fiducia solida.

-

Servizi cloud per aziende per applicazioni critiche

Quando l’IT deve garantire continuità e scalabilità a ERP e database critici, ogni decisione su SLA, compliance e placement multi-cloud impatta direttamente su rischio operativo e time-to-value. Chi guida il cloud aziendale ha bisogno di criteri verificabili per valutare servizi cloud per aziende, orchestrare ambienti ibridi e attivare governance e security by design senza rallentare il delivery.

Valutare i servizi cloud per aziende orientati ai workload critici

Per applicazioni mission-critical, la scelta del provider e dell’infrastruttura cloud non può prescindere da trasparenza su performance, fiducia contrattuale e aderenza regolatoria. In questo contesto, l’approccio Secure Cloud e la capacità di operare in region multiple con zone di servizio differenziate diventano fattori distintivi per resilienza e territorialità del dato.

La scelta di un provider cloud con data center localizzati esclusivamente nel territorio dell’unione europea è un requisito fondamentale per garantire la conformità al GDPR. La data residency assicura che i dati personali dei cittadini europei non lascino i confini della UE, evitando così le complessità legali e i rischi associati al trasferimento di dati verso giurisdizioni con normative sulla privacy meno stringenti.

SLA, performance e compliance per settori regolamentati

Gli SLA devono essere misurabili, auditabili e collegati a penali: disponibilità su base mensile/annuale, tempi di presa in carico e ripristino, oltre a RTO e RPO espliciti per ciascuna classe applicativa (target di riferimento fino a RTO ≤ 1 ora e RPO < 15 minuti per i sistemi transazionali). La reportistica deve includere evidenze su change management, capacity planning, test periodici di disaster recovery e tracciabilità degli incidenti.

- Data residency (residenza dei dati)

- Si riferisce alla localizzazione geografica fisica in cui i dati sono archiviati. È un requisito normativo in molte giurisdizioni, inclusa l’unione europea con il GDPR, che impone che determinate tipologie di dati risiedano fisicamente entro specifici confini nazionali o regionali.[Aruba.it]

- Data sovereignty (sovranità dei dati)

- È un concetto più ampio che include la residenza dei dati, ma si estende anche all’aspetto legale. Sottopone i dati alle leggi e alla giurisdizione del paese in cui sono fisicamente conservati. Questo significa che i dati non solo risiedono in un luogo, ma sono anche soggetti al quadro normativo di quella nazione, un fattore critico per le aziende che operano a livello globale.[Cybersecurity360]

- Compliance e standard: allineamento a ISO/IEC 27001:2022 per l’ISMS; presidi di business continuity secondo ISO 22301; controlli di processo (ISAE 3402); piena aderenza al GDPR con attenzione a data residency e trasferimenti extra-UE.

- Infrastruttura: data center certificati con tier di massima resilienza (Tier IV) e architetture multi-site in region diverse per continuità geografica — vedi anche il nostro articolo su Guida ai Tier data center.

Scarica il white paper sulla scelta del provider cloudLa valutazione economica del rischio deve considerare il costo del downtime: studi su grandi imprese indicano impatti annui tra 1,25 e 2,5 miliardi di dollari e costi orari tra 500.000 e 1 milione di dollari per applicazioni critiche (fonte: analisi citate nelle nostre risorse su continuità operativa — vedi anche il nostro articolo su continuità operativa).

Dimensione aziendale Costo orario stimato del downtime Piccole e medie imprese (PMI) Varia da €8.000 a €25.000 all’ora Medie imprese Tra €10.000 e €50.000 all’ora Grandi aziende Oltre €500.000 all’ora Costo orario stimato del downtime per dimensione aziendale. I dati sono aggregati da diverse fonti di settore.[Eprom Solutions]Architetture di riferimento: hosted private, public e ibrido

La classificazione dei workload e delle dipendenze consente di scegliere in modo sistematico: public cloud per scale-out e servizi PaaS; hosted private per isolamento, latenza prevedibile e integrazione con sistemi legacy; hybrid cloud per orchestrare burst, continuità geografica e data sovereignty. La governance deve assicurare visibilità unificata, policy di placement automatico basate su SLA e compliance, gestione delle chiavi e micro-segmentazione di rete.

Nel perimetro Secure Cloud, la disponibilità di Zone differenziate facilita l’adozione di modelli ibridi: Standard abilita security by design (es. vulnerability management, segmentazione), Premium estende i controlli con SOC h24, mentre la DR Zone attiva servizi di backup e disaster recovery flessibili in base ai target RTO/RPO. Per orchestrare ambienti multicloud, la Delivery Platform consente una gestione programmatica e unificata dei servizi, semplificando interoperabilità, recovery e enforcement del GDPR nei flussi dati — vedi anche il nostro articolo su cloud ibrido.

Hosting per SAP, Oracle e Microsoft: best practice operative

Gli ecosistemi ERP e database enterprise richiedono cloud hosting ottimizzato su I/O, latenza prevedibile e policy di protezione del dato end-to-end. Con SAP S/4HANA, Oracle e i workload Microsoft, le architetture in-memory e le integrazioni real-time ampliano la superficie di rischio e impongono modelli autorizzativi, auditing e processi di change rigorosi, senza sacrificare le performance.

Storage, backup immutabile e protezione dei dati

Per sistemi OLTP e piattaforme in-memory, lo storage deve garantire deterministic latency e IOPS coerenti con i picchi applicativi; il tiering verso NVMe o storage block enterprise aiuta a stabilizzare tempi di risposta nelle finestre critiche. La DR Zone del Secure Cloud abilita scenari di protezione adattivi, mentre backup immutabili (WORM/snapshot) e repository logicamente segregati riducono il rischio ransomware e semplificano i recovery test.

Un backup immutabile è una copia dei dati che, una volta creata, non può essere modificata o eliminata per un determinato periodo di tempo. Questa caratteristica, basata sulla tecnologia WORM (write-once-read-many), costituisce l’ultima linea di difesa contro attacchi ransomware, poiché garantisce l’integrità del dato e la sua recuperabilità anche in caso di compromissione degli account amministrativi.[ObjectFirst]

L’adozione di backup immutabili è una strategia fondamentale per la cyber-resilience. Di fronte a minacce come il ransomware, che mirano a crittografare o cancellare non solo i dati di produzione ma anche le copie di backup, l’immutabilità offre una garanzia cruciale. I principali benefici includono:

- Protezione contro il ransomware: I file di backup non possono essere crittografati o cancellati da un attacco, assicurando che una versione pulita dei dati sia sempre disponibile per il ripristino.

- Integrità dei dati garantita: Il modello WORM impedisce qualsiasi modifica, accidentale o malevola, preservando la consistenza e l’affidabilità dei dati archiviati.

- Supporto alla compliance normativa: Molte normative richiedono la conservazione dei dati in un formato non modificabile per garantire l’auditabilità e la tracciabilità delle informazioni.

- Resilienza contro errori umani: Protegge dalla cancellazione accidentale di dati critici da parte del personale interno.

- Cifratura end-to-end e gestione chiavi con KMS/HSM controllati dal cliente; politiche di rotation e key escrow documentate.

- Replica real-time e opzioni native: HANA System Replication, Oracle Data Guard, Always On Availability Groups per SQL Server; scelta tra replica sincrona (zero data loss, valutando latenza) e asincrona (RPO basso con impatto minimo).

Sui processi finance di SAP S/4HANA, l’elaborazione in-memory abilita chiusure più rapide e una reportistica coerente in real time; ciò richiede controlli sull’accesso (ruoli/cataloghi Fiori), revisione del modello autorizzativo e segregazione dei compiti. Per la tutela delle PII in ambienti SAP, tecniche di data masking (offuscamento, anonimizzazione, pseudonimizzazione) sono essenziali per la compliance GDPR — vedi anche il nostro articolo su SAP e GDPR: 7 passi e l’approfondimento su sicurezza SAP S/4HANA.

Monitoraggio continuo e supporto gestito 24/7

Il monitoraggio deve correlare performance (CPU, I/O, latenza), disponibilità, config drift e segnali di sicurezza (autenticazioni anomale, tentativi di escalation). Nei contesti più critici, la Zona Premium del Secure Cloud integra SOC 24/7, threat hunting e risposta coordinata sugli asset digitali. Per ERP e database, il supporto gestito h24 con escalation dedicate (DBA SAP/Oracle/SQL) accelera patching, tuning e incident response, con report periodici su performance, capacità e postura di sicurezza.

Per la governance dell’ibrido, la Delivery Platform consente osservabilità centralizzata e orchestrazione coerente tra region e provider, semplificando disaster recovery e riducendo la complessità operativa. Approfondisci i modelli operativi: vedi anche il nostro articolo su come passare al cloud ibrido e gli impatti sulla continuità in brand reputation e business continuity.

In sintesi, servizi cloud per aziende realmente orientati ai workload critici coniugano infrastruttura cloud resiliente, SLA verificabili e security by design, abilitando innovazione su SAP, Oracle e Microsoft senza compromessi sulla conformità. Con il paradigma Secure Cloud del WIIT Group — region UE, Zone di servizio e SOC h24 — è possibile elevare performance e protezione dei dati, accelerando la modernizzazione del cloud aziendale con una base di fiducia solida.

-

Servizi cloud per aziende per applicazioni critiche

I workload critici—ERP, database transazionali e piattaforme analitiche—impongono criteri rigorosi nella selezione dei servizi cloud per aziende: disponibilità garantita, compliance per settori regolamentati, performance misurabili e governance dei dati per region. Questo articolo sintetizza i principali requisiti tecnici e operativi per chi guida ambienti ibridi e multicloud e deve assicurare continuità e scalabilità senza compromessi, con esempi concreti tratti dall’ecosistema SAP S/4HANA e con riferimenti alle soluzioni di WIIT Group.

Valutare i servizi cloud per aziende orientati ai workload critici

La valutazione di un cloud provider per applicazioni mission-critical richiede un approccio strutturato su tre assi: SLA e performance, compliance e governance, modello architetturale. La decisione incide direttamente su resilienza operativa, tempi di migrazione, costi e capacità di integrazione con sistemi esistenti (PLM, MES, WMS) e workload in-memory come SAP HANA.

Scarica il white paper sulla scelta del providerSLA, performance e compliance per settori regolamentati

Per workload core quali S/4HANA Finance e database OLTP, i contratti devono esplicitare metriche prestazionali e di continuità, e integrare obblighi normativi applicabili. I punti di controllo più rilevanti includono:

L’impatto economico del downtime

Un’interruzione dei servizi critici non è solo un problema tecnico, ma un costo diretto e misurabile per il business. Secondo diverse analisi di settore, in Italia un’ora di downtime per una grande azienda può avere un costo superiore ai 90.000 euro, considerando la perdita di produttività, il mancato fatturato e i costi di ripristino.[Digital World Italia] Per le medie imprese, le stime indicano un costo orario che può variare tra 10.000 e 50.000 euro, mentre per le grandi realtà del settore manifatturiero o finanziario, la cifra può superare i 500.000 euro all’ora.[Eprom Solutions] Questi dati sottolineano l’importanza di SLA rigorosi e di architetture fault-tolerant per proteggere le operazioni aziendali.

- SLA di disponibilità e prestazioni: definizione puntuale di uptime, latenza di storage e rete, throughput e IOPS per ambienti transazionali e analitici. Per SAP HANA, la natura in-memory rende la latenza uno snodo essenziale.

- Business continuity e disaster recovery: obiettivi RTO/RPO coerenti con la criticità applicativa e possibilità di attivare servizi di DR orchestrati su region distinte; con WIIT Secure Cloud le Zone DR abilitano opzioni di backup e disaster recovery configurabili sulle esigenze di ciascuna organizzazione.

- Compliance NIS2: in Italia la normativa è attiva con il D.lgs. 138/2024; sono previsti registrazione e aggiornamenti sulla piattaforma dell’ACN, con finestre annuali tra il 15 aprile e il 31 maggio per l’aggiornamento, e l’obbligo di notifica degli incidenti significativi a partire da gennaio 2026.

Obblighi NIS2 per i fornitori di servizi cloud

La direttiva NIS2 classifica i fornitori di servizi di data center e cloud computing come “entità essenziali”, imponendo loro un insieme strutturato di misure di sicurezza e obblighi di notifica. L’approccio deve essere basato sul rischio e coprire diversi ambiti chiave.[Agenda Digitale]

- Analisi dei rischi e sicurezza dei sistemi: Implementare policy per la valutazione continua dei rischi e adottare controlli di sicurezza robusti e monitoraggio proattivo.

- Gestione degli incidenti: Stabilire procedure chiare per il rilevamento, la gestione e la notifica degli incidenti di sicurezza, con obbligo di pre-notifica entro 24 ore e notifica completa entro 72 ore all’autorità competente (ACN).

- Continuità operativa: Disporre di piani di business continuity e disaster recovery testati regolarmente per garantire il rapido ripristino dei servizi in caso di interruzioni.

- Sicurezza della supply chain: Valutare e monitorare i rischi associati ai propri subfornitori, estendendo i requisiti di sicurezza all’intera catena di approvvigionamento.

- Formazione e governance: Garantire una formazione continua del personale e attribuire responsabilità chiare in materia di cybersecurity.

Scarica il white paper sulla scelta del provider- Certificazioni di data center: lo standard Uptime Institute definisce categorie di livelli Tier per i data center; in particolare, il Tier IV è caratterizzato dalla resistenza ai guasti (fault tolerant) e dalla possibilità di effettuare manutenzione contemporanea.

- Data governance e region: la localizzazione fisica dei dati e il perimetro di replica sono determinanti per sovranità e audit. Il network europeo è descritto come articolato in 7 Region (Germania, Italia, Svizzera) con Zone Standard, Premium e DR.

Architetture di riferimento: hosted private, public e ibrido

La scelta architetturale influenza direttamente performance, compliance e tempi di rilascio. Per SAP S/4HANA, la piattaforma è nativamente progettata per l’in-memory computing e gestisce in un’unica copia dati OLTP e OLAP, con tempi di interrogazione molto rapidi.

Caratteristica SAP S/4HANA Public Cloud SAP S/4HANA Private Cloud (Hosted) Infrastruttura Condivisa (multi-tenant), gestita interamente da SAP. Dedicata al singolo cliente, gestita da un provider specializzato o da un hyperscaler. Personalizzazione Limitata. Le configurazioni seguono le best practice standard di SAP. Elevata. Pieno accesso al customizing tradizionale, consentendo un adattamento profondo ai processi aziendali specifici e l’integrazione con sistemi legacy. Aggiornamenti Automatici e obbligatori, con major release a cadenza semestrale/annuale. Pianificati e coordinati con il cliente per minimizzare l’impatto operativo. Costi Modello a sottoscrizione (SaaS) con costi operativi prevedibili. Modello a sottoscrizione per i servizi gestiti, ma può includere licenze perpetue e costi infrastrutturali dedicati. Controllo e Sicurezza Gestiti da SAP secondo standard globali. Il cliente mantiene un controllo granulare sulle policy di sicurezza, sulla governance dei dati e sulla localizzazione fisica dell’infrastruttura. Migrazione da ECC Non supporta una conversione diretta del sistema ECC esistente. Supporta la conversione di sistemi SAP ECC esistenti, preservando dati storici e configurazioni. Confronto tra i modelli Public Cloud e Private Cloud per l’hosting di SAP S/4HANA.Un approccio ibrido consente di consolidare i sistemi core in hosted private e di abilitare capacità elastiche in public (analytics, servizi complementari), mantenendo la governance su region e dati. Per un approfondimento operativo vedi anche il nostro articolo su come passare al cloud ibrido.

Hosting per SAP, Oracle e Microsoft: best practice operative

Dopo aver selezionato il modello architetturale, l’esecuzione conta quanto la progettazione. Le best practice che seguono, applicabili a piattaforme enterprise come SAP, Oracle e Microsoft, mirano a coniugare resilienza, performance e compliance, con particolare attenzione alla infrastruttura cloud sottostante e ai processi di continuità operativa.

Storage, backup immutabile e protezione dei dati

La progettazione dello storage deve riflettere i requisiti applicativi. Con SAP HANA, l’elaborazione in-memory abilita risultati tangibili: la chiusura del bilancio mensile può ridursi a meno di due giorni e quella annuale a quattro giorni, con una riduzione del 75% del volume dei dati e incrementi misurati dell’efficienza finanziaria e della precisione analitica. L’adozione di backup e DR va configurata in coerenza con la criticità dei dati e con i vincoli normativi.

- Piano di protezione: definire politiche di backup e retention su più livelli e testare periodicamente il ripristino; in contesti regolamentati è opportuno considerare meccanismi di backup immutabile e segregazione logica dei dati.

- Allineamento ai processi: mappare i flussi di accounting e controllo di gestione su repository unificati per eliminare ridondanze, migliorare la qualità dei dati e semplificare audit e reporting.

Per scenari di continuità geografica e ripartenza controllata, vedi anche il nostro approfondimento su DRaaS e approccio alla business continuity e la nostra guida alla cloud security e architetture secure-by-design.

Monitoraggio Continuo e Supporto Gestito 24/7

La stabilità dei workload critici dipende da osservabilità end-to-end e capacità di risposta. Il paradigma Secure Cloud di WIIT integra security by design e, nelle Zone Premium, un servizio SOC 24/7 per protezione degli asset e risposta in tempo reale. Per SAP S/4HANA, la modularità della piattaforma consente di estendere funzionalità avanzate mantenendo un modello di controllo unificato.

L’adozione di un ERP cloud su misura, come SAP S/4HANA Private Edition, permette di salvaguardare gli investimenti esistenti e allo stesso tempo beneficiare delle funzionalità più recenti e di una maggiore flessibilità. I vantaggi chiave includono la semplificazione operativa e una disponibilità dei sistemi mission-critical garantita da SLA fino al 99,7%.

– SAP SE

Per una checklist tecnica completa e template di valutazione, vedi anche il nostro white paper: scarica il white paper sulla scelta del provider e l’outsourcing infrastrutturale.

-

Servizi cloud per aziende per applicazioni critiche

I workload critici—ERP, database transazionali e piattaforme analitiche—impongono criteri rigorosi nella selezione dei servizi cloud per aziende: disponibilità garantita, compliance per settori regolamentati, performance misurabili e governance dei dati per region. Questo articolo sintetizza i principali requisiti tecnici e operativi per chi guida ambienti ibridi e multicloud e deve assicurare continuità e scalabilità senza compromessi, con esempi concreti tratti dall’ecosistema SAP S/4HANA e con riferimenti alle soluzioni di WIIT Group.

Valutare i servizi cloud per aziende orientati ai workload critici

La valutazione di un cloud provider per applicazioni mission-critical richiede un approccio strutturato su tre assi: SLA e performance, compliance e governance, modello architetturale. La decisione incide direttamente su resilienza operativa, tempi di migrazione, costi e capacità di integrazione con sistemi esistenti (PLM, MES, WMS) e workload in-memory come SAP HANA.

Scarica il white paper sulla scelta del providerSLA, performance e compliance per settori regolamentati

Per workload core quali S/4HANA Finance e database OLTP, i contratti devono esplicitare metriche prestazionali e di continuità, e integrare obblighi normativi applicabili. I punti di controllo più rilevanti includono:

L’impatto economico del downtime

Un’interruzione dei servizi critici non è solo un problema tecnico, ma un costo diretto e misurabile per il business. Secondo diverse analisi di settore, in Italia un’ora di downtime per una grande azienda può avere un costo superiore ai 90.000 euro, considerando la perdita di produttività, il mancato fatturato e i costi di ripristino.[Digital World Italia] Per le medie imprese, le stime indicano un costo orario che può variare tra 10.000 e 50.000 euro, mentre per le grandi realtà del settore manifatturiero o finanziario, la cifra può superare i 500.000 euro all’ora.[Eprom Solutions] Questi dati sottolineano l’importanza di SLA rigorosi e di architetture fault-tolerant per proteggere le operazioni aziendali.

- SLA di disponibilità e prestazioni: definizione puntuale di uptime, latenza di storage e rete, throughput e IOPS per ambienti transazionali e analitici. Per SAP HANA, la natura in-memory rende la latenza uno snodo essenziale.

- Business continuity e disaster recovery: obiettivi RTO/RPO coerenti con la criticità applicativa e possibilità di attivare servizi di DR orchestrati su region distinte; con WIIT Secure Cloud le Zone DR abilitano opzioni di backup e disaster recovery configurabili sulle esigenze di ciascuna organizzazione.

- Compliance NIS2: in Italia la normativa è attiva con il D.lgs. 138/2024; sono previsti registrazione e aggiornamenti sulla piattaforma dell’ACN, con finestre annuali tra il 15 aprile e il 31 maggio per l’aggiornamento, e l’obbligo di notifica degli incidenti significativi a partire da gennaio 2026.

Obblighi NIS2 per i fornitori di servizi cloud

La direttiva NIS2 classifica i fornitori di servizi di data center e cloud computing come “entità essenziali”, imponendo loro un insieme strutturato di misure di sicurezza e obblighi di notifica. L’approccio deve essere basato sul rischio e coprire diversi ambiti chiave.[Agenda Digitale]

- Analisi dei rischi e sicurezza dei sistemi: Implementare policy per la valutazione continua dei rischi e adottare controlli di sicurezza robusti e monitoraggio proattivo.

- Gestione degli incidenti: Stabilire procedure chiare per il rilevamento, la gestione e la notifica degli incidenti di sicurezza, con obbligo di pre-notifica entro 24 ore e notifica completa entro 72 ore all’autorità competente (ACN).

- Continuità operativa: Disporre di piani di business continuity e disaster recovery testati regolarmente per garantire il rapido ripristino dei servizi in caso di interruzioni.

- Sicurezza della supply chain: Valutare e monitorare i rischi associati ai propri subfornitori, estendendo i requisiti di sicurezza all’intera catena di approvvigionamento.

- Formazione e governance: Garantire una formazione continua del personale e attribuire responsabilità chiare in materia di cybersecurity.

Scarica il white paper sulla scelta del provider- Certificazioni di data center: lo standard Uptime Institute definisce categorie di livelli Tier per i data center; in particolare, il Tier IV è caratterizzato dalla resistenza ai guasti (fault tolerant) e dalla possibilità di effettuare manutenzione contemporanea.

- Data governance e region: la localizzazione fisica dei dati e il perimetro di replica sono determinanti per sovranità e audit. Il network europeo è descritto come articolato in 7 Region (Germania, Italia, Svizzera) con Zone Standard, Premium e DR.

Architetture di riferimento: hosted private, public e ibrido

La scelta architetturale influenza direttamente performance, compliance e tempi di rilascio. Per SAP S/4HANA, la piattaforma è nativamente progettata per l’in-memory computing e gestisce in un’unica copia dati OLTP e OLAP, con tempi di interrogazione molto rapidi.

Caratteristica SAP S/4HANA Public Cloud SAP S/4HANA Private Cloud (Hosted) Infrastruttura Condivisa (multi-tenant), gestita interamente da SAP. Dedicata al singolo cliente, gestita da un provider specializzato o da un hyperscaler. Personalizzazione Limitata. Le configurazioni seguono le best practice standard di SAP. Elevata. Pieno accesso al customizing tradizionale, consentendo un adattamento profondo ai processi aziendali specifici e l’integrazione con sistemi legacy. Aggiornamenti Automatici e obbligatori, con major release a cadenza semestrale/annuale. Pianificati e coordinati con il cliente per minimizzare l’impatto operativo. Costi Modello a sottoscrizione (SaaS) con costi operativi prevedibili. Modello a sottoscrizione per i servizi gestiti, ma può includere licenze perpetue e costi infrastrutturali dedicati. Controllo e Sicurezza Gestiti da SAP secondo standard globali. Il cliente mantiene un controllo granulare sulle policy di sicurezza, sulla governance dei dati e sulla localizzazione fisica dell’infrastruttura. Migrazione da ECC Non supporta una conversione diretta del sistema ECC esistente. Supporta la conversione di sistemi SAP ECC esistenti, preservando dati storici e configurazioni. Confronto tra i modelli Public Cloud e Private Cloud per l’hosting di SAP S/4HANA.Un approccio ibrido consente di consolidare i sistemi core in hosted private e di abilitare capacità elastiche in public (analytics, servizi complementari), mantenendo la governance su region e dati. Per un approfondimento operativo vedi anche il nostro articolo su come passare al cloud ibrido.

Hosting per SAP, Oracle e Microsoft: best practice operative

Dopo aver selezionato il modello architetturale, l’esecuzione conta quanto la progettazione. Le best practice che seguono, applicabili a piattaforme enterprise come SAP, Oracle e Microsoft, mirano a coniugare resilienza, performance e compliance, con particolare attenzione alla infrastruttura cloud sottostante e ai processi di continuità operativa.

Storage, backup immutabile e protezione dei dati

La progettazione dello storage deve riflettere i requisiti applicativi. Con SAP HANA, l’elaborazione in-memory abilita risultati tangibili: la chiusura del bilancio mensile può ridursi a meno di due giorni e quella annuale a quattro giorni, con una riduzione del 75% del volume dei dati e incrementi misurati dell’efficienza finanziaria e della precisione analitica. L’adozione di backup e DR va configurata in coerenza con la criticità dei dati e con i vincoli normativi.

- Piano di protezione: definire politiche di backup e retention su più livelli e testare periodicamente il ripristino; in contesti regolamentati è opportuno considerare meccanismi di backup immutabile e segregazione logica dei dati.

- Allineamento ai processi: mappare i flussi di accounting e controllo di gestione su repository unificati per eliminare ridondanze, migliorare la qualità dei dati e semplificare audit e reporting.

Per scenari di continuità geografica e ripartenza controllata, vedi anche il nostro approfondimento su DRaaS e approccio alla business continuity e la nostra guida alla cloud security e architetture secure-by-design.

Monitoraggio Continuo e Supporto Gestito 24/7

La stabilità dei workload critici dipende da osservabilità end-to-end e capacità di risposta. Il paradigma Secure Cloud di WIIT integra security by design e, nelle Zone Premium, un servizio SOC 24/7 per protezione degli asset e risposta in tempo reale. Per SAP S/4HANA, la modularità della piattaforma consente di estendere funzionalità avanzate mantenendo un modello di controllo unificato.

L’adozione di un ERP cloud su misura, come SAP S/4HANA Private Edition, permette di salvaguardare gli investimenti esistenti e allo stesso tempo beneficiare delle funzionalità più recenti e di una maggiore flessibilità. I vantaggi chiave includono la semplificazione operativa e una disponibilità dei sistemi mission-critical garantita da SLA fino al 99,7%.

– SAP SE

Per una checklist tecnica completa e template di valutazione, vedi anche il nostro white paper: scarica il white paper sulla scelta del provider e l’outsourcing infrastrutturale.

-

Cloud per industria manifatturiera: soluzioni per continuità e performance

Requisiti del settore manifatturiero

Nell’industria manifatturiera, progettare un cloud richiede integrazione tra OT e IT, sicurezza intrinseca e conformità alle normative come il GDPR. È fondamentale garantire bassa latenza e continuità operativa continua. L’obiettivo è supportare workload critici come ERP (SAP) e MES/SCADA, con governance unificata e tracciabilità.

Integrazione OT-IT

L’adozione di SAP S/4HANA modifica l’accesso e il controllo grazie alla tecnologia in-memory e all’interfaccia mobile Fiori. Importante rivedere ruoli e autorizzazioni secondo la Segregation of Duties. Approfondisci nel nostro articolo su SAP S/4 HANA e sicurezza.

La convergenza tra IT e OT è fondamentale nella manifattura digitale, integrando sistemi informativi digitali e fisici per ottimizzare decisioni e reazioni ai cambiamenti del mercato.[ServiTecno]

I tre pilastri per l’integrazione IT/OT:

- Analytics avanzati: Trasformare i dati in informazioni strategiche.

- Cyber Security integrata: Protezione dei collegamenti IT e OT.

- Edge computing performante: Elaborazione dati vicino all’origine.

Richiedi un caso studio personalizzatoPer fabbriche connesse, WIIT applica un approccio SECaaS multilivello supportato da framework interoperabili. Il Wiit Security Index guida priorità e investimenti.[Wiit]

Latenza e connettività

Applicazioni MES e SCADA sono sensibili alla latenza. L’integrazione di edge computing e region cloud riduce risposta e stabilizza connettività multi-carrier. Scopri la nostra guida alla classificazione Tier.

Soluzioni proposte

WIIT utilizza il paradigma Secure Cloud e un’architettura hybrid/multicloud per segmentare workload. Distribuita in 7 region europee, garantisce sicurezza e compliance ai livelli massimi. Approfondisci su Secure Cloud.

Hosting SAP e sistemi MES

L’hosting ERP per l’industria richiede SLA elevati e conformità GDPR. La migrazione a S/4HANA rappresenta una leva strategica. Scopri come pianificare la migrazione a S/4HANA.

La migrazione a SAP S/4HANA offre vantaggi come:

- Analisi in tempo reale: Accesso immediato a dati operativi.

- Performance del database: Riduzione tempi query e transazioni.

- Migliore integrazione: Sincronizzazione con soluzioni SAP.

- Interfaccia user-friendly: Dashboards personalizzati fissano l’utilizzo.[Innowise]

Orchestrazione multicloud per produzione

L’orchestrazione multicloud gestisce workload basato su policy di latenza, dati e costi. WIIT offre governance unificata e supporto 24/7.

Benefici e metriche di successo

Valutare efficacia delle soluzioni cloud: downtime evitato, RTO/RPO e KPI OT-IT. Le metriche confrontano baseline pre-migrazione con standard attesi.

Riduzione downtime

I data center Tier IV offrono uptime annuale teorico del 99,995%. Per esempi e KPI, consulta il nostro case study dettagliato.

Costo del Downtime nel Manifatturiero Dettagli Costo Orario Medio in Italia 101.800 dollari (oltre 90.000 euro) all’ora.[Digital World Italia] Costo Annuo per Azienda 15,8 milioni di euro in media.[Digital World Italia] Costi Nascosti Produzione persa e perdita di fiducia clienti.[ZerounoWeb] Percezione del Rischio 49% delle aziende ritiene intollerabile oltre 60 minuti di indisponibilità.[Digital World Italia] Impatto economico dei fermi operativi nel settore industriale italiano.Miglioramento perfomance

S/4HANA abilita processi real-time e velocizza operazioni grazie a tecnologie in-memory. Richiedi una consulenza personalizzata per valutare la tua roadmap.

Richiedi un caso studio personalizzatoOggi SAP S/4HANA ci supporta nell’accelerare l’elaborazione dei dati, migliorando decision-making e ottimizzando la supply chain.

Franco Goglio, Presidente e Amministratore Delegato di Goglio S.p. A.[ZerounoWeb]

Nota compliance: In ambito GDPR, le sanzioni arrivano fino al 4% del fatturato. L’approccio hybrid cloud ottimizza compliance e flessibilità. Approfondisci su cloud ibrido e compliance.

-

Cloud ibrido: governance e sicurezza per aziende

Modello cloud ibrido: integrazione tra private, public e on‑prem

Il cloud ibrido consente di distribuire e orchestrare workload e dati tra ambienti on‑prem, private cloud e public cloud, garantendo interoperabilità, sicurezza e policy coerenti. Per trasformare la coesistenza in un vero modello operativo servono cloud governance unificata, policy as code, monitoraggio centralizzato e un disegno di sicurezza end‑to‑end allineato a standard come NIST CSF 2.0.

Il mercato cloud in Italia: uno scenario in forte crescita

Il mercato cloud italiano è in piena espansione. Secondo i dati dell’Osservatorio Cloud Transformation del Politecnico di Milano, il settore ha raggiunto un valore di 6,8 miliardi di euro nel 2024, con un incremento del 24% rispetto all’anno precedente. A trainare questa crescita è soprattutto il segmento Public & Hybrid Cloud, che ha registrato una spesa di 4,8 miliardi di euro (+30%).[Osservatori.net] Le previsioni indicano un’ulteriore accelerazione, con stime che portano il valore del mercato a 12,45 miliardi di dollari nel 2025 e fino a 31,75 miliardi entro il 2030.[Mordor Intelligence]

Richiedi un assessment di maturità multicloud con un solution architect WIITCos’è il cloud ibrido: definizione e caratteristiche principali

- Definizione operativa: ambiente IT in cui workload e dati sono distribuiti tra data center aziendali, hosted private cloud e hyperscaler, con orchestrazione e connettività che assicurano policy e controlli omogenei.

- Caratteristiche chiave:

- Interoperabilità e portabilità controllata dei workload;

- CMP (Cloud Management Platform) per governance centralizzata;

- Policy as code integrate nelle pipeline per compliance automatizzata;

- Monitoring e logging unificati (SIEM/EDR/NDR) per visibilità e risposta;

- Allineamento a framework come NIST CSF 2.0 che pone la funzione GOVERN al centro della gestione del rischio.

Il framework NIST CSF 2.0 e la funzione “Govern”Una delle novità più significative del NIST Cybersecurity Framework 2.0 è l’introduzione della funzione GOVERN (GV). Questa funzione si pone al centro del framework per sottolineare l’importanza strategica della governance nella gestione del rischio cyber. Non si tratta solo di un’aggiunta, ma di un cambio di prospettiva: la governance diventa il motore che guida l’implementazione di tutte le altre funzioni, assicurando che la cybersecurity sia integrata nella strategia di rischio aziendale (ERM) complessiva.[Cybersecurity360]

- Le 6 funzioni del NIST CSF 2.0

- Govern (GV): Stabilisce la strategia, le policy e le responsabilità per la gestione del rischio cyber.

- Identify (ID): Sviluppa la comprensione del contesto per gestire i rischi per sistemi, asset, dati e capacità.

- Protect (PR): Implementa le misure di sicurezza per proteggere i servizi critici.

- Detect (DE): Definisce le attività per identificare tempestivamente gli incidenti di sicurezza.

- Respond (RS): Contiene l’impatto di un potenziale incidente di cybersecurity.

- Recover (RC): Sviluppa piani di resilienza per ripristinare le capacità e i servizi compromessi.

L’approccio del CSF 2.0, non prescrittivo, offre una guida flessibile che le organizzazioni possono adattare al proprio contesto, ai requisiti normativi e alla propensione al rischio.[Agenda Digitale]

- Ambiti regolatori: supporto a GDPR e alla Direttiva NIS2 (recepita in Italia con D.lgs. 138/2024), con attenzione a data residency, supply‑chain e requisiti di notifica.

Richiedi un assessment di maturità multicloud con un solution architect WIITVantaggi dell’integrazione tra private cloud, public cloud e on‑prem

- Flessibilità e resilienza: bilanciamento dinamico dei carichi e migrazione dei workload in base a performance e rischio;

- Compliance e controllo dei dati: segmentazione e localizzazione in ambienti certificati (inclusi data center ad alta resilienza) per settori regolamentati;

- Ottimizzazione economica: pratiche FinOps per ridurre sprechi e governare il budget tra on‑prem e hyperscaler;

- Sicurezza coerente: modelli Zero Trust e policy as code per applicare le stesse regole di accesso e protezione su tutti i domini del hybrid cloud.

Vantaggio Public Cloud Private Cloud Hybrid Cloud Flessibilità e Scalabilità Elevatissima, on-demand Limitata dalle risorse interne Massima, combina il meglio dei due mondi (cloud bursting) Controllo e Sicurezza Modello di responsabilità condivisa Massimo, controllo completo su infrastruttura e dati Granulare, permette di isolare dati sensibili in ambiente privato Costi Modello Pay-per-use (OPEX), rischio di sprechi Alti costi iniziali (CAPEX), TCO prevedibile Ottimizzato, tramite FinOps per allocare i carichi sull’ambiente più efficiente Compliance Può essere complesso per normative stringenti (data residency) Ideale per settori altamente regolamentati Facilitata, consente di mantenere i dati regolamentati on-prem o in cloud privato Confronto tra i modelli cloud in base ai principali vantaggi strategici.

Soluzioni WIIT per il cloud ibrido: governance e sicurezza

WIIT Group abilita modelli di governance cloud e sicurezza per ambienti multicloud e hybrid cloud, combinando infrastrutture ad alta resilienza e servizi gestiti. Le fonti WIIT indicano 19 data center tra Italia e Germania per i workload mission‑critical e, nell’ambito Secure Cloud, una rete europea di oltre 20 data center raggruppati in 7 Region (Germania, Italia, Svizzera), con Zone Standard, Premium e DR per adeguare sicurezza e continuità a requisiti differenti.

“All’interno delle grandi organizzazioni italiane l’87% delle soluzioni con funzionalità di AI sfrutta modelli di servizio in Cloud. La nuvola si conferma dunque un pilastro imprescindibile per il percorso di digitalizzazione delle imprese del nostro Paese e consentirà di rispondere all’enorme domanda di servizi connessi all’intelligenza artificiale.”

Alessandro Piva, direttore dell’Osservatorio Cloud Transformation[Osservatori.net]Piattaforma di governance cloud ibrida: caratteristiche e componenti chiave (CMP, policy as code, FinOps)

- Orchestrazione e landing zone: gestione end‑to‑end di landing zone sui principali hyperscaler con connettività dedicata e integrazione con i data center WIIT, per performance e controllo dei dati.

- CMP unificata: Cloud Management Platform per provisioning, tagging coerente, policy enforcement e gestione identità/ruoli su on‑prem, private e public cloud.

- Policy as code: regole di sicurezza e conformità codificate nelle pipeline CI/CD per prevenire misconfiguration e garantire compliance‑by‑design.

- FinOps integrato: visibilità cost‑to‑service, showback/chargeback e ottimizzazione dei consumi su più cloud.

Sicurezza integrata e monitoraggio continuo: zero trust, compliance e data center certificati

- Zero Trust: verifica continua dell’identità (MFA, least privilege, micro‑segmentazione) su tutti i domini dell’architettura ibrida.

- Monitoring & detection 24/7: integrazione SIEM con log aggregation, threat intel e capacità EDR/NDR per individuare anomalie e incidenti.

- Secure Cloud di WIIT: security‑by‑design con Zone Standard, Premium e DR, su una rete europea Multi‑Tier IV per business continuity e disaster recovery.

Le sfide della direttiva NIS2 per le aziende italiane

L’adeguamento alla direttiva NIS2 presenta sfide significative per le imprese italiane. Tra le principali criticità emergono:

- Aumento dei costi e del carico amministrativo: Le aziende prevedono un incremento delle spese per la cybersecurity fino al 22% per conformarsi alla normativa. Questo include investimenti in nuove tecnologie, procedure, formazione e audit.[Wallix]

- Complessità burocratica: Esiste il rischio che l’adeguamento si trasformi in un mero esercizio di compliance formale, con la compilazione di checklist senza una reale integrazione dei controlli di sicurezza nei processi aziendali.[Agenda Digitale]

- Carenza di competenze: Fino all’89% delle organizzazioni prevede di dover assumere nuovo personale specializzato, in un mercato già caratterizzato da una forte carenza di esperti di sicurezza informatica.

- Sovrapposizione normativa: Le aziende soggette a NIS2 devono spesso conformarsi anche ad altre normative (es. DORA, GDPR), rischiando una duplicazione di adempimenti e un aumento della complessità gestionale.

- NIS2: obblighi e tempistiche operative (D.lgs. 138/2024, Italia):

- Registrazioni/aggiornamenti su piattaforma ACN tra 1 gennaio e 28 febbraio di ogni anno; punto di contatto attivo dal 1° dicembre;

- Dal 1° gennaio 2026 obbligo di notifica degli incidenti; entro 1° ottobre 2026 pubblicazione dell’elenco dei soggetti essenziali e importanti;

- Entro 15 aprile accesso ai dati di classificazione e aggiornamento informazioni (IP pubblici, domini, Stati membri di distribuzione, responsabili sicurezza);

- Stima di 280mila euro come costo medio di adeguamento per azienda (indicazione di ordine di grandezza nelle fonti WIIT).

- Metodologie e standard: adozione del NIST CSF 2.0 e dell’ISO/IEC 27001:2022; buone pratiche CSA (Cloud Security Alliance) per controlli e attestazioni.

Per esigenze enterprise e settori regolamentati, WIIT combina landing zone orchestrate, CMP con policy as code, Zero Trust e servizi gestiti 24/7, abilitando una cloud governance misurabile e una security end‑to‑end orientata alla resilienza.

-

Cloud ibrido: governance e sicurezza per aziende

Modello cloud ibrido: integrazione tra private, public e on-prem

Il cloud ibrido (hybrid cloud) combina infrastrutture private, public e on-premise mantenendole distinte ma interoperabili, con l’obiettivo di orchestrare carichi di lavoro critici, preservare la compliance e ottimizzare costi e performance. La definizione di riferimento del NIST inquadra l’hybrid cloud come composizione di più cloud legati da tecnologie che abilitano la portabilità di dati e applicazioni; essenziali sono caratteristiche come on-demand self-service, rapid elasticity e measured service. In contesti industriali esposti a volatilità della domanda, dalla moda al manifatturiero, l’hybrid cloud permette di allineare la capacità IT ai picchi operativi senza perdere controllo su dati sensibili.

Il mercato cloud in Italia: uno scenario in forte crescita

Il mercato cloud italiano è in piena espansione, spinto dalla trasformazione digitale e dall’adozione di tecnologie avanzate come l’intelligenza artificiale. Secondo i dati dell’Osservatorio Cloud Transformation del Politecnico di Milano, il mercato ha raggiunto un valore di 6,8 miliardi di euro nel 2024, con una crescita del 24% rispetto all’anno precedente. La componente Public & Hybrid Cloud è quella che registra la dinamica più significativa, con una spesa di oltre 4,8 miliardi di euro (+30%). Le previsioni di Mordor Intelligence stimano che il mercato del cloud computing in Italia raggiungerà i 12,45 miliardi di dollari nel 2025, per poi arrivare a 31,75 miliardi entro il 2030.

Definizione, componenti e ambiti d’uso

Richiedi un assessment di maturità multicloud con un solution architect WIITUn ambiente di cloud governance efficace nei modelli ibridi si struttura su:

- Data center proprietari o in colocation per i carichi regolati e la data residency, integrati con region public cloud per l’elasticità.

- Connettività dedicata e sicura fra domini (VPN, interconnessioni private) per ridurre latenza ed esposizione.

- Controlli di sicurezza multilivello: Identity & Access Management, segmentazione, endpoint security, cifratura e monitoraggio.

- Piattaforme applicative mission-critical (es. ambienti SAP HANA e suite ERP), con processi di business continuity e disaster recovery.

Vantaggio chiave del cloud ibrido Descrizione Impatto aziendale Agilità e scalabilità Capacità di aumentare o diminuire rapidamente le risorse IT (cloud bursting) in risposta a picchi di domanda, combinando la stabilità del privato con la flessibilità del pubblico. Migliore risposta alle fluttuazioni del mercato, ottimizzazione delle performance durante i picchi di carico (es. e-commerce durante i saldi) e accelerazione dei cicli di sviluppo. Ottimizzazione dei costi Utilizzo di modelli pay-per-use del cloud pubblico per carichi di lavoro variabili, riducendo la necessità di investimenti on-premise (CAPEX) sovradimensionati. Riduzione dei costi operativi (OPEX), migliore allocazione del budget IT e massimizzazione del ritorno sull’investimento infrastrutturale. Controllo e sicurezza Mantenimento dei dati sensibili e dei carichi di lavoro critici all’interno del cloud privato o on-premise, sfruttando il cloud pubblico per applicazioni meno critiche. Garanzia di sovranità del dato, conformità a normative stringenti (es. GDPR) e protezione rafforzata degli asset aziendali strategici. Business continuity e disaster recovery Possibilità di replicare dati e applicazioni tra ambienti privati e pubblici, garantendo ridondanza e piani di ripristino rapidi in caso di disservizi. Aumento della resilienza operativa, riduzione dei tempi di inattività (RTO/RPO) e garanzia di continuità del servizio anche in scenari critici. Tabella riassuntiva dei principali vantaggi strategici del modello cloud ibrido.Richiedi un assessment di maturità multicloud con un solution architect WIITIn settori che richiedono rapidità e personalizzazione, come il fashion, le priorità tecnologiche includono e-commerce, monitoraggio real-time delle vendite, cybersecurity rafforzata ed outsourcing dei servizi IT a partner specializzati, con il cloud alla base della trasformazione digitale. Nel 2020 il giro d’affari del fashion in Italia ha segnato una contrazione superiore al 20% (dati Mediobanca), evidenziando la necessità di modelli pay-per-use e di una governance cloud capace di sostenere la ripresa tramite scalabilità e controllo dei rischi.

Solo un moderno ambiente cloud ibrido, con le sue caratteristiche di apertura, flessibilità e indipendenza, può fungere da vero propulsore dell’innovazione, garantendo la massima preparazione per il futuro.

Rodolfo Falcone, Country Manager Red Hat

Integrazione, sicurezza e compliance: i requisiti minimi

La governance cloud in ambienti ibridi deve affrontare tre aspetti chiave:

- Integrazione e portabilità: standard di interoperabilità che consentano migrazioni e cloud bursting senza disservizi.

- Protezione end-to-end: approcci risk-driven per IAM, segmentazione di rete, vulnerability management, endpoint security, messaging security e tecniche di data masking per rendere il dato illeggibile anche in caso di violazione.

- Compliance: aderenza al GDPR e ad audit strutturati secondo linee guida autorevoli come l’ENISA Cloud Security Guide for SMEs.

Le sfide di sicurezza negli ambienti ibridi

La gestione della sicurezza in un modello ibrido introduce complessità specifiche. Secondo gli esperti di settore, le principali aree di rischio includono:

- Errate configurazioni: l’esposizione involontaria di interfacce e infrastrutture su internet a causa di errori di configurazione rappresenta una delle principali porte d’accesso per gli attaccanti.

- Scarsa visibilità: la natura frammentata degli ambienti multi-cloud rende difficile ottenere una visione centralizzata e unificata della postura di sicurezza, ostacolando il monitoraggio e la risposta agli incidenti.

- Violazione di account: la compromissione delle credenziali, specialmente quelle con privilegi amministrativi, rimane un vettore di attacco critico, spesso facilitato da attacchi di phishing o dalla mancanza di autenticazione multi-fattore.

- Vulnerabilità software: come ogni sistema, anche le piattaforme cloud possono presentare vulnerabilità che, se non gestite tempestivamente con patch e aggiornamenti, possono essere sfruttate per compromettere l’ambiente.

Un approccio Zero Trust e una chiara definizione del modello di responsabilità condivisa (shared responsibility model) sono fondamentali per mitigare questi rischi.

Il percorso di cloud governance impatta direttamente la gestione dei grandi ERP. La migrazione a SAP S/4HANA, con deadline fissata al 31 dicembre 2027 per il phase-out del sistema tradizionale, richiede pianificazione graduale, proof of concept e pulizia dei dati per ridurre i tempi di fermo.

Soluzioni WIIT per il cloud ibrido: governance e sicurezza

WIIT Group opera con un paradigma Secure Cloud pensato per workload critici, integrando Hosted Private e Hybrid Cloud con elevata resilienza e security by design. La piattaforma si appoggia a un network europeo di oltre 20 data center raggruppati in 7 Region (Germania, Italia, Svizzera) e a Zone attivabili in base ai requisiti: Standard, Premium e DR. Tre Region sono abilitate con Premium Zone e due data center sono certificati Tier IV dall’Uptime Institute; l’architettura Multi-Tier IV abilita schemi di business continuity conformi a requisiti stringenti.

Secure Cloud, region e zone: resilienza, SOC 24/7 e DR

Le Zone del Secure Cloud abilitano livelli di servizio differenziati:

- Standard: security by design con vulnerability management, segmentazione delle reti, high availability e scalabilità piena.

- Premium: copertura proattiva dei macro-processi di cybersecurity e SOC 24/7 per rilevazione e risposta alle minacce in tempo reale.

- DR: servizi di backup e disaster recovery flessibili, configurati in base agli obiettivi RTO/RPO e alla distribuzione geografica delle Region.

Questa impostazione supporta la cloud governance con presidi tecnici e organizzativi misurabili: disponibilità garantita dall’infrastruttura Tier IV, monitoraggio continuo e opzioni di geo-ridondanza per applicazioni ERP, piattaforme finanziarie e pipeline produttive.

Governance e protezione dei workload SAP e degli ecosistemi industry

Per proteggere piattaforme SAP e applicazioni core in ambienti ibridi, WIIT adotta un approccio risk-driven che coniuga IAM, endpoint protection, messaging security e data masking, in linea con le best practice descritte in “Difendere i sistemi SAP da data breach: quali strumenti”. L’adozione del modello ibrido riduce la superficie d’attacco mantenendo i dati sensibili in domini controllati e sfruttando l’elasticità del public cloud per i picchi di carico.

In vista della scadenza del 31/12/2027 per l’evoluzione a S/4HANA, WIIT suggerisce percorsi graduali con proof of concept e data cleaning per contenere i fermi e accelerare il ritorno sull’investimento; vedi anche il nostro articolo su come avviare la migrazione a SAP HANA. Per impostare governance cloud e change management a 360°, consulta le risorse offerte da WIIT.

-

Server in cloud per SAP, Oracle e Microsoft critici

Server in cloud per applicazioni enterprise: requisiti e SLA

La selezione di soluzioni cloud server per carichi SAP, database e piattaforme applicative esige garanzie tecniche e contrattuali ben definite. Il contesto è impegnativo: in Italia gli attacchi informatici gravi registrano un incremento del +65% (fonte Clusit) e un fermo operativo, o downtime, può comportare costi fino a 9.000 dollari al minuto (Forbes). Contestualmente, nel settore finanziario, l’89% delle imprese impiega il cloud per la Data Analytics e l’85% dei workload essenziali è ancora in attesa di migrazione, con una chiara tendenza verso modelli cloud enterprise ibridi e multicloud.

Il panorama odierno rivela una decisa accelerazione del mercato cloud in Italia, che nel 2024 ha toccato i 6,8 miliardi di euro, segnando un aumento del +24% rispetto all’anno precedente. Questo slancio è alimentato in particolare dall’impiego di soluzioni basate sull’Intelligenza Artificiale, con l’87% di esse che sfrutta modelli di servizio in cloud.[Osservatorio Cloud Transformation] Parallelamente, la valutazione dei costi legati alle interruzioni operative si è fatta più accurata: stime settoriali indicano che un’ora di inattività può costare a una media impresa tra i 10.000 e i 50.000 euro, mentre per le grandi aziende il costo medio orario supera i 90.000 euro.[Syneto]

Parla con un esperto WIIT: demo tecnica, assessment TCO e proposta SLARequisiti di sicurezza e compliance normativa

La direttiva NIS2 (Direttiva (UE) 2022/2555) eleva lo standard della cyber resilienza in 18 settori critici: impone l’adozione di strategie nazionali, rafforza la cooperazione (tramite le reti CSIRT ed EU‑CyCLONe) e introduce obblighi di gestione del rischio e di segnalazione per i soggetti considerati essenziali e importanti. Sono previste tempistiche operative stringenti: un preallarme entro 24 ore, una notifica entro 72 ore e una relazione finale entro un mese dall’incidente significativo. Per dettagli ufficiali si rimanda alla pagina della Commissione europea su NIS2 e al testo EUR‑Lex.

L’impatto della NIS2 in Italia

Con il recepimento della direttiva NIS2, atteso entro ottobre 2024, si stima che un numero compreso tra le 14.000 e le 16.000 aziende italiane sarà direttamente interessato dai nuovi obblighi.[ServiTecno] La normativa non si applica unicamente a grandi imprese, ma anche a quelle di medie dimensioni operanti nei settori identificati come strategici. L’obiettivo è istituire un quadro di sicurezza uniforme a livello europeo, imponendo un approccio basato sul rischio che comprenda l’intera filiera di approvvigionamento.

Settori ad Alta Criticità (Allegato I) Altri Settori Critici (Allegato II) Energia Servizi postali e di corriere Trasporti Gestione dei rifiuti Bancario Fabbricazione, produzione e distribuzione di sostanze chimiche Infrastrutture dei mercati finanziari Produzione, trasformazione e distribuzione di alimenti Sanità Fabbricazione di dispositivi medici e medico-diagnostici Acque potabili e reflue Fabbricazione di prodotti di elettronica, ottica e apparecchiature elettriche Infrastrutture digitali Fabbricazione di macchinari e altri mezzi di trasporto Gestione dei servizi ICT B2B Fornitori di servizi digitali (social network, motori di ricerca) Pubblica amministrazione Organizzazioni di ricerca Spazio Tabella: Suddivisione dei settori impattati dalla direttiva NIS2, come da Allegati I e II della normativa.[Cybersecurity360]La protezione dei dati e la continuità operativa impongono un approccio di security by design conforme agli ISMS ISO/IEC 27001 e una progettazione di data center quantificabile. In questo scenario, gli standard Tier dell’Uptime Institute costituiscono un riferimento globalmente riconosciuto: il Tier IV garantisce la tolleranza ai guasti (un singolo malfunzionamento non pregiudica l’operatività), il Tier III è invece configurato per la manutenibilità concorrente. Per maggiori dettagli, consultare la pagina dell’Uptime Institute dedicata alle certificazioni Tier.

SLA e continuità operativa per ambienti mission‑critical

Per carichi ERP e database, le imprese ricercano SLA applicativi che comprendano disponibilità, tempi di intervento, RTO/RPO e procedure di escalation strutturate, con monitoraggio H24 e processi di gestione degli incidenti allineati alla direttiva NIS2. La continuità è assicurata da architetture ridondanti, segmentazione di rete e politiche di recovery accuratamente testate. Le Zone di servizio del Secure Cloud di WIIT — Standard, Premium e DR — mettono a disposizione livelli di resilienza progressivamente maggiori: dalla security by design e alta disponibilità, fino a servizi evoluti con SOC 24/7 e disaster recovery orchestrato. Per approfondimenti, si veda anche il nostro articolo su Secure Cloud, porta sicurezza e compliance ai massimi livelli.

- Recovery Time Objective (RTO)

- Indica il tempo massimo definito entro il quale un’applicazione, un sistema o un processo aziendale deve essere ripristinato dopo un’interruzione per evitare conseguenze inaccettabili associate a una perdita di continuità.

- Recovery Point Objective (RPO)

- Definisce la quantità massima di dati che un’organizzazione è disposta a perdere in caso di incidente. Misura, in termini di tempo, l’anzianità massima dei file che devono essere recuperati dal backup per ripristinare la normale operatività.

Soluzioni WIIT: hosting gestito per SAP, Oracle e Microsoft

WIIT Group fornisce cloud hosting di alto livello per workload critici, combinando performance, resilienza e conformità. La piattaforma Secure Cloud si basa su una rete europea di oltre 20 data center di proprietà raggruppati in 7 Region (4 in Germania, 1 in Svizzera, 2 in Italia) e su tre Zone di servizio: Standard, Premium e DR. Tre Region dispongono di Premium Zone e in due sedi sono operativi data center certificati Tier IV dall’Uptime Institute, che costituiscono la base per servizi ad alta affidabilità e continuità del business. Si vedano anche i nostri articoli su Secure Cloud: performance, resilienza e sicurezza e sulla guida ai Tier data center.

Hosted Private Cloud ottimizzato per workload mission‑critical

Per ambienti SAP, Oracle e Microsoft, l’Hosted Private Cloud di WIIT unisce infrastrutture ridondate, security by design e gestione operativa 24/7. Le ottimizzazioni per SAP HANA supportano scenari di real‑time intelligence, Big Data e la riduzione dei tempi di elaborazione (ad esempio, le chiusure mensili possono essere completate in pochi giorni anziché in oltre una settimana), richiedendo piattaforme a bassa latenza e I/O elevato. Per approfondire, si veda anche il nostro articolo su SAP HANA: scenari applicativi.

La necessità di infrastrutture performanti si traduce in un incremento della spesa per i servizi IaaS (Infrastructure as a Service), che in Italia ha raggiunto i 2,1 miliardi di euro nel 2024, con un aumento del +42%. Per la prima volta, questo segmento supera la spesa per il software (SaaS), a riprova di come le imprese stiano scegliendo il cloud come fondamento per sperimentare e sviluppare le proprie applicazioni più innovative.[Osservatorio Cloud Transformation]

Per gli ecosistemi Microsoft, l’integrazione di Active Directory, SQL Server e Windows Server permette l’implementazione di server Windows cloud regolati da policy di accesso e logging, con finestre di manutenzione programmate e concordate. Per i database enterprise (inclusi quelli Oracle), l’architettura predilige l’isolamento delle reti, la crittografia dei dati in‑transito e a riposo e pratiche di capacity management coerenti con gli obiettivi applicativi.

Migrazione, business continuity e conformità

Nei settori regolamentati, come quello finanziario — dove l’impulso all’innovazione, l’omnicanalità e l’AI/ML convivono con rigidi requisiti di controllo — l’adozione del cloud ha seguito percorsi ibridi e graduali. Le soluzioni WIIT supportano migrazioni assistite con assessment, test di integrazione e cutover controllati, e abilitano business continuity e disaster recovery tra Region europee, sfruttando il network multi‑Tier IV per minimizzare i rischi di interruzione senza sacrificare l’agilità. Per un’analisi più approfondita del contesto, si consulti il nostro articolo su cloud adoption nel finance.

Le esperienze acquisite dalle aziende italiane hanno portato a una crescente consapevolezza e maturità nell’adozione del cloud, sia per lo sviluppo di nuovi servizi digitali che per la migrazione degli applicativi legacy

Stefano Mainetti, Responsabile Scientifico dell’Osservatorio Cloud Transformation

La conformità è intrinseca: le Zone Premium attivano controlli proattivi (inclusi SOC 24/7) e l’allineamento a NIS2 per i processi di monitoring, escalation e notifica, mentre la base infrastrutturale si conforma a certificazioni Tier riconosciute. Per un raffronto dei livelli Tier e delle implicazioni progettuali, si consultino anche i nostri articoli sulla classificazione Tier I‑IV e sulla pagina dell’Uptime Institute — Certificazione Tier.

[Osservatorio Cloud Transformation] Osservatorio Cloud Transformation del Politecnico di Milano, Ottobre 2024.

[ServiTecno] Stime sull’impatto della direttiva NIS2 in Italia, Luglio 2024.

[Cybersecurity360] Analisi della direttiva NIS2 e dei settori coinvolti, Agosto 2023.

[Syneto] Il costo dell’interruzione: quanto può perdere la tua attività se la tua infrastruttura IT si ferma?, Giugno 2024.

-

Cloud ibrido: governance e sicurezza per aziende

Modello cloud ibrido: integrazione tra private, public e on-prem

La convergenza di private cloud, public cloud e sistemi on-premises in un unico hybrid cloud richiede una cloud governance capace di orchestrare risorse, policy e metriche di servizio in modo coerente. La spinta regolatoria (NIS2) e la gestione di workload critici rendono essenziale un modello operativo che bilanci resilienza, compliance e controllo dei costi, con evidenze oggettive e processi verificabili.

Contesto di mercato in Italia

Il mercato cloud italiano è in forte espansione, spinto in particolare dall’adozione dell’intelligenza artificiale. Secondo i dati dell’Osservatorio Cloud Transformation del Politecnico di Milano, il mercato ha raggiunto un valore di 6,8 miliardi di euro nel 2024, con una crescita del +24% rispetto all’anno precedente. La componente Public & Hybrid Cloud è quella con la crescita più significativa, registrando una spesa di 4,8 miliardi di euro (+30%), a dimostrazione della centralità di questo modello per la digitalizzazione delle imprese italiane.[Osservatori.net]

Richiedi un assessment di maturità multicloud con un solution architect WIITDefinizione e caratteristiche del cloud ibrido

Secondo il riferimento NIST (SP 800-145), il cloud ibrido è la composizione di due o più infrastrutture cloud (private, community o public) che restano entità distinte ma integrate da tecnologie standard o proprietarie, abilitando portabilità di dati e applicazioni. Le caratteristiche fondamentali includono on-demand self-service, broad network access, resource pooling, rapid elasticity e measured service, con implicazioni dirette su ruoli, SLA e controlli di sicurezza in ambienti multi-tenant. Per un inquadramento sugli standard, vedi NIST Cloud Computing Standards Roadmap (NIST SP 500-291r2).

- Le 5 caratteristiche essenziali del Cloud Computing (NIST)

- On-demand self-service: Un utente può accedere in modo unilaterale a capacità di calcolo, come tempo server e storage di rete, in base alle necessità e in modo automatico, senza richiedere interazione umana con il fornitore di servizi.

- Broad network access: Le risorse sono disponibili sulla rete e accessibili tramite meccanismi standard che ne promuovono l’uso da parte di piattaforme client eterogenee (es. smartphone, laptop, workstation).

- Resource pooling: Le risorse di calcolo del provider sono messe in comune (pooling) per servire più utenti secondo un modello multi-tenant, con risorse fisiche e virtuali assegnate e riassegnate dinamicamente in base alla domanda. L’utente non ha generalmente controllo o conoscenza della locazione esatta delle risorse.

- Rapid elasticity: Le risorse possono essere rilasciate e allocate in modo elastico e rapido, in alcuni casi automaticamente, per scalare velocemente in base alla domanda. Per l’utente, le capacità disponibili appaiono spesso illimitate e possono essere acquistate in qualsiasi quantità e momento.

- Measured service: I sistemi cloud controllano e ottimizzano l’uso delle risorse in modo automatico, sfruttando capacità di misurazione a un livello di astrazione appropriato per il tipo di servizio (es. storage, processing, banda). L’uso delle risorse può essere monitorato, controllato e rendicontato, fornendo trasparenza sia per il provider sia per l’utente.[NIST]

Richiedi un assessment di maturità multicloud con un solution architect WIITLa normativa NIS2, recepita in Italia con il D.lgs. 4 settembre 2024, n. 138 (G. U. 1 ottobre 2024), amplia l’ambito a 18 settori (11 altamente critici e 7 critici) e rafforza obblighi e poteri di supervisione. L’Agenzia per la Cybersicurezza Nazionale (ACN) continua a ricoprire il ruolo di Autorità nazionale competente per la NIS e funge da unico punto di contatto. Dal 1° dicembre 2024 i soggetti in ambito devono registrarsi sulla piattaforma ACN; sono previsti atti attuativi e specifiche tecniche, tra cui la Determinazione ACN 164179 del 14 aprile 2025 con le “specifiche di base” per gli obblighi di gestione del rischio, sicurezza e notifica incidenti (ACN: La normativa).

Benefici di integrazione tra private, public e on-premises

- Continuità operativa e DR: orchestrazione di scenari di failover e disaster recovery cross-cloud con RTO/RPO ridotti, test automatizzati e repliche selettive in landing zone dedicate.

- Compliance: collocazione di dati e workload in data center nazionali o in area UE per esigenze di sovranità e aderenza a NIS2/GDPR, con controllo della localizzazione per dominio giurisdizionale.

- Ottimizzazione costi: metriche centralizzate e autoscaling applicano pratiche FinOps alla variabilità dei carichi, allineando performance e OPEX.

- Sicurezza: policy as code, segmentazione di rete e modelli zero trust riducono la superficie d’attacco e il rischio di movimento laterale tra ambienti.

- Portabilità: standard come OVF, TOSCA, CDMI, OCCI/CIMI abilitano la portabilità di VM, container e servizi, mitigando il vendor lock-in (riferimenti: NIST SP 500-291).

Nonostante i notevoli vantaggi, l’adozione di un modello ibrido presenta anche delle sfide significative che richiedono un’attenta pianificazione e una governance robusta. La gestione di ambienti eterogenei introduce un livello di complessità che non va sottovalutato.

Principali sfide nella gestione di un ambiente ibrido

- Complessità gestionale: Monitorare e orchestrare servizi distribuiti su piattaforme diverse (on-premise, private e public cloud) richiede strumenti di management avanzati e competenze specifiche per garantire una governance centralizzata ed efficace.[Bizzit.it]

- Sicurezza e conformità: Garantire policy di sicurezza coerenti e il rispetto delle normative (come GDPR e NIS2) in ambienti distribuiti è una sfida cruciale. La trasmissione di dati tra cloud pubblici e privati necessita di crittografia robusta e controlli di accesso granulari.

- Controllo dei costi: Se non gestita correttamente, la spesa in un ambiente ibrido può diventare imprevedibile. È fondamentale implementare pratiche FinOps per monitorare, analizzare e ottimizzare costantemente i costi legati all’utilizzo delle risorse cloud.

- Integrazione e interoperabilità: Assicurare un’integrazione fluida e un’interoperabilità efficace tra i diversi ambienti è essenziale per evitare colli di bottiglia e garantire prestazioni ottimali. Questo richiede un’architettura ben progettata e, spesso, l’uso di piattaforme di orchestrazione come Kubernetes.[Agenda Digitale]

Caratteristica Cloud Ibrido Multi-Cloud Definizione Integrazione di cloud privato (o on-premise) e cloud pubblico, che operano insieme. Utilizzo di più servizi di cloud pubblico da differenti provider (es. AWS, Azure, Google Cloud). Obiettivo primario Bilanciare sicurezza/controllo (privato) e scalabilità/flessibilità (pubblico). Evitare il vendor lock-in e ottimizzare costi e performance scegliendo il servizio migliore per ogni specifico workload. Integrazione Richiede un alto livello di integrazione e orchestrazione tra gli ambienti. Gli ambienti possono rimanere isolati o essere integrati, a seconda della strategia. Sfida principale Complessità dell’integrazione e della gestione della connettività tra i due mondi. Complessità nella gestione di policy, sicurezza e costi su provider eterogenei. Tabella comparativa tra i modelli cloud ibrido e multi-cloud.

Soluzioni WIIT per il cloud ibrido: governance e sicurezza

WIIT abilita una governance cloud end-to-end per ambienti ibridi e multicloud, con CMP centralizzato, policy as code, FinOps e sicurezza zero trust. Il paradigma Secure Cloud fornisce la base per ospitare workload critici, con livelli di resilienza e compliance elevati già nei servizi di portafoglio. Per approfondire, vedi anche il nostro articolo su soluzioni per Delivery Platform e governance e su monitoraggio SIEM.

L’evoluzione del mercato mostra un passaggio strategico da un approccio “Cloud-First”, dove la migrazione al cloud era l’obiettivo primario, a una strategia “Cloud-Smart”. Quest’ultima si concentra sull’ottimizzare il posizionamento di ogni workload nell’ambiente più adatto — pubblico, privato o on-premise — in base a requisiti di performance, sicurezza, compliance e costi. Una governance efficace è il pilastro di questo approccio intelligente e sostenibile.[Bizzit.it]

Piattaforma di governance ibrida WIIT – CMP, policy as code, FinOps e zero trust