Il tuo carrello è attualmente vuoto!

Multicloud innovativo: come ottimizzare performance e resilienza

Definizione e benefici del multicloud

Per multicloud si intende l’utilizzo coordinato di servizi cloud di due o più provider, pubblici o privati, per eseguire workload, dati, traffico e workflow. Nelle implementazioni efficaci, questa architettura aumenta la resilienza, riduce la dipendenza da un singolo fornitore e consente di sfruttare i servizi “best fit” disponibili tra provider diversi. Nel 2024, secondo il “State of the Cloud Report” citato in fonti enciclopediche, l’adozione continua a crescere, con casi d’uso che includono analytics su cloud distinti e disaster recovery cross-cloud.

Evitare vendor lock-in

Una strategia multicloud ben progettata permette di negoziare condizioni migliori con i fornitori e di spostare workload verso servizi più adatti a costi, capacità e requisiti di compliance. L’uso di più provider aiuta anche a soddisfare esigenze di data locality e politiche di territorialità del dato, riducendo i rischi connessi a dipendenze tecnologiche rigide.

- Astrazione e containerizzazione delle applicazioni (Kubernetes, container registries).

- Standard aperti per storage e networking; integrazione tramite API e iPaaS.

- Contratti modulari con SLA misurabili e piani di exit chiari.

- Uso di orchestratori e strumenti di governance centralizzati per policy e sicurezza.

Scalabilità e resilienza

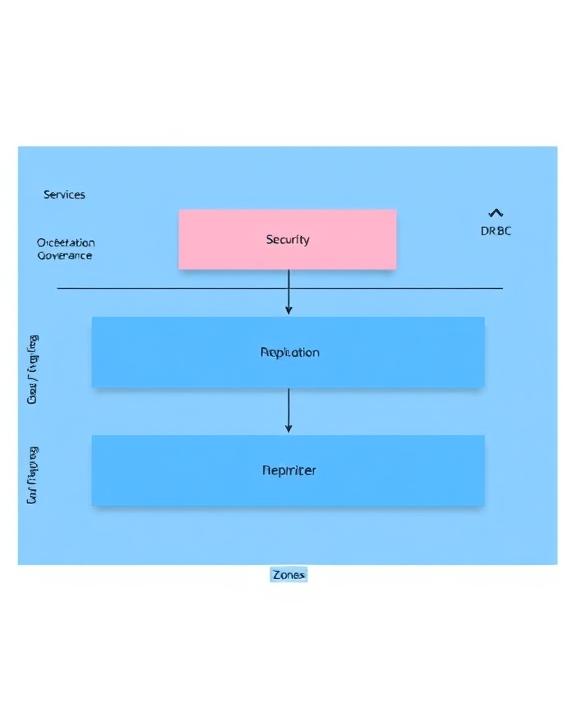

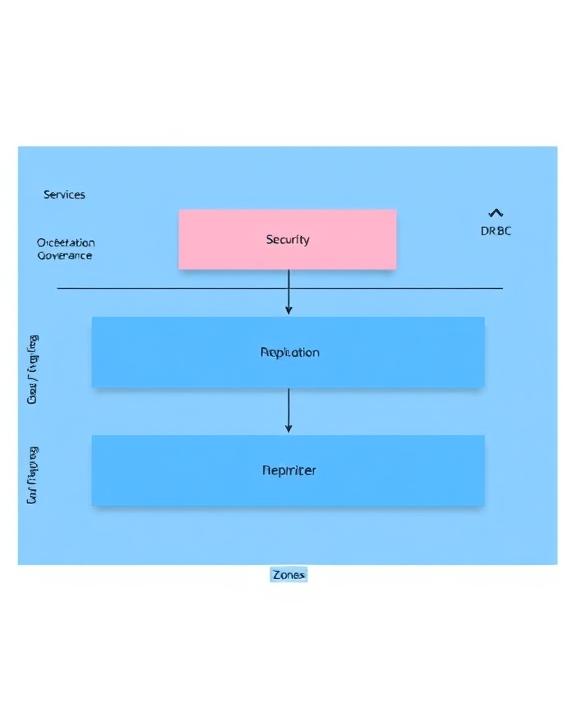

Il multicloud innovativo abilita scalabilità elastica e tolleranza ai guasti: workload e dati possono essere distribuiti su più region e piattaforme per minimizzare la latenza e garantire business continuity. Nel contesto WIIT, il paradigma Secure Cloud offre una base di resilienza by design: più di 20 data center proprietari raggruppati in 7 Region (Germania, Italia, Svizzera), con Zone Standard, Premium e DR. Le Premium Zone, disponibili nelle Region con data center certificati Tier IV, estendono la protezione con SOC 24/7 e servizi avanzati; le Zone DR attivano backup e disaster recovery flessibili.

“Il Secure Cloud di WIIT si basa su un network europeo di più di 20 data center proprietari raggruppati in 7 Region sulla base di criteri geografici, in grado di garantire i massimi livelli di compliance e di territorialità del dato.” [WIIT Magazine]

| Elemento | Impatto operativo | Riferimento |

|---|---|---|

| Distribuzione geografica (7 Region, >20 DC) | Riduce rischi di conformità e permette data locality per regolamentazioni europee | [WIIT Magazine] |

| Zone Premium (Data center Tier IV) | Massima resilienza fisica, servizi SOC e SLA avanzati per workload critici | [WIIT] |

| Zone DR | Backup e DR configurabili per RTO/RPO definiti | [WIIT Magazine] |

Modelli di implementazione

Le architetture più diffuse combinano cloud pubblico e hosted private cloud, orchestrando servizi e workload in base a criticità, compliance e performance. La gestione ambienti ibridi richiede governance coerente di sicurezza, identità e rete, oltre a processi e strumenti in grado di assicurare interoperabilità piattaforme e controllo end-to-end dello stack applicativo.

- Multicloud

- Uso coordinato di più provider cloud per distribuire workload, ottimizzare costi, ridurre rischi di outage e rispettare vincoli normativi.

- FinOps

- Prassi operative e organizzative per ottimizzare la spesa cloud, combinando IT, finance e business.[Flexera]

- Tier IV (data center)

- Classificazione di uptime e fault tolerance che prevede ridondanze complete per ridurre al minimo i rischi di interruzione.

Cloud pubblico + hosted private

Per applicazioni mission-critical (es. ERP), ambienti dedicati su private/hybrid cloud garantiscono isolamento, tuning e controllo; al contempo, carichi come analytics e AI/ML beneficiano del cloud pubblico. Nel campo AI, la disponibilità di Cloud-GPUs (GPU-as-a-Service) presso provider come Azure, AWS e Google consente di evitare investimenti hardware e di sfruttare aggiornamenti infrastrutturali continui, accelerando i rollout senza introdurre complessità di raffreddamento ed energia in sede.

Interconnessioni e networking

La sicurezza in ambienti multicloud impone una strategia olistica: messa in sicurezza della rete e uso di protocolli sicuri, network monitoring, gestione patch e threat detection, protezione degli endpoints, identity & access management, cifratura e security della messaggistica. Le raccomandazioni includono anche la valutazione dei provider rispetto a difesa perimetrale, sicurezza fisica dei data center, crittografia e vulnerability management. In Italia, l’aumento del cybercrime (+65% degli incidenti informatici nell’ultimo anno, fonte Clusit) rende imprescindibile integrare la cybersecurity nel disegno architetturale. WIIT estende questi controlli nel proprio modello di governance H24, progettando workflow resilienti e gestendo l’intero stack con livelli di servizio sull’intero processo.

- Implementare un SOC 24/7 per la rilevazione e risposta rapida agli incidenti (modello WIIT).

- Centralizzare l’IAM e applicare il principio del least privilege con log di accesso e MFA.

- Adottare strumenti di cross-cloud monitoring e SIEM che normalizzino telemetria e alert.

- Introdurre piani di threat-hunting e vulnerability scanning automatizzati.

Casi di uso per workload critici

L’adozione multicloud consente di posizionare i carichi in ambienti specializzati: analytics in cloud distinti, disaster recovery cross-cloud e applicazioni ERP in hosting dedicato. Nei settori in cui l’IT è leva di competitività (come il fashion), il cloud abilita modelli pay-per-use, monitoraggio real time delle performance e customer experience aumentata, mantenendo la priorità sulla protezione dei dati.

| Workload | Posizionamento raccomandato | Motivazione |

|---|---|---|

| ERP mission‑critical (es. SAP) | Hosted private / Premium Zone (Tier IV) | Isolamento, controllo SLA, disponibilità e conformità per dati sensibili |

| AI/ML e training modelli | Cloud pubblico con GPU-as-a-Service | Scalabilità dinamica, accesso a acceleratori aggiornati, costi operativi variabili |

| Analytics distribuiti | Multicloud (cluster su più provider) | Vicino alla sorgente dati, ottimizzazione cost/performance |

| Disaster Recovery | Zone DR cross‑cloud | RTO/RPO garantiti con failover e replica geografica |

Analytics, AI e applicazioni ERP

Per l’AI/ML, le GPU in as-a-service abilitano scalabilità rapida e aggiornamenti costanti, risolvendo vincoli di approvvigionamento, costi e raffreddamento. Gli analytics su data set distribuiti traggono beneficio dal collocare i carichi su cloud distinti, come evidenziato da trend di mercato citati in fonti enciclopediche per il 2024. Le applicazioni ERP (es. ambienti SAP) richiedono invece ambienti hosted ad alta affidabilità: il modello Secure Cloud di WIIT mette a disposizione Region europee con Premium Zone in data center Tier IV e servizi DR configurabili, assicurando protezione end-to-end con SOC 24/7. Per approfondire l’affidabilità fisica delle infrastrutture, raccomandiamo la guida alle classificazioni dei Data Center Tier; per la postura di sicurezza by design del gruppo, si invita a leggere l’articolo sul Secure Cloud che assicura massima sicurezza e conformità. In scenari regolamentati (es. finance, retail), la combinazione di Zone DR, orchestrazione tra provider e controlli su identità, accessi e cifratura riduce il rischio operativo e abilita continuità del servizio.

Checklist operativa per distribuire workload critici in multicloud

- Definire RTO/RPO per ogni workload e mappare le Zone/Region disponibili.

- Stabilire politiche di cifratura e key management centralizzate.

- Introdurre testing regolari di failover DR cross‑cloud (runbook documentati).

- Monitorare costi con tool FinOps e prevedere revisioni trimestrali dei commitment.

- Valutare la distanza geografica e latenza per applicazioni real‑time.

Risorse e riferimenti utili citati nell’articolo

I riferimenti utilizzati per aggiornare e arricchire i contenuti del presente articolo sono estratti da report e pagine tecniche di settore (Flexera, Clusit) e dalla documentazione ufficiale del paradigma Secure Cloud di WIIT.[Flexera] [Clusit] [WIIT Magazine] [WIIT]

Lascia un commento