Il tuo carrello è attualmente vuoto!

Gestione degli ambienti critici cloud: best practice operative

Processi di gestione operativa (categoria: Managed Cloud Services)

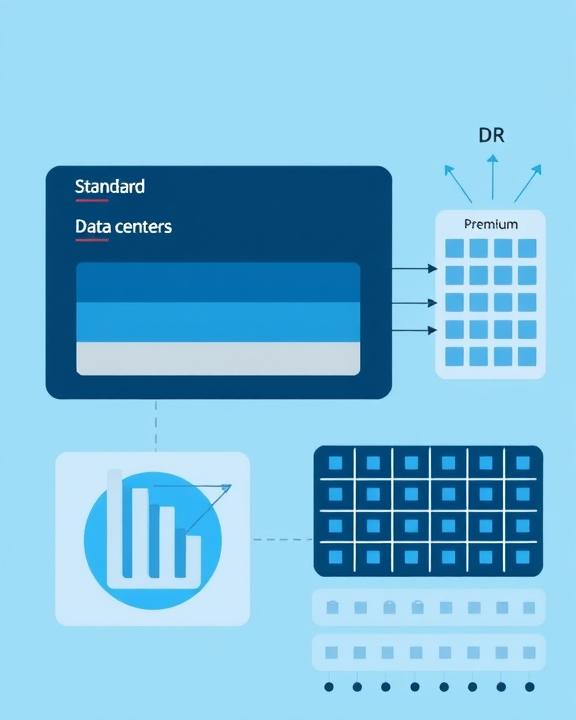

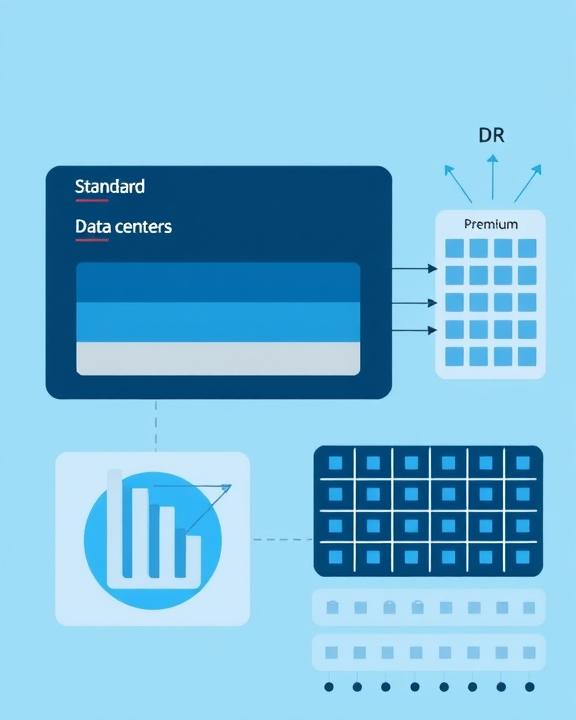

La gestione ambienti critici cloud impone un modello operativo che tuteli disponibilità, integrità e prestazioni dei workload, con un’attenzione specifica alla security by design, al monitoraggio ambienti critici e alla gestione SLA end-to-end. Nel contesto europeo, la cogenza del quadro normativo – dalla Direttiva NIS2 recepita in Italia con il D.lgs. 138/2024 al Regolamento di esecuzione (UE) 2024/2690 – sposta l’asticella dalla mera protezione alla resilienza: i processi devono dimostrare capacità di prevenire, reagire e ripristinare in tempi rapidi, supportati da evidenze verificabili. In questo scenario, WIIT Group struttura servizi gestiti su data center proprietari organizzati in 7 Region europee (Germania, Italia, Svizzera), con “Zone” Standard, Premium e DR mirate a livelli di esigenza crescenti e con data center certificati Tier IV per i casi di massima criticità, come descritto nel paradigma Secure Cloud. La combinazione di processi codificati, servizi 24/7 e infrastrutture ad alta resilienza costituisce la base per governare ambienti multicloud, applicazioni mission-critical (ERP, supply chain, platform data) e piattaforme AI, in conformità con NIS2 e GDPR.

Cosa significa certificazione Tier per un Data Center?

La classificazione Tier, creata dall’Uptime Institute, è lo standard internazionale per misurare le performance e l’affidabilità dell’infrastruttura di un data center. I livelli sono progressivi e indicano la capacità di una struttura di resistere a guasti e di consentire la manutenzione senza interruzioni.

| Livello Tier | Disponibilità (Uptime) | Tempo massimo di fermo annuo | Caratteristiche principali |

|---|---|---|---|

| Tier I | 99,671% | 28,8 ore | Infrastruttura di base senza ridondanza. Richiede lo spegnimento completo per manutenzione. |

| Tier II | 99,741% | 22 ore | Aggiunge componenti ridondanti parziali (N+1) per alimentazione e raffreddamento. Migliora la resistenza ai guasti ma richiede ancora fermi per interventi. |

| Tier III | 99,982% | 1,6 ore | Manutenzione concorrente: ogni componente può essere manutenuto o sostituito senza interrompere i servizi IT. Percorsi di distribuzione multipli. |

| Tier IV | 99,995% | 26,3 minuti (0,4 ore) | Fault Tolerance: l’infrastruttura è in grado di resistere a un singolo guasto grave e imprevisto senza impatti sui servizi. Sistemi multipli, indipendenti e fisicamente isolati.[Uptime Institute] |

Runbook e run-time operations

La regia operativa degli ambienti critici richiede runbook esaustivi che guidino ogni fase del ciclo di vita: preparazione, esecuzione, verifica post-operativa e continua ottimizzazione. Un runbook efficace allinea procedure e check-list con gli obiettivi di gestione SLA, includendo parametri di latenza, throughput, disponibilità e obiettivi di ripristino coerenti con i servizi di Disaster Recovery e Business Continuity. All’interno del paradigma Secure Cloud di WIIT, la “Zona Standard” integra misure di prevenzione come il vulnerability management e la segmentazione delle reti, abilitando architetture ridondate per l’alta disponibilità; la “Zona Premium”, erogata su Region con data center Tier IV o ad altissima resilienza, estende la difesa con una sicurezza nativamente proattiva e un SOC 24/7 per il rilevamento e la risposta in tempo reale. La “Zona DR”, infine, attiva servizi di backup e disaster recovery flessibili e configurabili in base alle esigenze delle singole organizzazioni. Questo schema di zone consente di calibrare i runbook su contesti operativi differenti, tenendo allineati rischi, controlli e obiettivi di continuità.

Nell’operatività quotidiana, i runbook orchestrano il monitoraggio ambienti critici lungo più livelli: infrastruttura (compute, storage, rete), piattaforme (database, middleware, storage oggetti), applicazioni (ERP, sistemi di analisi, piattaforme AI) e processi di dati. Le piattaforme di AI descritte da WIIT – che automatizzano l’ingestion, classificano e archiviano in modo intelligente e allocano dinamicamente risorse in cloud – rendono possibile una telemetria contestuale e predittiva: policy di auto-scaling e resource allocation seguono i modelli di utilizzo, prefigurando le esigenze di archiviazione e prevenendo colli di bottiglia. La qualità dei dati (data quality) diventa un fattore operativo: l’impiego di database vettoriali, object storage e architetture vicine alla fonte (edge) favorisce velocità ed efficacia degli algoritmi, riducendo “rumore” e rischi di errori nei risultati.

Un runbook orientato alla resilienza mappa inoltre i flussi di gestione delle modifiche e delle configurazioni, allineandosi con il blocco 6 (“Acquisizione, sviluppo e manutenzione”) della guida tecnica ENISA per l’attuazione del Regolamento (UE) 2024/2690, che comprende change management, gestione delle patch e test di sicurezza. Il riferimento ENISA, pubblicato il 26 giugno 2025 (NIS2 Technical Implementation Guidance), fornisce indicazioni operative, esempi di evidenze e mappature dei requisiti a standard e buone pratiche: una “cassetta degli attrezzi” per tradurre le regole in azioni verificabili e per supportare gap analysis e audit. Nell’applicazione pratica, i runbook includono sezioni dedicate alla supply chain (blocco 5 ENISA), all’inventario degli asset (blocco 12) e al controllo degli accessi (blocco 11), oltre a policy su backup e ridondanza (blocco 4). Grazie a questi presidi, WIIT può progettare workflow performanti e resilienti, gestendo l’intero stack tecnologico e garantendo livelli di servizio sull’intero processo, come evidenziato nei contenuti sul modello di outsourcing di infrastrutture IT e asset applicativi.

Nel perimetro normativo italiano, il D.lgs. 138/2024 impone registrazioni annuali al portale ACN a partire dal 1° dicembre tramite un “punto di contatto” designato, e scandisce un calendario di adempimenti dal 2025, con attività ricorrenti per la registrazione/aggiornamento e, dal 2026, l’obbligo di notifica degli incidenti informatici. La traduzione operativa di tali scadenze nei runbook evita impatti sugli SLA e garantisce la tracciabilità delle azioni di conformità.

| Scadenza | Adempimento | Note |

|---|---|---|

| 31 Luglio 2025 | Registrazione e aggiornamento annuale | I soggetti Essenziali e Importanti devono registrarsi sulla piattaforma ACN e designare un punto di contatto. La scadenza originale è stata prorogata.[PQA] |

| Gennaio 2026 (circa) | Obbligo di notifica incidenti | Entro 9 mesi dalla conferma di ACN, scatta l’obbligo di notificare gli incidenti significativi tramite la piattaforma. |

| Settembre 2026 (circa) | Implementazione obblighi di base | Entro 18 mesi dalla conferma di ACN, i soggetti devono aver implementato le misure di gestione del rischio definite dall’Autorità. |

Escalation e gestione incidenti

La gestione degli incidenti è il banco di prova della resilienza. La guida tecnica ENISA (giugno 2025) articola un intero blocco (3) su “Gestione degli incidenti”, che include politica, monitoraggio e logging, event reporting, classificazione, risposta e analisi post-incidente. L’approccio suggerito è procedurale e probatorio: a ogni requisito corrispondono azioni concrete e evidenze da raccogliere (documenti, registri, prove di test), oltre a mappature verso standard riconosciuti. In pratica, un modello di escalation efficace definisce chiaramente attori, livelli di severità, tempi massimi per la presa in carico e soglie per l’attivazione di piani di crisis management (blocco 4 ENISA), fino alla comunicazione verso le autorità competenti secondo i criteri del Regolamento (UE) 2024/2690.

Nel quadro NIS2, gli Stati membri devono disporre di un CSIRT nazionale e di un’autorità per i sistemi di rete e informazione; in Italia la supervisione si raccorda all’Agenzia per la Cybersecurity Nazionale (ACN). La direttiva estende il perimetro rispetto alla NIS1, includendo settori come ricerca, poste e corrieri, servizi ICT, acque reflue, servizi digitali, spazio e specifici ambiti manifatturieri (chimica, alimentare, gestione rifiuti), oltre a energia, sanità, infrastrutture digitali, trasporti, finanza e acqua potabile. Introduce due categorie – Essenziali e Importanti – con regimi sanzionatori differenziati: fino a 10 milioni di euro o il 2% del fatturato mondiale per i soggetti “essenziali” e fino a 7 milioni o l’1,4% per gli “importanti”. La gestione incidentale deve quindi assicurare una risposta “difendibile”, capace di dimostrare coerenza con controlli e processi previsti dall’articolo 21 (analisi dei rischi, business continuity, supply chain, security-by-design, access control, crittografia, formazione, incident response).

| Categoria Soggetto | Sanzione Massima | Alternativa (se superiore) |

|---|---|---|

| Soggetti Essenziali | 10 milioni di euro | 2% del fatturato mondiale totale annuo |

| Soggetti Importanti | 7 milioni di euro | 1,4% del fatturato mondiale totale annuo |

Oltre alle sanzioni pecuniarie, la normativa prevede misure non pecuniarie significative, come la sospensione temporanea di certificazioni o autorizzazioni e, per le persone fisiche con ruoli di responsabilità, l’inibizione temporanea dallo svolgimento di funzioni direttive.[ICT Security Magazine]

Un esempio in linea con ENISA riguarda l’acquisizione sicura (blocco 6.1): le entità devono istituire processi per gestire i rischi connessi a servizi o prodotti ICT critici, documentando procedure operative e riferimenti a standard, compresi i casi che coinvolgono FOSS. In un audit, le evidenze – modelli di documentazione per gare e appalti, processi scritti basati su buone pratiche – consentono di verificare l’effettiva integrazione della sicurezza nella catena di fornitura. WIIT riflette questa impostazione nel proprio Secure Cloud: nella “Zona Premium” è integrata la componente SOC 24/7, con risposta a minacce esterne e interne, mentre le capacità multi-Region e la disponibilità di data center Tier IV abilitano scenari di isolamento e contenimento per mantenere gli SLA durante l’incidente.

L’analisi post-incidente capitalizza l’esperienza: i runbook vengono aggiornati con lesson learned e miglioramenti sui controlli (es. segmentation hardening, tuning delle regole di rilevazione, densificazione di logging e telemetria), e l’event reporting viene allineato con i parametri del Regolamento (UE) 2024/2690. Nel contesto italiano, dal 2025 la registrazione/aggiornamento annuale presso ACN e, dal 2026, la notifica degli incidenti diventano milestone operative da integrare con gli esercizi periodici (tabletop e live drills). In termini economici, il documento di scenario stima in circa 280.000 euro il costo medio di adeguamento alla NIS2 per singola azienda, a fronte di un data breach medio a 4,71 milioni di euro (2024): un raffronto che rafforza il ruolo di escalation e incident response come investimento per ridurre l’esposizione al rischio.

Aggiornamento Dati 2025: Il Costo di una Violazione Dati

Secondo il report “Cost of a Data Breach 2025” di IBM, il costo medio globale di una violazione dei dati è sceso a 4,4 milioni di dollari. Per l’Italia, il dato si attesta a 3,31 milioni di euro, segnando un calo del 24% rispetto all’anno precedente. Questo calo è attribuito a una maggiore velocità nell’identificazione e nel contenimento degli incidenti, spesso grazie all’uso estensivo dell’AI e dell’automazione nella sicurezza, che può generare un risparmio medio di 1,9 milioni di dollari.[IBM]

Tooling e automazione (categoria: piattaforme di orchestration)

Gli strumenti e le pratiche di orchestration determinano la capacità di replicare configurazioni sicure, ridurre l’errore umano e mantenere coerenza tra ambienti. WIIT adotta un approccio di piattaforma – evidenziato nella Digital Platform – che fornisce framework API e moduli applicativi allo stato dell’arte, integrati con workflow resilienti e livelli di servizio sull’intero processo. In ambito dati e AI, le piattaforme descritte da WIIT automatizzano ingestion, classificazione e archiviazione, sfruttando il cloud per allocare dinamicamente risorse in base ai modelli d’uso e abilitando analisi predittive per anticipare le esigenze di storage. Tale automazione, quando codificata in pipeline dichiarative, crea un ponte naturale verso la conformità NIS2, che richiede processi sistematici e documentabili.

CI/CD e configurazione infra-as-code

Nei contesti critici, pipeline CI/CD e configurazioni infra-as-code (IaC) consentono di trasformare policy e architetture in codice verificabile, favorendo auditabilità e ripetibilità. L’esperienza WIIT su AI platform mostra come i sistemi abilitati all’AI riconoscano schemi nei flussi, si adattino all’evoluzione dei dati e, in cloud, modifichino dinamicamente le risorse per evitare colli di bottiglia: lo stesso paradigma si applica alle pipeline, che integrano controlli di qualità, scansioni di vulnerabilità, test automatici e promozioni tra ambienti con gate di sicurezza. La selezione dei data store – data lake per training su grandi volumi non strutturati, database RAG per LLM preaddestrati – entra nel dominio IaC, codificando topologie, policy di accesso, lifecycle di retention e criteri di cifratura. Insieme alle interfacce di orchestrazione, questo riduce varianze tra ambienti e semplifica la conformità con i blocchi ENISA su acquisizione, sviluppo, manutenzione e gestione delle configurazioni.

In termini di governance operativa, l’IaC consente di mappare le policy di rete (segmentazione, micro-segmentation), i controlli di accesso (account privilegiati, MFA, confini amministrativi), la telemetry pipeline (metriche, logs, tracce) e l’integrazione con i piani di backup/DR, in aderenza ai blocchi 11 (Controllo accessi) e 4 (Continuità operativa e gestione crisi) della guida ENISA. Le stesse pipeline CI/CD possono includere stage di sicurezza del codice e dei rilasci applicativi, con prove di security testing e scansioni delle dipendenze, inclusi componenti open source, come richiesto dall’attenzione NIS2 alla sicurezza lungo l’intero ciclo di sviluppo.

Dal punto di vista del monitoraggio ambienti critici, l’integrazione nativa tra IaC e piattaforme di osservabilità permette di correlare configurazioni e comportamento runtime: ogni mutamento d’infrastruttura è tracciato, associato a un rilascio e valutato rispetto alle metriche SLA. Le pipeline codificano anche gli runbook di roll-back e hotfix, trasferendo all’automazione la capacità di reagire a regressioni o vulnerabilità. La coerenza infrastrutturale che ne deriva semplifica i processi di gestione SLA e, al contempo, produce evidence a prova di audit, come previsto dalla guida tecnica ENISA (orientamenti operativi ed esempi di evidenze).

Questo impianto tecnologico si affianca al modello infrastrutturale del Secure Cloud WIIT: un network europeo di più di 20 data center proprietari, raggruppati in 7 Region, con “Zone” attivabili in funzione delle esigenze – Standard per la sicurezza preventiva e l’alta disponibilità, Premium per la protezione proattiva con SOC 24/7, DR per i piani di continuità e ripristino. La territorialità del dato (Germania, Italia, Svizzera) e la presenza di data center Tier IV assicurano allineamento con requisiti di compliance particolarmente stringenti, rafforzando la difendibilità delle scelte architetturali codificate in IaC.

Automazione patching e backup

La gestione delle patch in ambienti critici non può essere “best effort”: va calendarizzata, orchestrata e verificata con workflow ripetibili che minimizzino la finestra di esposizione. La guida tecnica ENISA colloca la patch management al cuore del blocco 6 (manutenzione e gestione delle vulnerabilità), in dialogo con i processi di change management e test di sicurezza. In pratica, le pipeline di automazione programmano scansioni di vulnerabilità, alimentano backlog di remediation, orchestrano roll-out segmentati con canary/blue-green per ridurre il rischio e attivano runbook di roll-back in caso di regressioni. Le configurazioni IaC garantiscono coerenza tra ambienti, mentre la telemetria consente di misurare l’impatto su prestazioni e disponibilità, assicurando che gli SLA rimangano in traiettoria.

Il secondo pilastro è il backup con disaster recovery orchestrati: definizione di frequenze, retention, segregazione logica e geografica, cifratura dei backup set e verifiche periodiche di recuperabilità. La guida ENISA include backup e ridondanza nel blocco 4 (Continuità operativa): qui l’evidenza non è il file salvato, ma la prova di ripristino riuscita e documentata. Nel modello WIIT, le “Zone DR” del Secure Cloud attivano servizi di backup e disaster recovery flessibili, progettati per imprese con requisiti normativi stringenti: la disponibilità di un network europeo multi-Tier IV consente disegni di continuità multi-sito e multi-Region, integrabili con processi ACN e NIS2.

Sul versante dei dati, le piattaforme AI descritte da WIIT contribuiscono a evitare colli di bottiglia e perdite grazie a un data management intelligente: classificazione automatica, archiviazione ottimizzata, object storage vicino alla fonte, analisi predittive per stimare capacità e prefigurare espansioni. La data quality è centrale: ridurre rumore e spazzatura dati è una funzione di sicurezza (“garbage in, garbage out”) e di continuità, perché la recovery ha senso solo se ciò che si ripristina mantiene integrità e coerenza operativa. Queste capacità rafforzano i presidi richiesti dall’articolo 21 NIS2, che spazia dall’igiene informatica di base alla crittografia, dalla sicurezza nelle forniture alle procedure di risposta agli incidenti.

Nel contesto nazionale, gli adempimenti ACN prevedono – a partire dal 2025 – attività annuali di registrazione/aggiornamento e, dal 2026, la notifica degli incidenti: i processi di automazione devono quindi includere report periodici sui livelli di patching, sugli esiti dei test di ripristino e sui miglioramenti attuati. In termini di gestione SLA, i profili di RPO/RTO vanno industrializzati per tipologia di workload, alla luce di vincoli di latenza e territorialità; qui la divisione in “Zone” del Secure Cloud WIIT offre una matrice di capacità pronta all’uso, che spazia dalla prevenzione premium (SOC 24/7, security proattiva) alla ripartenza in emergenza (Zone DR). Questa visione “componibile” è coerente con il modello di piattaforma WIIT (Digital Platform) che fornisce framework API e moduli applicativi per integrare controlli, workflow e rendicontazione tecnica.

Governance e compliance (categoria: servizi di consulenza)

La conformità non è un allegato a valle, ma una struttura portante del modello operativo. La Direttiva NIS2, entrata pienamente in vigore e recepita in Italia con il D.lgs. 138/2024, impone misure tecniche e organizzative “adeguate” che – secondo l’articolo 21 – includono: analisi dei rischi e sicurezza dei sistemi, gestione degli incidenti e reporting, continuità del servizio (backup/DR), crisis management, sicurezza della supply chain, sicurezza in approvvigionamento/sviluppo/manutenzione, igiene informatica e formazione, crittografia, access control e modelli Zero Trust. La guida tecnica ENISA del 26 giugno 2025 (NIS2 Technical Implementation Guidance) traduce il Regolamento di esecuzione (UE) 2024/2690 in 13 blocchi operativi con orientamenti, evidenze e mappature, divenendo lo standard di fatto per progettare processi, eseguire gap analysis e sostenere audit interni/esterni. WIIT integra questa prospettiva di compliance-by-design nel paradigma Secure Cloud, dove security, resilienza e scalabilità sono componenti native del portafoglio, e le “Zone” permettono di allineare i controlli al profilo di rischio.

Le misure di gestione del rischio secondo l’Articolo 21 NIS2

La direttiva richiede un approccio basato sul rischio che copra un’ampia gamma di aree. I soggetti devono implementare policy per:

- Analisi dei rischi e sicurezza dei sistemi informativi.

- Gestione degli incidenti (prevenzione, rilevamento, risposta).

- Business continuity, come la gestione dei backup, il disaster recovery e la gestione delle crisi.

- Sicurezza della catena di approvvigionamento, inclusi i rapporti con fornitori diretti.

- Sicurezza nell’acquisizione, sviluppo e manutenzione dei sistemi, inclusa la gestione delle vulnerabilità.

- Valutazione dell’efficacia delle misure di gestione del rischio.

- Igiene informatica di base e formazione sulla cybersecurity.

- Uso della crittografia e, se del caso, dell’encryption.

- Sicurezza delle risorse umane, policy di controllo degli accessi e gestione degli asset.

- Utilizzo di soluzioni di autenticazione a più fattori o di autenticazione continua.

Policy di accesso e audit

Il controllo degli accessi è un cardine della NIS2 e occupa un intero blocco (11) nella guida ENISA: policy di accesso, gestione dei diritti, privileged access management, sistemi amministrativi, identificazione, autenticazione e MFA. Operativamente, la definizione di policy si riflette nella configurazione IaC (ruoli, gruppi, confini di sicurezza), nell’adozione di processi di segregation of duties, nella gestione degli account privilegiati e nella registrazione puntuale di attività amministrative (logging affidabile, protezione e conservazione). In un ambiente WIIT, tali presidi si combinano con le architetture di rete segmentate, con la micro-segmentation perimetrale e con l’integrazione dei sistemi SIEM/SOC in “Zona Premium”, per un controllo continuo e un allineamento con i requisiti di monitoraggio ambienti critici.

La guida ENISA offre un approccio “actionable” anche su aree complementari: sicurezza delle risorse umane (blocco 10, incluse verifiche dei precedenti, procedure per cessazione/cambio incarico), gestione degli asset (blocco 12, classificazione, inventario, supporti rimovibili, consegna/restituzione), sicurezza ambientale e fisica (blocco 13, utilities, minacce fisiche/ambientali, controllo accessi fisici). L’aderenza a questi blocchi fornisce la traccia probatoria che un auditor si attende: politiche, procedure, registri, evidenze di esecuzione, risultati di test e simulazioni di crisi. Rispetto ai requisiti NIS2, il passaggio dalla “policy scritta” al “controllo attuato” è fondamentale: la guida ENISA indica esempi concreti di evidenze, utili a evitare contestazioni in fase ispettiva e ad allineare il linguaggio operativo tra fornitori, assicurazioni e autorità di controllo.

Il perimetro si estende alla supply chain, where la NIS2 richiede misure su interi cicli di fornitura e outsourcing, includendo cloud computing, data center, CDN, managed services e managed security services. La guida ENISA introduce nel blocco 5 i fondamenti di politica di sicurezza della catena di fornitura, inventari di fornitori e service provider, criteri di valutazione e monitoraggio. WIIT, nel proprio modello di outsourcing e Digital Platform, rende disponibili workflow di governance e servizi estesi di sicurezza e technology governance H24, unendo infrastrutture proprietarie multi-Region, Zone Premium e DR e processi gestiti con risorse specializzate.

Infine, la dimensione “culturale”: l’articolo 21 e la guida ENISA richiamano igiene informatica e formazione come elementi basilari. Nei settori altamente regolamentati (sanità, finanza, utility) o esposti a grandi volumi di dati (manifatturiero con industrial IoT, moda ed e-commerce), l’adozione di programmi strutturati di security awareness e l’integrazione di pratiche di AI responsabile – come indicato nei contenuti WIIT – consentono di ridurre il rischio operativo, abilitando al contempo nuove soluzioni data-driven e l’evoluzione dei modelli di business (servitizzazione) su un basamento cloud resiliente.

Reportistica per compliance

La reportistica non è un esercizio compilativo, ma il modo concreto in cui si dimostra la conformità. La guida ENISA – come documentato anche nell’analisi di settore (approfondimento su guida tecnica ENISA) – fornisce per ciascun requisito le azioni attuative, gli esempi di evidenze e i riferimenti normativi. In pratica, un compliance report efficace include: politiche e procedure aggiornate; registri di logging e monitoraggio; evidenze di esercitazioni di risposta agli incidenti; prove di ripristino backup/DR; inventari degli asset e della supply chain; tracce di change management e patching; risultati di formazione e awareness; attestazioni sull’uso di crittografia e sull’applicazione di modelli Zero Trust. Per i soggetti italiani, i milestone ACN – registrazione/aggiornamento dal 1° dicembre di ogni anno, notifica incidenti dal 2026 – richiedono piani di rendicontazione periodica e puntuale, integrati con il piano di gestione del rischio approvato dai vertici come richiesto dal D.lgs. 138/2024.

La dimensione economica rende esplicito il valore della compliance: il costo medio di adeguamento NIS2 per azienda è stimato intorno ai 280.000 euro, a fronte di un costo medio di data breach pari a 3,31 milioni di euro in Italia nel 2025 (in calo rispetto ai 4,71 milioni del 2024). Il differenziale giustifica investimenti in monitoring, hardening e continuità. Le infrastrutture con certificazioni Tier IV e le architetture security-by-design – come nel Secure Cloud WIIT – offrono un vantaggio documentale: high availability nativa, ridondanza dei sistemi, multi-Region e territorialità del dato, “Zone” calibrate su standard preventivi (vulnerability management, segmentazione) e su protezioni proattive (SOC 24/7). Le evidenze che ne derivano sono coerenti con i blocchi ENISA e semplificano gli audit di autorità, assicurazioni e clienti regolamentati.

La reportistica deve inoltre riflettere l’estensione settoriale della NIS2: oltre ai settori storici (energia, trasporti, finanza, sanità), rientrano infrastrutture digitali, gestione di servizi ICT, spazio, acqua potabile e reflue, poste e corrieri, ricerca e specifici ambiti del manifatturiero. Per ciascuno, i template di rendicontazione dovrebbero tenere conto della tipologia di minacce, dei requisiti di disponibilità e dei vincoli regolatori settoriali, evidenziando perimetri e responsabilità nella catena di fornitura (in particolare, nei rapporti con cloud provider e managed service provider). Sul fronte processi, i report devono dimostrare la piena operatività dei blocchi ENISA 1–13, inclusi: politica di sicurezza (1), framework di gestione del rischio (2), incident management (3), continuità e crisi (4), supply chain (5), sviluppo e manutenzione (6), valutazione dell’efficacia (7), igiene e formazione (8), crittografia (9), risorse umane (10), access control (11), asset (12), sicurezza fisica (13). Ogni sezione deve includere indicatori, evidenze e azioni di miglioramento continuo.

Infine, la reportistica NIS2 beneficia di architetture dati ben progettate: i principi esposti da WIIT per la gestione di piattaforme AI – automazione dell’ingestion, classificazione e archiviazione intelligente, uso combinato di data lake, RAG e archiviazioni vicine alla fonte – creano la base per dashboard e dossier di conformità completi, tempestivi e verificabili. La stessa logica dati supporta scenari avanzati in settori come il manifatturiero, dove la servitizzazione richiede un cloud resiliente per erogare servizi pay-per-use e garantire continuità, aggiornamenti e manutenzione predittiva: obiettivi perfettamente coerenti con un impianto di compliance che punta a ridurre rischi e tempi di inattività lungo tutta la value chain.

WIIT Group è un provider europeo di servizi Cloud e Cybersecurity per applicazioni critiche. Con una rete di oltre 20 data center proprietari, di cui diversi certificati Tier IV, e una presenza consolidata in Italia e Germania, WIIT offre soluzioni di Secure Cloud, Disaster Recovery e Business Continuity progettate per garantire la massima resilienza e conformità normativa, supportando la trasformazione digitale delle imprese in settori ad alta regolamentazione.

Riferimenti utili: guida tecnica ENISA (giugno 2025) NIS2 Technical Implementation Guidance; approfondimento sulla guida tecnica ENISA Cyber Security 360; scenario NIS2 e impatti su servizi data center e cyber security su WIIT Magazine; paradigma Secure Cloud WIIT; piattaforme AI e gestione dei dataset AI platform; approccio di Digital Platform e outsourcing infrastrutturale. WIIT Group, con il proprio Secure Cloud e la rete multi-Region di data center proprietari, supporta i clienti nell’implementare processi, tooling e governance in grado di sostenere carichi di lavoro critici e soddisfare i nuovi requisiti regolatori senza derogare a performance e resilienza.

Lascia un commento