Il tuo carrello è attualmente vuoto!

Servizi cloud per aziende: come gestire workload critici con sicurezza

Perché scegliere servizi cloud premium

La scelta di un servizio cloud premium è una decisione strategica che va oltre il semplice provisioning di risorse IT. In un contesto economico e tecnologico in rapida evoluzione, affidarsi a soluzioni avanzate significa garantirsi una base solida per l’innovazione e la resilienza. I provider di servizi premium offrono non solo infrastrutture performanti, ma anche un ecosistema di sicurezza integrata, competenze specialistiche e garanzie contrattuali (SLA) di livello enterprise, indispensabili per le aziende che gestiscono dati sensibili e processi operativi critici.

Il mercato del cloud in Italia continua la sua ascesa inarrestabile. Secondo i dati più recenti, nel 2024 ha raggiunto un valore complessivo di 6,8 miliardi di euro, segnando un incremento del 24% rispetto all’anno precedente. Questa crescita è stata trainata in modo significativo dall’adozione di soluzioni di Intelligenza Artificiale, confermando il cloud come il pilastro fondamentale della trasformazione digitale per le imprese italiane.[Osservatori.net]

Differenze tra cloud pubblici, privati e hosted

I servizi cloud per aziende sono oggi il motore di molte strategie di trasformazione digitale e di competitività. Nelle fonti disponibili emerge con chiarezza un elemento: la scelta del modello cloud non è neutra e incide su controllo, sicurezza, compliance e continuità operativa. L’esperienza di WIIT evidenzia un approccio orientato a scenari ibridi e hosted, che permettono di combinare ambienti Private Cloud per i dati sensibili e workload mission-critical, con risorse di Public Cloud per carichi meno critici. La visione Secure Cloud insiste su una base sicura, resiliente e performante, dentro cui i processi core trovano una “foundation” progettata per la protezione e la disponibilità elevata.

Un documento sul percorso del cloud segnala come, secondo previsioni McKinsey di ottobre 2019, nel 2021 le imprese avrebbero spostato in media il 35% dei propri workload nella nuvola. In parallelo, l’evoluzione del modello WIIT ha affiancato un’infrastruttura Hosted Private e Hybrid Cloud con data center di proprietà e connettività multi-carrier, per bilanciare performance, controllo e flessibilità. Nelle architetture pubbliche, velocità di provisioning e scalabilità sono punti di forza; tuttavia, la governance su dati regolamentati e processi core resta più complessa. Il modello Private/Hybrid adottato da WIIT risponde a questa esigenza, offrendo territorialità del dato, maggiore granularità di gestione delle policy e opzioni di Disaster Recovery integrate.

| Modello Cloud | Caratteristiche Principali | Casi d’uso Ideali |

|---|---|---|

| Cloud Pubblico | Scalabilità elevata, pricing pay-per-use, gestione demandata al provider. | Sviluppo e test, applicazioni web, carichi di lavoro variabili. |

| Cloud Privato | Controllo totale, sicurezza personalizzata, dedicato a una singola organizzazione. | Workload mission-critical, dati sensibili, requisiti di compliance stringenti. |

| Cloud Ibrido | Combina cloud pubblico e privato, permettendo portabilità di dati e applicazioni. | Orchestrazione di carichi diversificati, disaster recovery, stagionalità del business. |

| Hosted Private Cloud | Infrastruttura dedicata ma ospitata e gestita da un provider terzo. | Aziende che necessitano di controllo e sicurezza del privato senza l’onere della gestione hardware. |

Il tema della fiducia tra provider e azienda è cruciale. La crescita degli attacchi e delle superfici di rischio dovute a IoT e digitalizzazione spinge verso un paradigma secure-by-design. Un recente contenuto mette in evidenza un aumento del 65% degli incidenti informatici nell’ultimo anno in Italia (fonte citata: Clusit) e un trust che deve essere comprovato con evidenze tecniche, compliance e resilienza infrastrutturale. In questo quadro, WIIT colloca il proprio Secure Cloud come base su cui collocare applicazioni critiche (inclusi ecosistemi SAP, Oracle e Microsoft), unificando requisiti tecnologici e normativi all’interno di un’unica piattaforma di erogazione.

L’Italia si conferma un bersaglio primario nel panorama della criminalità informatica. Con 146 incidenti gravi ufficialmente rilevati nel 2024, il nostro Paese è il secondo più colpito nell’Unione Europea. I settori più presi di mira sono stati i servizi (58% degli attacchi) e il manifatturiero (26%), evidenziando la vulnerabilità delle infrastrutture vitali per l’economia nazionale.[TIM Cyber Security Foundation]

Requisiti per workload critici

Nella gestione ambienti critici cloud emergono requisiti ricorrenti: security-by-design, segmentazione di rete, Identity & Access Management, protezione del traffico, vulnerability management, monitoraggio continuo e piani di continuità operativa con obiettivi RTO/RPO definiti. La linea di difesa efficace, nelle fonti, è descritta come dinamica e multilivello, su cinque aree: endpoint security, security & vulnerability management, identity access management, messaging security e rete. I servizi vanno innestati in un framework flessibile, interoperabile e multi-vendor, con investimenti sostenibili e preferenza per erogazione as-a-service sotto il profilo economico e operativo.

WIIT lega questi requisiti a due elementi distintivi. Il primo è l’utilizzo di un Wiit Security Index per valutazioni puntuali: uno screening con 178 variabili e 25 coefficienti su cinque livelli di profondità, concepito per misurare la postura di sicurezza e illuminare le priorità di intervento. Il secondo è una Delivery Platform che unifica orchestrazione e governance di ambienti multi-cloud, integrando competenze su IoT, Machine Learning e AI. Tale piattaforma crea un layer superiore in grado di comporre fonti eterogenee e data service per orchestrare protezione, performance e recovery intelligente dei servizi core. Ne deriva una maggiore affidabilità cloud, con processi allineati alle esigenze dei CIO e dei Cloud Manager, in un contesto operativo multi-cloud e multi-vendor.

Architetture per alta disponibilità

Ridondanza geografica e DR

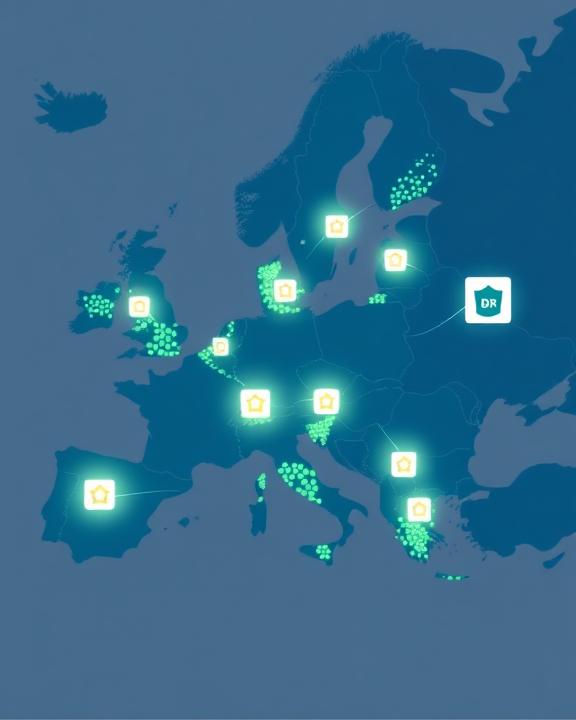

Le architetture per alta disponibilità ruotano attorno alla ridondanza geografica e alla capacità di ripristino. Le fonti più recenti su Secure Cloud descrivono un network europeo di più di 20 data center proprietari raggruppati in 7 Region (in ambito geografico che include Germania, Italia, Svizzera), con la possibilità di attivare Zone differenziate: Standard, Premium e DR. Questa organizzazione consente scenari di continuità multi-sito, con protezione rafforzata del dato e Disaster Recovery differenziabile per carichi e geografie. In passato, documenti WIIT riportavano la disponibilità di due data center di proprietà in Italia (Milano, certificato Tier IV, e Castelfranco Veneto), entrambi con connettività Internet multi-carrier. Il salto dimensionale evidenziato dai materiali 2025 segnala un’evoluzione significativa dell’infrastruttura.

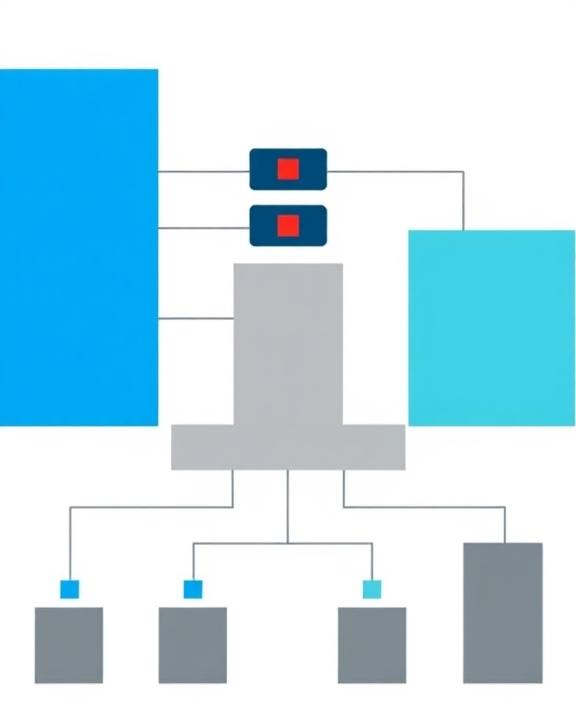

Le Zone di Secure Cloud sono centrali nel disegno: la Standard offre sicurezza preventiva by design (tra cui segmentazione delle reti e vulnerability management), alta disponibilità dei sistemi tramite architetture ridondate e scalabilità coerente con la promessa del cloud; la Premium, disponibile nelle Region che includono data center certificati Tier IV o con resilienza molto elevata, amplia i servizi per esigenze critiche e attiva un paradigma di premium security con copertura di tutti i macro-processi della cyber security e SOC 24/7 per protezione e risposta in tempo reale; le Zone DR abilitano servizi di backup e disaster recovery flessibili, parametrizzabili sulle necessità di ciascuna realtà. La segmentazione in Zone consente una progettazione “a pacchetti” dei servizi, utile a modulare livelli di protezione, continuità e costo.

La Delivery Platform di WIIT, descritta nelle fonti, aggiunge un layer di automazione, policy enforcement e orchestrazione trasversale tra private cloud specializzato e piattaforme pubbliche, così da accelerare i processi di failover e la recovery selettiva. La capacità di “unire le diverse sorgenti” per abilitare un ripristino intelligente dei servizi core viene infatti evidenziata come fattore di resilienza e ottimizzazione post-incident, in linea con i requisiti di Business Continuity e Disaster Recovery.

SLA e monitoraggio continuo

La qualità di erogazione per workload critici richiede SLA enterprise e controlli h24. Nelle Zone Premium, la presenza di un SOC 24/7 integrato abilita rilevazione e risposta a incidenti near real time. Il monitoraggio continuo, combinato a vulnerability management e segmentazione di rete, si traduce in capacità proattiva di prevenzione e contenimento. La disponibilità di data center con caratteristiche Tier IV – citata esplicitamente in collegamento alle Region Premium – offre il contesto fisico per alti target di uptime e fault tolerance. Per una panoramica sulle classi, è utile la risorsa “Guida ai Tier data center: classificazione TIER I, II, III, IV”.

La gestione integrata di SLA e monitoraggio emerge anche dalla volontà di evitare il lock-in su singoli layer tecnologici, mantenendo interoperabilità e capacità di orchestrazione. L’approccio è coerente con l’impiego di una Delivery Platform in grado di uniformare la gestione su più ambienti, interpretando la domanda applicativa in funzione di priorità, finestre di manutenzione e compliance. Nella pratica, i servizi gestiti di Business Continuity e Disaster Recovery assumono la forma di runbook eseguibili, con test periodici per validare RTO/RPO e playbook di risposta a incidenti. In più, la disponibilità di Zone DR facilitate da data center ad altissima resilienza si allinea con esigenze di aziende soggette a requisiti regolamentari stringenti, lasciando margini di libertà progettuale per gestire il rischio di outage IT in modo più efficace.

Compliance e certificazioni

Certificazioni Uptime e ISO

La credibilità di un fornitore per ambienti mission-critical passa anche da certificazioni e standard riconosciuti. Le fonti attribuiscono a WIIT un set di attestazioni rilevanti: ISO 27001 (Information Security), ISO 22301 (Business Continuity), ISO 20000 (IT Service Management) e ISAE 3402 (controlli sui servizi). La citazione di un data center certificato Tier IV a Milano – nelle documentazioni precedenti – posiziona da tempo la piattaforma su livelli elevati di resilienza infrastrutturale. Nelle descrizioni più recenti del Secure Cloud, la disponibilità di Region Premium “esclusive” si lega proprio alla presenza di data center Tier IV o con resilienza massima, in grado di sostenere i requisiti di affidabilità e disaster tolerance più severi.

La combinazione di certificazioni e Tier offre una base oggettiva per audit e due diligence. Nel perimetro ISO 27001, si configurano processi e controlli per la protezione dei dati e dei sistemi, l’access control, la gestione incidenti, la cifratura e la sicurezza fisica, mentre ISO 22301 disciplina i requisiti per assicurare la continuità dei servizi anche in scenari di crisi. ISO 20000 inquadra la gestione dei servizi IT secondo prassi standardizzate, dall’erogazione al miglioramento continuo. ISAE 3402 completa il quadro a garanzia della robustezza dei controlli del fornitore, a beneficio delle aziende clienti che devono dimostrare compliance nei propri ecosistemi.

Requisiti normativi per settori regolamentati

L’adozione del cloud in settori regolamentati come finanza, sanità e pubblica amministrazione richiede un’attenzione meticolosa alla conformità normativa. I provider devono garantire che le loro infrastrutture e i loro servizi rispettino un quadro legislativo sempre più complesso e in continua evoluzione.

- Strategia Cloud Italia

- Promossa dal Dipartimento per la Trasformazione Digitale e dall’Agenzia per la Cybersicurezza Nazionale (ACN), definisce le linee guida per la migrazione al cloud della Pubblica Amministrazione. Introduce un processo di classificazione dei dati e dei servizi per determinare il corretto approccio (es. cloud pubblico qualificato, Polo Strategico Nazionale).

- Direttiva NIS 2

- Rafforza i requisiti di cybersecurity per un’ampia gamma di settori critici, imponendo misure di gestione del rischio più rigorose, obblighi di segnalazione degli incidenti e una maggiore supervisione da parte delle autorità nazionali.

- Regolamento DORA (Digital Operational Resilience Act)

- Specifico per il settore finanziario, stabilisce requisiti stringenti sulla resilienza operativa digitale, inclusa la gestione del rischio ICT, la gestione degli incidenti, i test di resilienza e la gestione dei rischi derivanti da terze parti, come i fornitori di servizi cloud.

- AI Act

- Il primo quadro normativo completo sull’intelligenza artificiale a livello europeo, che classifica i sistemi di IA in base al rischio e impone requisiti specifici per quelli ad alto rischio, con impatti diretti sui servizi cloud che offrono funzionalità di machine learning e AI.

I materiali sottolineano come il cloud, “a prescindere dal modello (pubblico, privato o ibrido)”, sia pensato per garantire affidabilità e resilienza e come i provider introducano tecnologie allo stato dell’arte per rispettare le norme sulla data protection, “a partire dal GDPR”. Nell’ambito Industry 4.0, questo elemento diventa dirimente: la perdita di dati o la loro indisponibilità incide sull’operatività della fabbrica, fino a causare fermi macchina e interruzioni della filiera. Portare dati e applicazioni su cloud sicuri e scalabili significa poter disporre di capacità di storage, workload dedicati e dashboard per governare policy di protezione e retention entro soluzioni chiavi in mano, facili da attivare e gestire.

La disponibilità di Region e Zone differenziate aiuta a costruire risposte coerenti con i vari framework di settore. Nelle Zone Premium, la protezione nativa e un SOC 24/7 facilitano la dimostrazione di controlli “di stato” e di capacità di risposta “di evento”; nelle Zone DR, i meccanismi di replica e ripristino aiutano a modellare retention, backup e restore secondo parametri auditabili. L’adozione di metodologie come il Wiit Security Index fornisce tracce documentali utili alle verifiche e ai gap assessment, con risultati comparabili e piani di rimedio risk-based. Il tutto viene calato nella Delivery Platform, per garantire governance estesa su ambienti multi-cloud e multi-vendor senza rinunciare alla affidabilità cloud attesa in contesti regolamentati.

Case study sintetico

Esempio industria manifatturiera

Le fonti mostrano la sinergia tra cloud e Industry 4.0. L’impulso dell’Industrial IoT e dei dispositivi intelligenti ha reso centrale la capacità del cloud di offrire un bacino scalabile per la raccolta, l’archiviazione e l’analisi dei dati. L’hybrid cloud consente una gestione real time di grandi moli di dati multi-formato e multi-source, affinando il decision making e abilitando un più alto livello di automazione. Secondo dati citati nelle fonti, nel 2021 i dispositivi intelligenti hanno raggiunto i 25 miliardi a livello globale (stima Gartner) e in Italia l’Osservatorio ha evidenziato 93 milioni di oggetti connessi, con una consapevolezza delle soluzioni IoT al 94% tra le grandi aziende e al 41% tra le PMI.

Un esempio tipico riguarda un’azienda manifatturiera che voglia integrare i dati di macchine, linee produttive e sistemi ERP/CRM per abilitare casi d’uso come predictive maintenance, servitizzazione dei prodotti, remote control e veicoli autoguidati. Il modello as-a-service e l’architettura ibrida – con Private Cloud per i dati sensibili e Public Cloud per l’elasticità – permettono di orchestrare pipeline di dati e analytics specializzati. La Delivery Platform di WIIT, per come descritta, crea un layer unificato di gestione che integra IoT, Machine Learning e AI, con una governance estesa che minimizza le asimmetrie operative tra fonti eterogenee e supporta politiche di data protection aderenti al GDPR.

Risultati in termini di RTO/RPO

Sul fronte della Business Continuity, le fonti evidenziano come i workload industriali possano beneficiare di piani di Disaster Recovery disegnati su più Zone. L’esistenza di Zone DR consente di prevedere meccanismi di replica, backup e restore flessibili, anche su data center con Tier elevati. La gestione “per Zone” e la distinzione tra carichi premium e standard consente di definire RTO/RPO differenti in funzione del profilo di rischio e dei requisiti regolamentari. La Delivery Platform, con il suo layer di orchestrazione, favorisce lo switch selettivo tra siti, la coerenza dei dati di configurazione e l’automatizzazione dei runbook, contribuendo a tempi di ripristino più prevedibili.

La letteratura interna evidenzia come la mancata disponibilità o la perdita dei dati nel modello 4.0 possa tradursi in fermi macchina e interruzione della value chain, con impatti economici. Un altro contenuto riporta l’ammontare delle perdite per le imprese dovute a cyber attacchi a 5.200 miliardi di dollari, insieme a un clima organizzativo complesso (ad esempio, il 39% dei responsabili della cyber security dichiara di sentirsi isolato nel proprio ruolo). Questi indicatori, pur riferiti a contesti e periodi differenti, rafforzano l’esigenza di standardizzare e testare RTO/RPO, con cicli di failover periodici, controlli post-test e adeguamenti di policy.

Le statistiche del 2024 sono allarmanti: a livello globale, il numero di attacchi informatici è cresciuto del 70% in un solo anno, con un numero di violazioni di dati triplicato.[Wired.it] In Italia, oltre il 70% dei 2.461 incidenti gravi registrati ha avuto come obiettivo principale il furto di dati (data breach), confermando che le informazioni sono la risorsa più ambita dai criminali informatici.[Il Sole 24 Ore]

Considerazioni sui costi e TCO

Ottimizzazione dei costi operativi

Una delle leve strategiche è l’ottimizzazione del TCO attraverso modelli contrattuali e di gestione appropriati. Le fonti mettono in risalto “contratti più flessibili e modelli di pricing pay-per-use”, oltre alla necessità di una governance a 360° e di un change management maturo. Sul versante rischio, “tutti i fattori da valutare contro cybercrime e disastri naturali” devono essere integrati nelle scelte tecnologiche e contrattuali, poiché l’impatto economico degli incidenti è significativo. Nelle strategie di servizi cloud per aziende, per i carichi meno critici si può sfruttare la scalabilità pubblica, mentre i dati sensibili e i processi core beneficiano di Private Cloud e Zone con resilienza elevata, ciascuno con metriche di costo/valore coerenti.

L’impostazione as-a-service consente una migliore corrispondenza tra consumo e spesa (OpEx), riducendo investimenti CapEx su infrastrutture di proprietà. Il ruolo della Delivery Platform nella governance incide direttamente sul TCO: policy centralizzate, automazione di routine, orchestrazione coerente tra ambienti e telemetria uniforme permettono di allocare le risorse in modo dimostrabile e tracciabile. L’integrazione di sicurezza, backup e DR – soprattutto nelle Zone Premium e DR – evita duplicazioni e sovrapposizioni, razionalizzando i costi senza pregiudicare i livelli di affidabilità cloud. L’adozione di una classificazione dei dati e dei carichi, con policy-based placement, è la pratica che crea le condizioni per un equilibrio tra costo, performance e rischio.

Modello di pricing per ambienti critici

Per ambienti critici, il modello di pricing deve tenere conto di SLA elevati, monitoraggio 24/7, capacità di failover, Zone Premium e requisiti di compliance. Le fonti sottolineano come la possibilità di attivare servizi in Zone distinte consenta di “impacchettare” la spesa per livelli, mantenendo separate le componenti indispensabili ai carichi core da quelle perimetrali. Ad esempio, la Premium Security integra servizi avanzati – inclusa la copertura di tutti i macro-processi di cyber security e un SOC 24/7 – destinati a workload ad alta criticità; le Zone DR modulano i livelli di ripristino in funzione degli obiettivi RTO/RPO. Il risultato è una spesa allineata al valore e ai rischi dei singoli workload, con la trasparenza di un modello as-a-service.

La tendenza alla crescita è un fenomeno globale. Secondo le proiezioni di Gartner, la spesa mondiale delle aziende in servizi di public cloud raggiungerà i 723,4 miliardi di dollari nel 2025. Un’attenzione particolare è rivolta al segmento dell’Infrastructure as a Service (IaaS), che si prevede registrerà un vero e proprio boom, a testimonianza della volontà delle imprese di modernizzare le proprie fondamenta tecnologiche.[CorCom]

La disponibilità di data center Tier IV in alcune Region offre una leva ulteriore: dove la resilienza infrastrutturale deve sostenere normative o operatività particolarmente stringenti, la Region Premium risponde con uptime progettuale e tolleranza ai guasti, riducendo il costo dell’outage e di conseguenza il TCO complessivo. Al tempo stesso, le fonti richiamano l’importanza di un change management integrato: costi e benefici vanno misurati su tutto il ciclo di vita dell’applicazione, dalla migrazione alla gestione quotidiana, fino all’evoluzione funzionale. In questo senso, la Delivery Platform di WIIT è presentata come lo strumento che, unificando orchestrazione e governance, consente un calcolo più accurato del TCO e un fine-tuning degli investimenti nel tempo.

Come iniziare con WIIT

Assessment e roadmap

Le fonti delineano un percorso strutturato per avviare la migrazione e la gestione di workload critici con WIIT. Il primo passo è un assessment approfondito basato su framework interni come il Wiit Security Index, che valuta 178 variabili e 25 coefficienti su cinque livelli di profondità. Questo approccio permette di fotografare lo stato di sicurezza, compliance e resilienza dei sistemi, creando una roadmap coerente con obiettivi di Business Continuity, Disaster Recovery e performance. La classificazione dei carichi – in funzione di criticità, dati trattati e requisiti normativi – è alla base del placement per Zone (Standard, Premium, DR) e del disegno di architetture multi-sito.

La definizione della roadmap, secondo i materiali WIIT, include pianificazione della governance, progettazione di architetture multi-Region, test di DR e definizione dei parametri RTO/RPO. Viene inoltre indicata la necessità di integrare la security-by-design sin dalle prime fasi – per esempio con segmentazione delle reti e vulnerability management – e di strutturare runbook eseguibili per i momenti di crisi. Il tutto è veicolato dalla Delivery Platform, che funge da interfaccia unificata verso componenti private e pubbliche, standardizzando le modalità di gestione in un paradigma as-a-service.

Supporto alla migrazione

Il supporto alla migrazione completa il quadro: controllo del downtime, orchestrazione di dati e applicazioni, allineamento con compliance e audit. Le fonti recensite presentano WIIT come fornitore specializzato in Hosted Private e Hybrid Cloud, con servizi di Business Continuity e Disaster Recovery, e con un portafoglio che include ambienti SAP, Oracle e Microsoft. La Delivery Platform facilita la programmatic management e la gestione unificata delle piattaforme, mentre l’impiego di tecnologie IoT, ML e AI abilita scenari di automazione operativa. L’obiettivo è ridurre complessità e rischio, offrendo una gestione ambienti critici cloud al livello atteso da organizzazioni che dipendono dalla continuità dei propri processi.

Nei materiali più aggiornati (2025) emergono riferimenti a un network europeo articolato su 7 Region e “più di 20 data center proprietari”, oltre alla strutturazione in Zone (Standard, Premium, DR). Documentazioni precedenti riportavano la presenza di due data center di proprietà in Italia (Milano, Tier IV, e Castelfranco Veneto). La differenza tra i contenuti segnala un’evoluzione dell’infrastruttura e un ampliamento europeo, utile a definire piani di migrazione e affidabilità cloud su scala geografica più ampia.

Security as a service e difesa multilivello

L’aumento delle superfici d’attacco legato a IoT e digitalizzazione dei processi ha aggravato la complessità della difesa. Le fonti riportano che gli attacchi IoT avvengono rapidamente dopo la connessione alla rete, che gli attacchi DDoS sono in crescita e che le perdite potenziali per le imprese sono molto elevate. Si evidenzia anche una dimensione organizzativa: il 33% dei responsabili della cyber security si sente isolato (39% in Italia), a sottolineare la pressione sui team e la necessità di alleanze strutturate con provider in grado di condividere responsabilità e capacità operative.

I dati più recenti confermano questa pressione. Secondo il Rapporto Clusit, l’Italia ha registrato un incremento del 15,2% nel numero di incidenti informatici nel corso del 2024, un segnale inequivocabile della crescente sofisticazione e frequenza delle minacce. Questa tendenza richiede un cambio di passo, passando da una sicurezza reattiva a una strategia proattiva e integrata.

Per rispondere a queste condizioni, le fonti propongono una linea di difesa dinamica e multilivello su cinque aree: endpoint security, security & vulnerability management, identity access management, messaging security e rete. Gli elementi devono essere verticali, specifici e interoperabili, innestati su un framework flessibile e multi-vendor. Il Cloud as-a-service viene indicato come opzione preferibile per sostenibilità economica, velocità di attivazione e aggiornamento continuo, in modo da perseguire una protezione proattiva e adattiva. Il paradigma Secure Cloud connette questi principi con l’operatività: security-by-design nella Zone Standard, estensione della copertura nella Zone Premium – fino al SOC 24/7 – e scenari di DR configurabili nella Zone DR.

Un dato riportato in un’altra fonte è la crescita del 57% delle operazioni di spionaggio cyber nel 2018, insieme all’indicazione di una Pubblica Amministrazione “sotto assedio”. Anche questo contesto, pur riferito a periodi diversi e a settori trasversali, sostiene la necessità di dispositivi difensivi organizzati e di una governance estesa. In tal senso, WIIT ha disegnato una Delivery Platform che, oltre a orchestrare risorse multi-cloud, “crea un layer superiore che unisce le diverse sorgenti per consentire una recovery intelligente”. Il risultato è un assetto operativo che riduce la frammentazione, accelera la risposta e mantiene tracce di audit utili per la compliance.

Cloud e Industry 4.0

Le fonti sul rapporto tra cloud e Industry 4.0 sono nette: “il Cloud è il motore” dell’infrastruttura IoT. L’integrazione dei dati raccolti da macchinari e sensori, incrociati con ERP, CRM, e-commerce e fonti esterne, richiede soluzioni potenti e flessibili, in grado di gestire Big Data in tempo reale. Il Cloud ibrido fornisce esattamente questa combinazione, attivando capacità di analisi allineate alla domanda e garantendo gestione real-time di dati multi-formato e multi-source. Il modello as-a-service aiuta a calibrare le risorse, mentre l’attenzione alle performance e all’infrastruttura sicura consente di sostenere processi core.

Tra le applicazioni tipiche citate figurano la manutenzione predittiva (con interventi basati sui dati di funzionamento dei macchinari), la servitizzazione (funzionalità digitali e servizi accessori veicolati via app), il controllo da remoto e i veicoli autoguidati per la movimentazione delle merci. L’implementazione efficace richiede però un test approfondito dell’infrastruttura esistente e una preparazione metodica prima di introdurre applicazioni IoT, considerando prioritario il dispiegamento sulla nuvola. Nelle fonti viene anche ricordato che il cloud “è pensato per garantire affidabilità e resilienza”, tanto sul lato infrastrutturale (provider che garantiscono uptime elevato e data center resilienti) quanto sul lato protezione dalle minacce cyber, con particolare attenzione a OT e convergenza IT/OT.

Nei contesti manifatturieri, il tema della sinergia tra IT e OT viene esplicitato: proteggere non solo i dati, ma anche i macchinari e gli apparati industriali, che tradizionalmente non erano esposti a minacce digitali. Il cloud supporta l’implementazione di strategie specifiche, anche tramite soluzioni verticalizzate per il settore e rese disponibili in modalità as-a-service. La possibilità di articolare le soluzioni in Region e Zone – con Premium Security e SOC per la difesa proattiva – dà forma a una affidabilità cloud più aderente alle necessità del mondo industriale e più semplice da auditare.

Verso una fiducia operativa misurabile: una riflessione sul settore

Le informazioni raccolte indicano una traiettoria comune: l’affidabilità cloud si costruisce in modo misurabile, incardinando sicurezza, compliance e resilienza nella foundation del servizio. WIIT posiziona questa foundation nel paradigma Secure Cloud, che somma Region, Zone, SOC 24/7, data center Tier IV e una Delivery Platform capace di garantire orchestrazione e governance multi-cloud. I riferimenti temporali delle fonti mostrano un’evoluzione dell’infrastruttura: da due data center di proprietà in Italia a una rete di oltre 20 data center europei raggruppati in 7 Region, con articolazione in Zone orientate a sicurezza e continuità. Contestualmente, la pressione del cybercrime – con indicatori su incidenti, DDoS, crescita dello spionaggio e impatto economico – rafforza la richiesta di un trust basato su attestazioni concrete (ISO 27001, ISO 22301, ISO 20000, ISAE 3402; data center Tier IV) e su pratiche strutturate (assessment con Wiit Security Index, difesa multilivello, DR configurabile).

Per le imprese che valutano i servizi cloud per aziende, la direzione che emerge è duplice: da un lato, consolidare la gestione ambienti critici cloud dentro modelli as-a-service in cui sicurezza, compliance e continuità sono parte del servizio; dall’altro, attribuire alla Delivery Platform il ruolo di “regista” operativo per standardizzare procedure, SLA e policy in ambienti ibridi e multi-vendor. In questo modo, il cloud diventa non solo infrastruttura, ma metodo per ridurre il rischio e misurare la qualità, dalla fabbrica 4.0 agli ecosistemi applicativi più regolamentati. Nell’orizzonte competitivo attuale, rafforzare questa fiducia operativa è la condizione per scalare l’innovazione senza compromessi sulla continuità del business e sulla protezione del patrimonio informativo.

Lascia un commento