Il tuo carrello è attualmente vuoto!

Servizi cloud per aziende per workload mission-critical

Perché scegliere servizi cloud per aziende

I processi mission-critical hanno esigenze che non ammettono compromessi: continuità del servizio, protezione del dato e prestazioni prevedibili. Negli ultimi anni, la centralità dei servizi cloud per aziende si è consolidata come abilitore della competitività e della trasformazione digitale. Le evidenze raccolte indicano una crescente fiducia nel modello cloud anche per applicazioni core, come gli ERP e le piattaforme di pagamento, grazie a livelli di affidabilità e resilienza ormai maturi. Già nel 2020 l’Osservatorio Cloud Transformation del Politecnico di Milano segnalava che l’11% delle grandi imprese non disponeva più di un data center di proprietà e che anche il 42% delle PMI aveva intrapreso percorsi di adozione del cloud (link, link). In questo scenario, WIIT Group si posiziona come partner strategico per la gestione di ambienti critici, con un paradigma di Secure Cloud che integra infrastrutture premium, processi rigorosi e cyber security nativa.

Perché i decisori IT confermano la scelta del cloud per i carichi core

Le motivazioni concrete riscontrate nelle grandi organizzazioni includono:

- Accesso rapido a risorse scalabili per progetti AI e analisi avanzata;

- Riduzione del rischio operativo mediante infrastrutture ridondate gestite da specialisti;

- Maggiore velocità di implementazione di funzioni di sicurezza e compliance.

Definizione e vantaggi per workload critici

I workload mission-critical sono insiemi di applicazioni e dati che sostengono funzioni essenziali del business, dalla pianificazione della produzione alla gestione finanziaria, fino all’analisi operativa in tempo reale. I servizi cloud per aziende orientati a tali carichi devono garantire alta disponibilità, isolamento, scalabilità controllata e security by design. La letteratura di settore e le esperienze sul campo mostrano che, quando si parla di processi core, la continuità operativa non è una caratteristica accessoria ma un prerequisito che impatta su adempimenti contrattuali, regolatori e, non ultimo, sulla reputazione del brand.

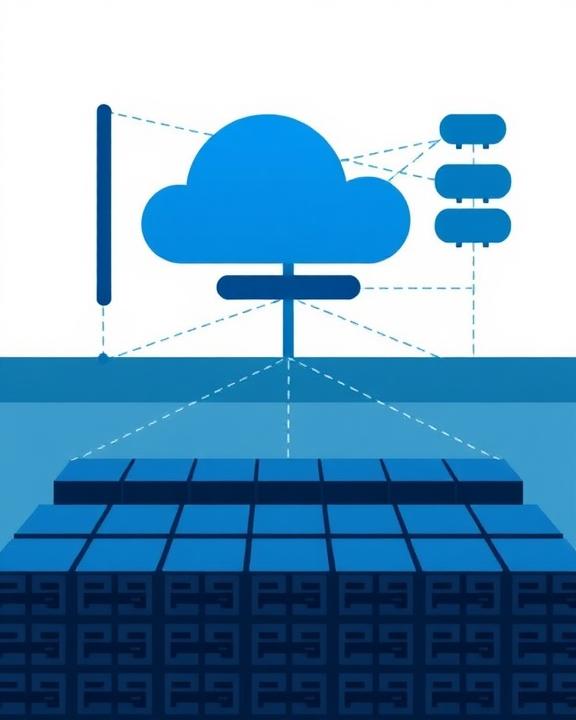

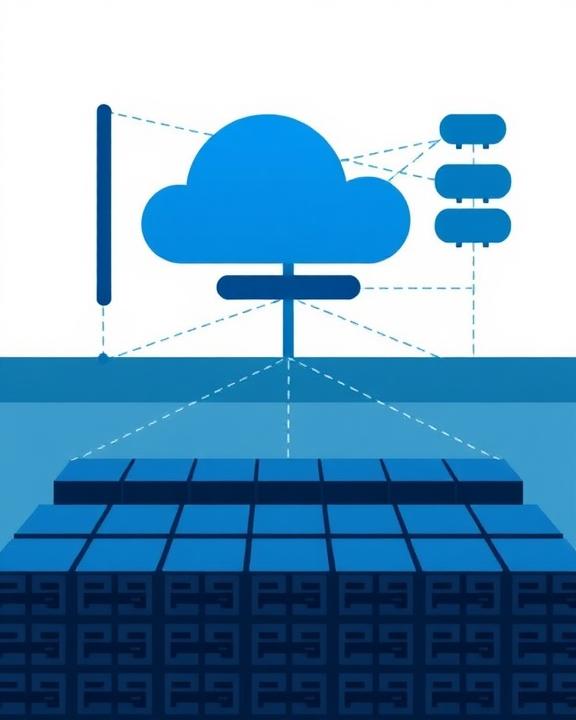

Il vantaggio competitivo del cloud per ambienti critici risiede nella possibilità di orchestrare piattaforme complesse con standard elevati di resilienza e protezione del dato, difficilmente replicabili in contesti on-premise. L’approccio proposto da WIIT con Secure Cloud nasce proprio per mettere a disposizione una foundation pronta per ospitare i workload più sensibili. La piattaforma si appoggia a una rete europea di oltre 20 data center proprietari organizzati in 7 Region (4 in Germania, 1 in Svizzera e 2 in Italia) e introduce un modello a Zone — Standard, Premium e DR — attivabili in base alla Region di riferimento.

KPI: disponibilità, RTO/RPO, performance

La valutazione dei servizi cloud per aziende che gestiscono ambienti critici passa da KPI chiari e misurabili. La disponibilità (uptime) esprime il tempo in cui il servizio rimane operativo senza interruzioni. RTO (Recovery Time Objective) e RPO (Recovery Point Objective) quantificano rispettivamente il tempo massimo tollerabile di indisponibilità dopo un incidente e la quantità di dati che si può perdere tra l’ultimo backup utile e l’evento stesso. A tali indicatori si aggiungono parametri di performance (tempi di risposta, throughput, latenza intra-Region), la consistenza dei failover e la prevedibilità dei tempi di ripristino.

| KPI | Descrizione | Target tipico per workload mission-critical |

|---|---|---|

| Disponibilità (Uptime) | Percentuale tempo operativo | 99.99% – 99.995% (a seconda della zona/SLAs) |

| RTO | Tempo massimo per ripristinare il servizio | Da pochi minuti fino a 4 ore (per sistemi critici: < 1 ora) |

| RPO | Quantità massima di dati perduti | Da 0 (replica sincrona) a poche ore (repliche asincrone) |

| Latenza end-to-end | Tempo di risposta tra endpoint e applicazione | <10–50 ms per applicazioni near-real-time |

| MTTD / MTTR | Mean time to detect / Mean time to restore | MTTD: minuti; MTTR: dipendente da RTO contrattuale |

In contesti core, il mancato rispetto di questi KPI genera conseguenze immediate: impatti economici, sanzioni contrattuali, criticità di compliance e danni reputazionali. Le esperienze operative riportate mostrano che l’unico modo per ridurre in modo strutturale tali rischi è combinare resilienza infrastrutturale (ad esempio con data center certificati Tier IV e architetture ridondate), processi formalizzati e competenze verticali sul dominio applicativo. WIIT rafforza questo approccio adottando modelli ispirati a standard rigorosi, come ISO 22301 per il Business Continuity Management, che definisce ruoli, responsabilità e cicli di test per validare la tenuta dell’organizzazione rispetto a scenari di interruzione.

Architettura e modelli di delivery

La qualità di un servizio enterprise per ambienti mission-critical dipende dall’architettura e dalla corretta scelta del modello di delivery. La disponibilità di opzioni Hosted Private, Hybrid e Public consente di disegnare soluzioni su misura in base a requisiti di sicurezza, controllo sugli asset, latenza, scalabilità e compliance. L’obiettivo non è solo “spostare” sistemi nel cloud, ma costruire un disegno complessivo che mantenga separati — e al contempo interconnessi in modo governato — i domini core, i servizi a più basso impatto e le componenti di collaborazione.

Checklist operativa per la scelta del provider

- Proprietà o controllo dei data center e localizzazione regionale (territorialità dei dati);

- Certificazioni infrastrutturali (Tier, ISO 27001, ISO 22301) e trasparenza nelle procedure di audit;[Uptime Institute]

- SOC operativo h24, capacità di gestione incidenti e test periodici di Business Continuity (runbook);

- SLA definiti su disponibilità, RTO e RPO con penali chiare;

- Supporto per requisiti regolatori (GDPR, NIS2) e reporting per funzioni di controllo.

Modelli: Hosted Private, Hybrid, Public

Le fonti analizzate distinguono tre modelli principali. Il Public Cloud è ideale per carichi standardizzati, applicazioni specifiche e monetica di pricing pay-per-use. L’Hosted Private Cloud si rivolge a esigenze aziendali specifiche e a risorse informative che richiedono livelli elevati di sicurezza e controllo, rimanendo sotto governance dedicata. L’Hybrid Cloud consente di estendere il data center aziendale combinando ambienti proprietari e risorse in cloud, favorendo la gestione di applicazioni legacy e l’accesso a servizi ready-to-use ottimizzando la spesa IT. Questo impianto teorico ha ricadute pratiche: scegliere un modello o una combinazione di modelli implica definire confini, politiche di interconnessione e responsabilità operative che incidono su RTO, RPO e disponibilità.

Security by design e segmentation delle workload

La sicurezza è un criterio di design e non un’aggiunta successiva. L’insieme di pratiche descritte come security by design prevede che la protezione sia incorporata fin dalle scelte architetturali e nei flussi di gestione quotidiana: segmentazione di rete, controllo degli accessi, vulnerability management, monitoraggio continuativo e risposta agli incidenti. Nel paradigma Secure Cloud, la Zona Standard offre hardening e segmentazione, mentre la Zona Premium estende la copertura fino a ricomprendere tutti i macro-processi della cyber security con presidio h24 assicurato da un Security Operation Center. Questa impostazione si traduce in configurazioni coerenti con i requisiti di audit e con la necessità di distinguere domini di sviluppo, test e produzione.

“Speed, flexibility and scalability of the Cloud must be complemented by the highest security standards in the industry, to enable all companies improving and innovating their processes with the highest level of confidence.” [WIIT Group]

L’approccio a Zone consente anche un governo più granulare delle dipendenze tra workload e una riduzione della attack surface. Nei casi di gestione ambienti critici cloud, il perimetro di produzione viene isolato secondo criteri di necessità minima (principio del least privilege applicato ai flussi), mantenendo però percorsi sicuri di scambio con le altre aree. La disponibilità di backup, replica e piani di ripristino nella Zona DR riduce ulteriormente l’esposizione ai rischi sistemici e rende più lineare il percorso di compliance rispetto alle normative vigenti. A ciò si aggiunge l’esperienza maturata sui progetti core, in cui la combinazione di resilienza e sicurezza di processo — supportata anche da ISO 22301 — si è dimostrata decisiva per consolidare SLA coerenti con gli obiettivi di business.

Conformità e certificazioni

La compliance è oggi una dimensione irrinunciabile delle architetture per ambienti critici. Tra protezione dei dati personali e requisiti per operatori di servizi essenziali, gli obblighi normativi orientano scelte tecnologiche e organizzative. Il modello di servizio deve facilitare la tracciabilità, la segregazione dei dati e la dimostrazione degli adempimenti. In quest’ottica, le certificazioni di infrastruttura sono leve pratiche per ancorare SLA e misure di continuità a standard riconosciuti.

Normative (NIS2, GDPR) e requisiti di compliance

Il GDPR impone una gestione rigorosa dei dati personali, riconoscendo tutele come il diritto all’oblio e prevedendo sanzioni in caso di violazioni. Le risorse di consultazione, come GDPR.eu, offrono panoramiche aggiornate sulle prescrizioni e indicazioni operative per la conformità, inclusi esempi di modulistica e best practice per la protezione dei dati anche in scenari di remote working. La convergenza fra smart working e sicurezza è esplicitata nelle soluzioni Smart Working as a Service, che includono VPN enterprise, VDI e strumenti UCC, con la sicurezza applicata a infrastrutture, applicazioni, dispositivi, informazioni e identità. Questo supporto tecnologico è fondamentale per dimostrare l’adozione di misure adeguate e proporzionate al rischio nella gestione quotidiana dell’IT distribuito.

La direttiva NIS2 — richiamata nei contenuti tematici — estende il perimetro della sicurezza delle reti e dei sistemi informativi, enfatizzando l’obbligo di adottare misure tecniche e organizzative per ridurre il rischio e gestire gli incidenti in modo strutturato. In pratica, la presenza di policy di sicurezza end-to-end, di un monitoraggio attivo e di processi di incident management è ormai parte integrante dei requisiti. Nell’offerta di WIIT, l’integrazione tra Cloud e Sicurezza in un unico modello gestionale e la disponibilità del SOC 24/7 nella Zona Premium del Secure Cloud rispondono a questa esigenza, fornendo strumenti reali per l’analisi e la risposta agli eventi avversi.

Certificazioni Data Center (Uptime, Tier) e impatto sui SLAs

Le certificazioni dell’infrastruttura rappresentano un ancoraggio concreto per SLA e impegni di disponibilità. Gli approcci di Uptime Institute e della Telecommunications Industry Association (TIA) sono i riferimenti più diffusi: entrambi definiscono 4 livelli di classificazione (tier o rated) e un set di 6 certificazioni con ambiti e durate specifiche. Una guida di approfondimento evidenzia come la rete globale di data center certificati Tier IV da Uptime Institute includa numerosi siti e che Uptime abbia emesso oltre 3.500 certificazioni in più di 118 paesi, evidenziando la diffusione del modello di certificazione a livello mondiale.[Uptime Institute]

Nel perimetro europeo, WIIT sfrutta una rete multi-Region che comprende data center certificati Tier IV, abilitando la progettazione di servizi di continuità del business allineati anche alle realtà più regolamentate. La combinazione di Zone — Standard, Premium e DR — con il presidio operativo del SOC 24/7 permette di sostanziare SLA stringenti, valorizzando la resilienza dell’infrastruttura (ridondanza, fault tolerance) e la maturità dei processi di gestione (monitoraggio, vulnerability management, risposta agli incidenti).

Operatività e managed services

Le architetture e le certificazioni, da sole, non bastano: la differenza per gli ambienti critici la fa la gestione quotidiana. Monitoraggio, prevenzione, risposta agli incidenti e prove periodiche di continuità costituiscono la spina dorsale del servizio. La centralità dei managed services emerge in modo netto nei progetti core, dove i costi di un fermo o di un disservizio superano la dimensione IT, con ricadute operative, legali e reputazionali.

Supporto 24/7, SOC e gestione incidenti

Nell’offerta WIIT, la Zona Premium del Secure Cloud include un SOC 24/7 che presidia gli ambienti con visibilità continua e capacità di intervento in tempo reale. L’integrazione tra Cloud e Sicurezza in un unico modello, già richiamata nelle analisi sui provider per progetti core, consente una gestione coordinata degli eventi: dall’identificazione delle minacce (threat detection) all’analisi, fino alla risposta e al ripristino. Questa impostazione riduce tempi morti decisivi per la tutela dei workload SAP, Oracle o Microsoft, nei quali i picchi di domanda e il transaction load possono amplificare gli impatti di un incidente.

La prevenzione si concretizza in pratiche come vulnerability management, hardening delle superfici esposte e segmentazione dei flussi, mentre il monitoraggio proattivo fornisce dati per anticipare possibili disservizi. La disponibilità dell’infrastruttura, sostenuta dalla presenza di data center Tier IV, è un prerequisito abilitante, ma è l’orchestrazione dei processi ad assicurare che ogni evento venga gestito con tempi di risposta e azioni coerenti con gli SLA. Le componenti per il lavoro agile (Enterprise VPN Client, VDI, UCC) descritte in Smart Working as a Service dimostrano come le capacità di supporto 24/7 non siano vincolate al solo back-end, ma comprendano l’intero ecosistema IT dei dipendenti, dal end-point al data center.

Processi ITIL e runbook per continuità operativa

La continuità operativa si costruisce con processi di riferimento e procedure ripetibili. Le fonti richiamano modelli ispirati a standard rigorosi come ISO 22301 per strutturare il Business Continuity Management: a partire dall’analisi d’impatto (business impact analysis), passando per la definizione dei piani, fino alle prove periodiche e agli aggiornamenti. In questo contesto, i runbook — intesi come insiemi documentati di azioni da eseguire in caso di specifici scenari — diventano strumenti operativi per coordinare i team e ridurre gli errori in situazione di stress. L’obiettivo è allineare i tempi di reazione (mean time to detect e mean time to restore) ai valori RTO/RPO definiti contrattualmente.

# Esempio sintetico di runbook per failover di un servizio ERP

1) Rilevamento: alert da sistema di monitoraggio -> notifiche SOC

2) Prima azione (T+5 min): isolare segmento difettoso; attivare replica su Zona DR

3) Comunicazione (T+10 min): notificare business continuity manager e stakeholder

4) Switch di rete (T+15 min): aggiornare route e DNS verso replica valida

5) Verifica (T+20 min): test sanity sulle transazioni critiche

6) Remediation e post-mortem: raccolta log, analisi root cause, aggiornamento runbookLa proiezione pratica di questi principi si vede nei servizi di backup e disaster recovery abilitati dalla Zona DR del Secure Cloud: la disponibilità di opzioni configurabili rende possibile calibrare politiche di retention, frequenza delle repliche e localizzazione dei dati compatibilmente con il requisito di territorialità e con i vincoli regolatori. La gestione degli ambienti di test e pre-produzione, separati dai domini di production per mezzo di segmentazione, riduce inoltre l’incidenza di errori da change e facilita le verifiche di compliance. L’impostazione per gestione ambienti critici cloud adottata nelle risorse WIIT mostra come i processi — non solo le tecnologie — siano determinanti per trasformare un’infrastruttura robusta in un servizio realmente affidabile.

Costruire una roadmap di migrazione

La migrazione verso il cloud per carichi mission-critical richiede una sequenza ordinata di attività e scelte basate su evidenze. A maggior ragione in ecosistemi complessi come quelli SAP, dove gli aggiornamenti (ad esempio relativi a HANA 2.0 e alla strategia Analytics) e le evoluzioni di prodotto richiedono allineamento continuo alla roadmap, come ricordato dalle risorse informative dedicate al tema. Una roadmap ben progettata mitiga i rischi di fermo, gestisce licensing e dipendenze applicative, e consente di misurare i risultati con KPI chiari.

Assessment, classificazione workload, piano di rollback

Il primo passo è un assessment approfondito dei sistemi: inventario applicativo, mappa delle dipendenze, requisiti di sicurezza e compliance, stima degli impatti in caso di indisponibilità. In base a questi elementi, i workload vengono classificati per criticità, con priorità di migrazione e identificazione dei domini che richiedono hardening avanzato (ad esempio l’inserimento in Zona Premium o l’attivazione della Zona DR). La pianificazione prevede wave successive di migrazione, con obiettivi concreti su RTO/RPO e performance, e la definizione di un piano di rollback testato per ogni passaggio. Questo approccio riduce l’incertezza e dà ai team operativi istruzioni chiare in caso di anomalie.

La documentazione di sintesi suggerisce anche una checklist di valutazione del provider: proprietà dei data center, certificazioni, livelli di servizio, capacità di consulenza, competenze tecniche e strumenti di sicurezza. Nel caso WIIT, la rete di data center europei (oltre 20 in 7 Region) e la presenza di siti Tier IV abilitano scenari di migrazione che rispettano il requisito di territorialità e sostengono SLA rigorosi. Le risorse su Smart Working as a Service evidenziano come funzionalità di accesso sicuro (Enterprise VPN) e di virtualizzazione del desktop (VDI) possano fungere da ponte operativo durante i passaggi, permettendo continuità di lavoro anche in fasi transitorie.

Strumenti per migrazione SAP/Oracle/Microsoft

Gli ecosistemi SAP, Oracle e Microsoft sono tra i più diffusi nei contesti mission-critical. Le risorse di WIIT ne presidiano gli aspetti platform con un’offerta dedicata (Mission Critical Platform, SAP, Oracle, Azure), favorendo una transition che considera la natura dei dati e dei processi sottostanti. Nella migrazione, l’attenzione si focalizza su tre direttrici: governance dei cutover (con finestre di fermo ridotte e revert progettati), sicurezza (classificazione dei dati, gestione delle credenziali e dei ruoli) e performance (verifica della latenza end-to-end nelle nuove interconnessioni).

- RTO

- Recovery Time Objective: tempo massimo accettabile per il ripristino del servizio.

- RPO

- Recovery Point Objective: quantità massima di dati perduti in caso di incidente.

- SOC

- Security Operation Center: centro di monitoraggio e risposta agli incidenti.

- Tier IV

- Classificazione Uptime Institute: massimo livello di ridondanza e fault tolerance per data center.

Le funzionalità descritte nella piattaforma per lo Smart Working — come l’uso di VDI per accedere in modo sicuro a workstation virtuali e l’Enterprise VPN — si rivelano utili anche durante i passaggi applicativi, perché riducono gli impatti sulle postazioni degli utenti e mantengono i dati sui sistemi centrali. Gli scenari di disaster recovery della Zona DR permettono di predisporre ambienti di pilot e switch controllati, testando i ripristini con i tempi richiesti e documentandone gli esiti ai fini di audit. L’adozione di un modello cloud con security by design, consolidato nella Zona Standard e potenziato in Premium, assicura che i principi di protezione siano presenti fin dagli strati più bassi della piattaforma e fino alla gestione del day-by-day.

Casi d’uso per settori critici

I benefici di un disegno secure-by-design e di servizi managed si riflettono in modo trasversale su più industrie, con declinazioni specifiche. Le esperienze citate e le categorie tematiche attive nelle risorse disponibili coprono, tra le altre, manifatturiero, fashion, pharma/healthcare, finance e food & beverage. La denominazione dei settori non è casuale: accomuna processi con elevata pressione sulla continuità, una catena di fornitura articolata e un perimetro regolatorio spesso stringente.

Industria manifatturiera: produzione e MES

Nel manifatturiero, l’integrazione tra ERP e sistemi MES (Manufacturing Execution System) è critica per assicurare continuità di produzione, qualità e tracciabilità. I servizi cloud per aziende orientati a questi ambienti sostengono requisiti di bassa latenza tra i livelli operativi e quelli gestionali, con capacità di scalare durante picchi di attività (ad esempio cambi di linea, stagionalità, campagne produttive). Le risorse correlate a SAP in ambito manufacturing, pur richiamate in altri contributi editoriali, confermano un’attenzione specifica all’ottimizzazione delle performance e alla riduzione dei tempi di fermo nelle transizioni di processo.

Pharma e moda: conformità e tracciabilità

Nei settori pharma/healthcare e fashion, la protezione dei dati sensibili e la tracciabilità sono cruciali. Nel pharma, le catene di produzione e distribuzione devono rispondere a standard di qualità e sicurezza elevati, con la necessità di dimostrare che i dati di processo e di batch non siano stati alterati e siano sempre disponibili per ispezioni. Nel fashion, la protezione della proprietà intellettuale, la gestione delle collezioni e la sincronizzazione della supply chain richiedono ambienti capaci di garantire confidentiality, integrity e availability lungo filiere globali.

Le pratiche abilitate dal Secure Cloud — security by design nella Zona Standard, presidio h24 in Premium e ripristino con DR — si allineano a queste esigenze, offrendo una base per la compliance con il GDPR (anche grazie alle capacità di controllo degli accessi e alla tracciabilità delle operazioni) e per la gestione degli obblighi connessi ai dati critici. La disponibilità di strumenti per il lavoro distribuito (come evidenziato in Smart Working as a Service) consente di estendere in sicurezza le attività di progettazione e controllo qualità a team e fornitori, senza perdere di vista il requisito di territorialità del dato. Per consultare linee guida e riferimenti normativi è utile il portale dell’Agenzia europea per la cybersicurezza: https://www.enisa.europa.eu/.

Innovazione e futuro del Secure Cloud

Un servizio cloud per ambienti critici non deve solo resistere agli imprevisti: deve anche abilitare l’innovazione. Le evidenze raccolte mostrano come il Secure Cloud di WIIT sia stato progettato per dare una foundation solida su cui costruire applicazioni avanzate, dall’adozione di nuovi algoritmi di intelligenza artificiale a progetti di realtà aumentata/virtuale. Prestazioni, resilienza e sicurezza diventano, così, prerequisiti per sperimentare e scalare rapidamente soluzioni ad alto valore, mantenendo il controllo su dati e processi.

Cloud native, AI e automazione operativa

La crescita dell’AI e la diffusione di paradigmi cloud native spingono verso architetture agili e componenti loosely coupled. Nella prospettiva proposta, il Secure Cloud fornisce la base per ospitare soluzioni innovative senza sacrificare sicurezza e compliance. L’integrazione nativa della cyber security rende proattiva la gestione del rischio: nella Zona Premium, la copertura dei macro-processi di sicurezza e il SOC 24/7 consentono di individuare e contenere in tempi rapidi eventuali anomalie, requisito essenziale quando i dati alimentano modelli e logiche decisionali automatiche.

La possibilità di scalare le risorse, combinando Hosted Private, Hybrid e Public, permette di dimensionare gli ambienti sulla base di necessità reali, ad esempio per addestramenti intensivi e fasi di inference meno onerose. La protezione garantita dalla Zona Standard — hardening, segmentazione e alta disponibilità — limita l’attack surface e preserva la data integrity lungo catene di elaborazione sempre più composte. Gli strumenti per il lavoro remoto/multisede descritti in Smart Working as a Service rappresentano, inoltre, un’estensione naturale dell’ecosistema, rendendo più fluido il coinvolgimento di team diffusi senza derogare ai principi di sicurezza.

Gestione multicloud e orchestrazione dei servizi

La gestione multicloud è una realtà operativa. Le risorse analizzate descrivono un ecosistema in cui data center proprietari, hosted private cloud e public cloud coesistono per rispondere a esigenze diverse. L’elemento distintivo diventa allora la capacità di orchestrare i servizi, mantenendo omogeneità di sicurezza e continuità lungo l’intero ciclo di vita del workload. L’impostazione a Zone e l’organizzazione per 7 Region introdotta dal Secure Cloud forniscono un perimetro naturale per questa orchestrazione, definendo in modo chiaro dove attivare specifiche funzionalità e quale livello di resilienza ottenere.

Metriche che l’orchestrazione deve rendere disponibili

- Disponibilità per regione e per zona (report mensile e storico);

- RTO/RPO effettivi per classe di servizio e trend delle esercitazioni DR;

- Tempo medio di rilevamento e contenimento degli incidenti (MTTD/MTTR) monitorati dal SOC;

- Log di accesso e verifica degli eventi per finalità di audit e compliance.

Nel quadro di un multicloud innovativo, l’interoperabilità fra piattaforme — ad esempio tra ambienti SAP, Oracle e servizi Azure — deve poggiarsi su interconnessioni sicure e misurabili. Le scelte relative alla localizzazione dei dati, ai flussi di replica (DR) e alla separazione dei domini applicativi sono determinanti per rispettare gli SLA e per dimostrare l’aderenza ai requisiti di compliance. L’approccio WIIT, che fonde Cloud e Sicurezza in un modello unico, facilita una governance centralizzata che mantiene sotto controllo le variabili chiave (disponibilità, RTO/RPO, performance) e offre alle funzioni di controllo reportistica e tracciabilità coerenti.

Fonti e riferimenti citati

- Osservatori Politecnico di Milano — Comunicati e report Cloud Transformation, dati mercato e adozione cloud (2024).[Osservatori Politecnico di Milano]

- Uptime Institute — Informazioni sul programma di certificazione Tier e dati aggregati sulle certificazioni emesse a livello globale.

- Clusit — Rapporto annuale sulla sicurezza ICT in Italia (2024/2025) con analisi degli incidenti e trend.

- European Commission (Digital Strategy) — Pagina informativa e orientamenti sulla direttiva NIS2 e recepimento negli Stati membri.

- WIIT Group — Documentazione ufficiale Secure Cloud e pagine dei servizi (descrizione Zone, SOC, Mission Critical Platform).

Lascia un commento