Il tuo carrello è attualmente vuoto!

Security by design per proteggere i workload critici

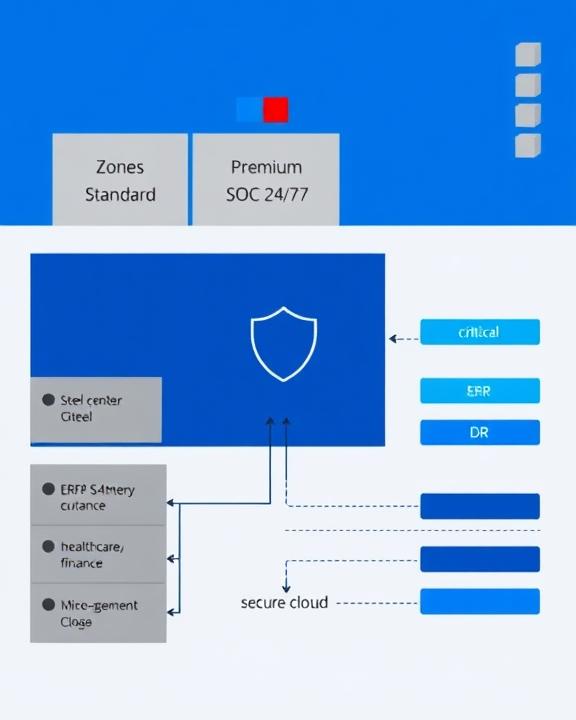

Secure Cloud di WIIT: architettura, regioni e zone per ospitare workload critici

Nel percorso di trasformazione digitale, la scelta del provider cloud si gioca su parametri sempre più stringenti: performance, resilienza, sicurezza e compliance. Il paradigma Secure Cloud di WIIT nasce per allineare questi requisiti in un’unica piattaforma operativa, capace di sostenere processi e applicazioni mission-critical di organizzazioni che operano in contesti regolamentati e altamente competitivi. La base infrastrutturale è un network europeo di più di 20 data center di proprietà, distribuiti in 7 regioni tra Germania, Italia e Svizzera, con un’attenzione sistematica alla territorialità del dato e alla sovranità digitale. Questo disegno consente di orchestrare soluzioni in grado di coniugare latenza contenuta, scalabilità e allineamento ai vincoli normativi transfrontalieri.

- ACN (Agenzia per la Cybersicurezza Nazionale): L’autorità nazionale italiana per la cybersicurezza, responsabile della protezione degli interessi nazionali nel cyberspazio.

- Compliance: Conformità a leggi, normative, standard o policy (es. GDPR, NIS2).

- Disaster Recovery (DR): L’insieme delle misure tecnologiche e organizzative per ripristinare sistemi, dati e infrastrutture a fronte di gravi emergenze o disastri.

- ERP (Enterprise Resource Planning): Sistema software che integra e gestisce i principali processi di business di un’azienda (contabilità, produzione, supply chain, etc.). SAP S/4HANA è un esempio di ERP.

- GDPR (General Data Protection Regulation): Regolamento (UE) 2016/679 relativo alla protezione delle persone fisiche con riguardo al trattamento dei dati personali.

- MFA (Multi-Factor Authentication): Autenticazione a più fattori, un metodo di controllo degli accessi che richiede più di una prova dell’identità dell’utente.

- NIS2 (Network and Information Security, versione 2): Direttiva europea che impone obblighi di sicurezza più stringenti per un’ampia gamma di settori critici.

- RPO (Recovery Point Objective): Indica la quantità massima di dati che un’azienda può tollerare di perdere, misurata in tempo (es. RPO di 15 minuti).

- RTO (Recovery Time Objective): Il tempo massimo entro cui un servizio o un sistema deve essere ripristinato dopo un’interruzione per evitare conseguenze inaccettabili.

- SIEM (Security Information and Event Management): Tecnologia che supporta il rilevamento delle minacce e la risposta agli incidenti tramite la raccolta e l’analisi di dati di sicurezza da diverse fonti.

- SOAR (Security Orchestration, Automation and Response): Insieme di tecnologie che consentono alle organizzazioni di automatizzare la risposta agli incidenti di sicurezza.

- SOC (Security Operations Center): Un centro operativo per la sicurezza informatica che monitora, analizza e risponde a incidenti di sicurezza su base continuativa (spesso 24/7).

- Tier IV: Il più alto livello di certificazione per un data center secondo lo standard dell’Uptime Institute. Garantisce la massima fault tolerance e ridondanza.

- Zero Trust: Un modello strategico di sicurezza che si basa sul principio “mai fidarsi, verificare sempre”, eliminando la fiducia implicita da ogni risorsa digitale.

Il catalogo dei servizi è organizzato in tre Zone attivabili per Region. La Zona Standard mette a disposizione controlli security by design e misure preventive come vulnerability management e segmentazione di rete, architetture ridondate per l’alta disponibilità e la promessa di una scalabilità non vincolata dal sottostante. La Zona Premium, erogata esclusivamente in aree abilitate con data center certificati Tier IV o a resilienza equivalente, espande l’orizzonte della protezione includendo la copertura dei macro-processi di cyber security e un SOC 24/7 per protezione proattiva e risposta in tempo reale a minacce esterne e interne. La Zona DR abilita backup e disaster recovery configurabili in base alle esigenze dei singoli contesti, con la possibilità di progettare Business Continuity aderenti ai requisiti normativi più rigorosi, grazie anche alla disponibilità di multi–Tier IV su scala europea.

- Cos’è la Classificazione Tier per Data Center?

- La classificazione Tier, definita dall’Uptime Institute, è uno standard globale che valuta l’affidabilità e la resilienza delle infrastrutture dei data center. Si articola in quattro livelli, dal più basso (Tier I) al più alto (Tier IV), ognuno con requisiti specifici in termini di ridondanza, fault tolerance e continuità operativa.[Vianova]

Questo impianto tecnologico è finalizzato a offrire una foundation affidabile su cui costruire nuovi servizi e ospitare workload sensibili, permettendo alle aziende di focalizzarsi su obiettivi di crescita e innovazione. In questa visione, la sicurezza non è un add-on, ma un attributo nativo della piattaforma: la security by design attraversa l’intero ciclo di vita dei servizi, dalla progettazione alla gestione operativa. La logica di service packaging per Zone e Region semplifica la governance dei requisiti, rendendo replicabili i livelli di servizio tra ambienti omogenei e riducendo l’attrito nell’evoluzione delle applicazioni.

Per i settori mission-critical, l’adozione di Secure Cloud si traduce in fiducia verificabile: alti livelli di disponibilità, compliance pluri–giurisdizionale e security controls coerenti con gli standard di riferimento. La presenza del Tier IV non è un’etichetta marketing, ma la base per politiche di risk mitigation capaci di supportare anche i domini più esigenti in termini di downtime tolerance. Al contempo, la flessibilità delle Zone consente di calibrare il profilo di sicurezza e di resilienza in funzione della criticità dei workload e delle priorità di business, ottimizzando il rapporto tra costi e benefici operativi.

| Livello Tier | Uptime Garantito | Massimo Downtime Annuo | Caratteristiche Chiave |

|---|---|---|---|

| Tier I | 99,671% | 28,8 ore | Componenti non ridondati, un unico percorso per alimentazione e raffreddamento. |

| Tier II | 99,741% | 22 ore | Componenti ridondati parzialmente (N+1), ma con un unico percorso di distribuzione. |

| Tier III | 99,982% | 1,6 ore | Componenti ridondati (N+1) e percorsi multipli per alimentazione e raffreddamento. Manutenzione possibile senza interruzioni. |

| Tier IV | 99,995% | 26,3 minuti (0,4 ore) | Completamente fault-tolerant. Tutti i componenti sono doppiamente ridondati (2N+1) e isolati. Resiste a qualsiasi singolo guasto senza impatti operativi.[Vianova] |

La proposizione di valore di WIIT integra, infine, servizi gestiti sull’intero stack: dall’hosting Hybrid Cloud e Hosted Private Cloud all’integrazione con ambienti Public Cloud, fino a una Digital Platform componibile che offre moduli applicativi, componenti tecnologiche e framework API. La gestione di ambienti mission-critical – inclusi quelli basati su piattaforme come SAP – beneficia di competenze specialistiche e di una catena di service management coerente con le aspettative enterprise. In sintesi, l’approccio Secure Cloud punta a offrire, già nei servizi di base, livelli di sicurezza, resilienza e scalabilità tra i più elevati del settore, sin dalle fondamenta.

Zero trust e difesa stratificata: come rendere proattiva la sicurezza del cloud

La minaccia informatica evolve con continuità, rendendo inefficaci architetture di protezione basate sul solo perimetro. Il paradigma Zero Trust – “mai fidarsi, verificare sempre” – definisce una traiettoria operativa concreta: tutte le entità (dati, workload, utenti e dispositivi) sono non attendibili per principio; l’accesso a dati, applicazioni e sistemi avviene su policy rigorose e secondo il privilegio minimo; la postura è sostenuta da un monitoraggio completo della sicurezza, con verifiche risk-based su utenti, account e device. In questo quadro, la segmentazione – e spesso microsegmentazione – della rete costruisce “perimetri di fiducia” puntuali, limitando i movimenti laterali e riducendo la superficie d’attacco. L’adozione della Multi-Factor Authentication (MFA) rafforza la verifica delle identità, specialmente in scenari distribuiti e di lavoro da remoto.

Un’architettura Zero Trust (ZTA) sposta le difese dai perimetri statici e basati sulla rete per concentrarsi su utenti, risorse e asset. L’assunto fondamentale è che la fiducia non viene mai concessa implicitamente, ma deve essere continuamente valutata prima di consentire l’accesso a qualsiasi risorsa.

Il National Institute of Standards and Technology (NIST) definisce la Zero Trust come un’evoluzione della sicurezza aziendale, basata sui seguenti principi cardine:[Gyala]

- Identificazione di tutte le risorse: Ogni dispositivo, servizio, e flusso di dati è considerato una risorsa.

- Comunicazioni sicure: Tutte le comunicazioni devono essere cifrate, indipendentemente dalla localizzazione di rete.

- Accesso per singola sessione: L’accesso a una risorsa viene concesso su base “per-sessione”. La fiducia non è persistente.

- Policy dinamiche: Le policy di accesso si basano sullo stato del dispositivo, l’identità dell’utente e il contesto della richiesta.

- Monitoraggio continuo: L’integrità e la postura di sicurezza di tutte le risorse sono monitorate costantemente.

- Autenticazione e autorizzazione rigorose: I processi di autenticazione e autorizzazione sono dinamici e applicati rigorosamente prima di ogni accesso.

- Raccolta di dati per migliorare la postura: L’organizzazione raccoglie dati sul traffico e sugli accessi per informare e migliorare le proprie policy di sicurezza.

La traduzione operativa dello Zero Trust si completa con un SOC 24/7 in grado di assicurare visibilità near-real time e risposta tempestiva. La Zona Premium del Secure Cloud WIIT integra il Security Operations Center come componente nativa del servizio: un presidio continuo che correla eventi su scala infrastrutturale attraverso piattaforme SIEM, automatizza azioni di contenimento con logiche SOAR e abilita attività di threat hunting e threat intelligence per individuare precocemente comportamenti anomali. L’uso di Intelligenza Artificiale e Machine Learning – nell’analisi dei pattern di traffico, nella classificazione delle anomalie e nella generazione di insight – supporta gli analisti nell’interpretare segnali deboli e nel gestire un volume di allarmi in crescita costante.

Le buone pratiche preventive rimangono essenziali: vulnerability management sistematico, applicazione regolare delle patch, hardening degli asset, cifratura in-transit e at-rest come default operativo. Il modello di defense in depth – difesa in profondità – stratifica controlli fisici, tecnici e organizzativi in modo che la compromissione di un singolo livello non intacchi l’integrità complessiva. Nel contesto cloud, la difesa multilivello riguarda sia i piani network (filtri e segmentazione), sia quelli applicativi (controlli di sessione, validazione input, gestione delle dipendenze) e identitari (autenticazione forte, role-based access control, segregazione dei compiti).

Nella pratica, l’efficacia deriva dall’orchestrazione di questi elementi in un framework unitario. La governance delle policy – chi può accedere, a cosa, in quali condizioni – deve essere coerente tra ambienti, dalla Region on-premise alla Region del cloud, con audit trail e reporting verificabili. L’adozione di playbook di incident response riduce l’impatto degli eventi e accelera le attività di eradicazione e recovery, tenendo sotto controllo RTO e RPO. In questo scenario, la proposta WIIT – con Security as a Service e Business Continuity – consente di integrare monitoraggio, automazione e processi in un unico perimetro di responsabilità, semplificando il lifecycle della sicurezza e innalzando il livello di protezione senza aumentare la complessità percepita dalle funzioni di business.

La riduzione della superficie d’attacco, la limitazione dell’impatto in caso di violazione e il miglior allineamento agli obblighi di compliance sono conseguenze naturali di un’implementazione Zero Trust ben progettata. L’adozione di questi principi facilita inoltre la gestione di ambienti hybrid multicloud e di modelli operativi flessibili, mantenendo coerenza delle regole e tracciabilità degli accessi su sistemi e servizi interni ed esterni all’organizzazione.

Sanità digitale e data center in cloud: resilienza, normativa e ruolo del provider

L’ecosistema healthcare è tra i più esigenti in termini di sicurezza e continuità operativa. Il settore ha accelerato la digitalizzazione con cartelle cliniche elettroniche, telemedicina, teleconsulti, monitoraggio remoto e integrazione dei dati provenienti dai medical device, costruendo un percorso di connected care che ha nella data–driven healthcare un asse portante per modelli assistenziali innovativi (tra cui la Value-Based Healthcare). In parallelo, la superficie d’attacco è cresciuta: gli attacchi cyber contro gli operatori sanitari aumentano del +24,8% anno su anno (fonte: Rapporto Clusit), imponendo una cloud security più matura e in costante evoluzione.

Secondo i dati più recenti, la situazione in Italia è particolarmente critica. Il Rapporto Clusit 2025 (relativo agli incidenti del 2024) evidenzia che il settore della Sanità è il terzo più colpito a livello globale (13% degli attacchi), con una crescita allarmante.[Howden]. L’Osservatorio Cybersecurity di Exprivia riporta per l’Italia un incremento dell’83% degli attacchi al settore sanitario rispetto all’anno precedente.[Infocad]. Anche il settore Manifatturiero italiano è un bersaglio primario, subendo il 16% degli attacchi totali nel paese e un aumento del 19% rispetto al 2023.[Infocad, Howden] Questi dati sottolineano l’urgenza di adottare misure di sicurezza avanzate e resilienti.

La migrazione verso modelli cloud ibridi è la risposta naturale per bilanciare innovazione, scalabilità e resilienza. In questo contesto, il provider assume un ruolo determinante: oltre a mettere a disposizione un’infrastruttura security by design, gestisce processi, strumenti e monitoring necessari a garantire livelli di protezione coerenti con aspettative cliniche e normative. GDPR, direttiva NIS e linee guida europee richiedono controlli rigorosi su data protection, gestione degli accessi, tracciabilità e risposta agli incidenti. Le minacce da considerare spaziano da fenomeni naturali ed errori umani a minacce intenzionali e failure di sistema, con la necessità di presidi tecnici e organizzativi capaci di mitigare rischi su tutta la catena del valore.

Le architetture hosted private cloud e i servizi gestiti di Business Continuity e Disaster Recovery permettono di assorbire shock e di mantenere livelli di servizio adeguati anche in condizioni di avaria. In particolare, le Zone DR del Secure Cloud WIIT abilitano configurazioni d’alta affidabilità e ripristino basate sulle esigenze di ogni struttura (ospedali, laboratori, reti territoriali), con il supporto di un network europeo abilitato a servizi di continuità che aderiscono ai requisiti più stringenti. La disponibilità di Tier IV in ambito europeo migliora la risk posture contro gli outage, mentre la Zona Premium integra il SOC per la sorveglianza costante di asset e flussi clinici digitali.

La condivisione di responsabilità è un elemento cruciale: anche nel privato “hosted”, buona parte della sicurezza è co–gestita dal provider, che deve garantire non solo l’esecuzione tecnica, ma processi di governance solidi per security e data protection. Questo modello è particolarmente efficace nel sanitario, dove i requisiti clinici e di compliance si affiancano a vincoli organizzativi e di budget. Secure Cloud fornisce una base comune per modulare i controlli di sicurezza in funzione della criticità del servizio (ad esempio, EHR, telemedicina, remote care), integrando livelli crescenti di protezione e disponibilità. Ne deriva un impianto di fiducia che consente alle strutture sanitarie di concentrarsi sull’erogazione di servizi innovativi e di migliorare la patient experience, sapendo che resilienza, sicurezza e conformità sono presidiate.

Dal punto di vista operativo, l’approccio Zero Trust – con MFA, microsegmentazione e monitoraggio continuo – si sposa con le specificità del dominio sanitario, in cui l’accesso ai dati deve essere puntuale e proporzionato al ruolo. L’integrazione di threat intelligence e processi di incident response basati su playbook riduce i tempi di rilevamento e migliora la coordinazione tra security e clinical operations. Il risultato è una resilienza digitale tangibile, misurabile sia in termini di uptime che di compliance, elemento determinante per strutture pubbliche e private che mirano a una modernizzazione sostenibile e governata.

NIS2 e Cyber Resilience Act: requisiti, tempistiche e sicurezza della catena di fornitura

La Direttiva NIS2, recepita in Italia con il D.lgs. 138/2024, ridisegna le responsabilità di sicurezza di settori essenziali e importanti, imponendo misure tecniche e organizzative avanzate, governance chiara e gestione della supply chain. L’Agenzia per la Cybersicurezza Nazionale (ACN) assume un ruolo centrale di vigilanza, coordinamento e supporto. Un percorso di adeguamento progressivo fissa tre scadenze operative chiave: entro il 28 febbraio 2025 la registrazione sulla piattaforma ACN e la designazione del punto di contatto; dal 1° gennaio 2026, l’obbligo di notifica degli incidenti con tempistiche stringenti (è richiamata la scadenza delle 24 ore per la segnalazione iniziale); dal 1° ottobre 2026, l’adeguamento della governance con responsabilità dirette degli organi amministrativi e direttivi, inclusi obblighi di upskilling specifico in materia di sicurezza.

L’apparato sanzionatorio è proporzionato ma incisivo: per i soggetti essenziali, fino a 10 milioni di euro o il 2% del fatturato mondiale; per i soggetti importanti, fino a 7 milioni di euro o l’1,4% del fatturato. A queste si aggiungono sanzioni accessorie che possono riguardare direttamente i vertici in caso di violazioni gravi. La compliance richiesta è risk-based: valutazioni continue delle vulnerabilità e dei rischi, misure proporzionali alla criticità dei servizi, monitoraggio continuo e incident response formalizzata. Particolare rilievo viene attribuito alla sicurezza della supply chain: due diligence sui fornitori, criteri di selezione che includano parametri di sicurezza, contrattualistica che definisca responsabilità e reporting in caso di incidenti, e una categorizzazione dei partner in base alla criticità dei servizi offerti.

La dimensione europea si è arricchita con il Cyber Resilience Act (Reg. 2024/2847), pubblicato in Gazzetta Ufficiale UE il 20 novembre 2024. Il regolamento introduce requisiti trasversali di sicurezza per i prodotti con elementi digitali, articolando tre macrocategorie in funzione del rischio (prodotti con elementi digitali, con elementi digitali importanti e con elementi digitali critici) e imponendo procedure di valutazione di conformità differenti per produttori, importatori e distributori. Un punto di contatto con NIS2 riguarda la divulgazione coordinata delle vulnerabilità: i fabbricanti devono notificare al CSIRT nazionale e a ENISA qualsiasi vulnerabilità attivamente sfruttata di cui vengano a conoscenza; le informazioni alimentano la banca dati europea e sostengono la prevenzione presso i soggetti essenziali e importanti. Il regolamento favorisce policy di coordinated vulnerability disclosure e contempla la possibilità di bug bounty, da attivare con cautele e processi robusti per evitare abusi.

Il Cyber Resilience Act (CRA) rivoluziona la responsabilità dei produttori di hardware e software, inclusi i componenti open source integrati in prodotti commerciali. Le aziende che immettono sul mercato prodotti con elementi digitali dovranno:[Agenda Digitale]

- Garantire la sicurezza “by default” e “by design”: I prodotti devono essere sicuri fin dalla progettazione e per tutto il loro ciclo di vita.

- Eseguire valutazioni del rischio: Identificare e documentare i rischi di cybersicurezza associati al prodotto.

- Gestire le vulnerabilità: Stabilire processi per identificare e correggere tempestivamente le vulnerabilità scoperte, anche dopo la vendita.

- Fornire documentazione chiara: Offrire agli utenti informazioni trasparenti sulla sicurezza del prodotto e istruzioni per un utilizzo sicuro.

Questo implica costi iniziali per l’adeguamento dei processi di sviluppo e test, ma mira a ridurre i costi a lungo termine legati agli incidenti di sicurezza e a rafforzare la fiducia dei consumatori nel mercato digitale europeo.[Agenda Digitale]

In questo scenario, la proposta WIIT supporta l’adeguamento al D.lgs. 138/2024 con strumenti e processi di mappatura dei controlli, gestione dei log e controllo degli accessi – coerenti con il principio del privilegio minimo – e reportistica per audit interni ed esterni. Il SOC 24/7, integrato nella Zona Premium, consente di allineare monitoring e incident handling alle tempistiche regolatorie, mentre le Zone DR offrono i meccanismi di continuità del servizio indispensabili per RTO/RPO aderenti agli impegni contrattuali. L’approccio risk-based – richiesto dalla direttiva – viene reso operativo dentro il service lifecycle del Secure Cloud, riducendo l’onere di coordinamento per i team interni. A complemento, strumenti operativi come checklist e timeline di adeguamento aiutano a valutare azioni, tempistiche, costi di compliance e rischi di sanzioni con un piano trasparente e governabile lungo l’intero percorso.

SAP S/4HANA e modernizzazione sicura della manifattura: user experience, integrazione e controllo

Il salto generazionale di SAP S/4HANA dimostra come una piattaforma ERP possa abbracciare processi ben oltre la contabilità e la finanza. In ambito manufacturing, S/4HANA integra strumenti e dataset per vendite, approvvigionamenti, controllo, pianificazione, programmazione, manutenzione degli impianti, gestione del ciclo di vita del prodotto e magazzino, favorendo una visione unificata dell’operatività. La user experience gioca un ruolo critico: l’interfaccia Fiori, con moduli condivisi e dashboard orientate alla lettura rapida, consente a profili eterogenei – dagli operatori di linea ai decisori – di interagire in modo coerente su touchpoint differenti (PC, smartphone, postazioni CAD, pannelli di macchina), con impatti positivi su tempi di formazione, produttività e accuratezza dei dati.

Uno degli ostacoli più frequenti nella modernizzazione è la presenza di soluzioni legacy stratificate nel tempo – custom, sviluppi ad hoc o software autoprodotti – che si rivelano lenti, ingombranti e talvolta anacronistici. S/4HANA capitalizza su best practice maturate nella filiera manifatturiera, offrendo moduli specifici in grado di sostituire molte personalizzazioni, con riduzione della complessità architetturale, tempi di implementazione più brevi e contenimento dei costi. La flessibilità della piattaforma consente di adattare la mappatura dei processi in modo dinamico, allineando il sistema all’evoluzione del business senza nuovi progetti su misura per ogni cambiamento.

Per ambienti così sensibili, il Secure Cloud di WIIT fornisce la piattaforma infrastrutturale su cui ospitare applicazioni SAP con requisiti elevati di disponibilità, performance e sicurezza. La combinazione di Zone e Region abilita configurazioni diversificate: alta disponibilità e scalabilità nella Zona Standard, copertura completa dei processi di cyber security e SOC 24/7 nella Zona Premium, strategie DR per recovery e ripristino rapido nella Zona DR. La prossimità dei workload ai mercati di riferimento (Germania, Italia, Svizzera) contribuisce a latenze ridotte e a una migliore esperienza utente, mentre le certificazioni Tier IV nelle regioni abilitate confermano kpi di disponibilità adatti ai processi core.

In un contesto in cui la sicurezza non può essere un ripensamento, i principi Zero Trust si applicano anche alle architetture applicative: controllo degli accessi granulare, MFA, segregazione dei ruoli e audit trail per garantire privilegio minimo e tracciabilità. Il vulnerability management e l’automazione dei flussi di patching riducono la finestra di esposizione. L’integrazione con strumenti di monitoring e threat intelligence consente di rilevare anomalie contestualizzate sul ciclo produttivo (ad esempio, pattern fuori norma nella messaggistica applicativa o accessi non congrui su interfacce di gestione). Con questo assetto, le imprese manifatturiere possono misurare il valore della modernizzazione non solo in termini funzionali, ma anche come vantaggio competitivo in resilienza e compliance.

Dal trust operativo al vantaggio competitivo: un’agenda per l’impresa regolata

Il filo rosso che unisce adozione cloud, posture Zero Trust e adempimenti regolatori è il trust operativo: la capacità di dimostrare che disponibilità, sicurezza e conformità non sono promesse astratte, ma risultati ripetibili. Per i settori mission-critical – dalla sanità all’industria – questa capacità si misura nella continuità di erogazione, nella protezione del dato e nella governance efficiente dei controlli. Il Secure Cloud di WIIT, con più di 20 data center in 7 regioni europee e Zone disegnate per livelli progressivi di protezione e resilienza, posiziona la sicurezza come ingrediente nativo dei servizi, non come componente accessoria.

La spinta regolatoria – dalla NIS2 al Cyber Resilience Act – introduce metriche e scadenze chiare: registrazioni, notifiche entro 24 ore, nuove responsabilità per i vertici aziendali, sanzioni proporzionate al perimetro. Al contempo, la tutela della supply chain impone verifiche e trasparenza reciproca tra committenti e fornitori. L’adozione di policy di coordinated vulnerability disclosure e di processi strutturati di incident response consente di allineare le pratiche interne all’evoluzione normativa e di ridurre il tempo medio di rilevamento e mitigazione.

WIIT presidia questo passaggio offrendo un SOC 24/7 integrato nella Zona Premium, con capacità di monitoraggio continuo, automazione dei flussi di risposta e reportistica adatta a audit e verifiche regolatorie. La Zona Standard consolida i controlli preventivi – vulnerability management, segmentazione, ridondanza – mentre le Zone DR forniscono il “paracadute” necessario per garantire Business Continuity e recovery allineati ai requisiti contrattuali. L’insieme si traduce in riduzione del rischio, migliore aderenza alle regole e razionalizzazione della complessità operativa.

In un contesto dove anche ERP avanzati come SAP S/4HANA ridefiniscono i processi industriali, il vantaggio competitivo dipende dall’orchestrazione coerente di performance, resilienza e compliance. Un provider in grado di governare lo stack – infrastruttura, sicurezza, continuità, piattaforma digitale – consente di allineare i livelli di servizio alle aspettative del business e delle authority. La direzione è chiara: dalla fiducia presunta alla fiducia verificabile, sostenuta da certificazioni, architetture security by design, Tier IV nelle regioni critiche e processi misurabili. È questa la base per accelerare l’innovazione senza arretrare su sicurezza e normative, trasformando la conformità in asset e non in un costo inevitabile.

Approfondisci le best practice di sicurezza con WIIT e scopri come proteggere i tuoi workload critici: Security as a Service, Business Continuity, NIS2 e Compliance. Per i principi Zero Trust e le traiettorie operative di adozione: Zero Trust: le sfide da superare per una strategia di successo.

Lascia un commento