Il tuo carrello è attualmente vuoto!

Security by design per proteggere i workload critici

Secure Cloud e fiducia: il paradigma WIIT

La spinta verso il cloud come motore della trasformazione digitale e della competitività è ormai un dato consolidato nel tessuto produttivo europeo. Per le imprese, il rapporto con il provider non è più soltanto una fornitura tecnologica: è un patto di fiducia che poggia su prestazioni, resilienza, sicurezza e conformità normativa. È in questo contesto che il Secure Cloud di WIIT si propone come paradigma operativo: una piattaforma progettata by design per integrare difesa cibernetica, alta disponibilità, localizzazione del dato e continuità operativa.

- ACN (Agenzia per la Cybersicurezza Nazionale): L’autorità nazionale italiana responsabile della protezione del ciberspazio nazionale, della promozione della cultura della sicurezza informatica e del coordinamento della risposta agli incidenti.

- Clusit (Associazione Italiana per la Sicurezza Informatica): La più grande e autorevole associazione italiana nel campo della sicurezza informatica. Pubblica un rapporto annuale sullo stato della cybersecurity in Italia e nel mondo.

- CRA (Cyber Resilience Act): Regolamento europeo che stabilisce requisiti di cybersecurity per tutti i prodotti con elementi digitali immessi sul mercato dell’UE, al fine di garantirne la sicurezza lungo l’intero ciclo di vita.

- Disaster Recovery (DR): L’insieme di misure tecnologiche e organizzative volte a ripristinare sistemi, dati e infrastrutture IT a fronte di gravi emergenze o disastri.

- Lock-in tecnologico: Condizione in cui un cliente diventa dipendente da un fornitore per prodotti e servizi, non potendo passare a un altro vendor senza sostenere costi o perdite significative.

- NIS 2 (Network and Information Security, versione 2): Direttiva europea che rafforza i requisiti di sicurezza e gli obblighi di notifica degli incidenti per un’ampia gamma di settori critici, con un’enfasi sulla sicurezza della catena di approvvigionamento.

- RPO (Recovery Point Objective): Indica il punto nel tempo al quale i dati devono essere ripristinati dopo un disastro. Definisce la quantità massima di dati che l’azienda è disposta a perdere.

- RTO (Recovery Time Objective): Indica il tempo massimo entro cui un sistema o un’applicazione deve essere ripristinata dopo un incidente per evitare conseguenze inaccettabili per il business.

- SOC (Security Operations Center): Un centro operativo centralizzato dove un team di esperti di sicurezza informatica monitora, analizza e risponde agli incidenti di sicurezza utilizzando un insieme di processi e tecnologie.

- Tier IV (Uptime Institute): Il più alto livello di certificazione per un data center, che ne attesta la massima tolleranza ai guasti (fault tolerance) e la manutenibilità concorrente, garantendo un’operatività del 99,995%.

La rilevanza del tema è confermata dai dati. In Italia gli attacchi gravi sono cresciuti del 65% (fonte Clusit), mentre il costo del downtime può arrivare a 9.000 dollari al minuto (Forbes). In questo scenario, le imprese non cercano solo scalabilità: chiedono certezze sulla protezione degli asset digitali, sulla compliance a GDPR e normative di settore, e sulla capacità di sostenere programmi di innovazione come l’adozione dell’AI generativa. La risposta di WIIT, descritta anche in un white paper dedicato, è un ecosistema in cui la security by design non è una caratteristica accessoria ma la struttura portante dell’offerta.

Uno Scenario Preoccupante: I Dati del 2024 e 2025

Le statistiche più recenti delineano un quadro allarmante. Secondo il rapporto Clusit 2025, nel 2024 l’Italia ha subito il 10% degli attacchi globali, pur rappresentando solo l’1% del PIL mondiale, con un aumento del 15% degli incidenti gravi rispetto all’anno precedente.[Cybersecurity360] I dati dell’Agenzia per la Cybersicurezza Nazionale (ACN) per il primo semestre 2025 mostrano un ulteriore peggioramento, con un incremento del 53% degli eventi cyber rilevati e un raddoppio (+98%) degli incidenti con impatto confermato rispetto allo stesso periodo del 2024.[Cybersec Italia]

Il costo medio del downtime per le aziende è stimato da Gartner in 5.600 dollari al minuto, che si traduce in una perdita potenziale di oltre 300.000 dollari all’ora. Questo dato sottolinea l’importanza economica cruciale della continuità operativa.[Syneto]

Questi numeri evidenziano una vulnerabilità sistemica e rendono la scelta di un partner cloud affidabile non più una semplice decisione tecnologica, ma un imperativo strategico per la sopravvivenza stessa del business.

Il core infrastrutturale è un network europeo di oltre 20 data center di proprietà raggruppati in 7 Region, con presenza in Germania, Italia e Svizzera. Questa distribuzione geografica consente di rispondere a esigenze di sovranità del dato e compliance, abilitando strategie di prossimità e localizzazione indispensabili in ambiti regolamentati. L’infrastruttura supporta inoltre la continuità del business con architetture ridondate e piani di disaster recovery configurabili secondo requisiti specifici.

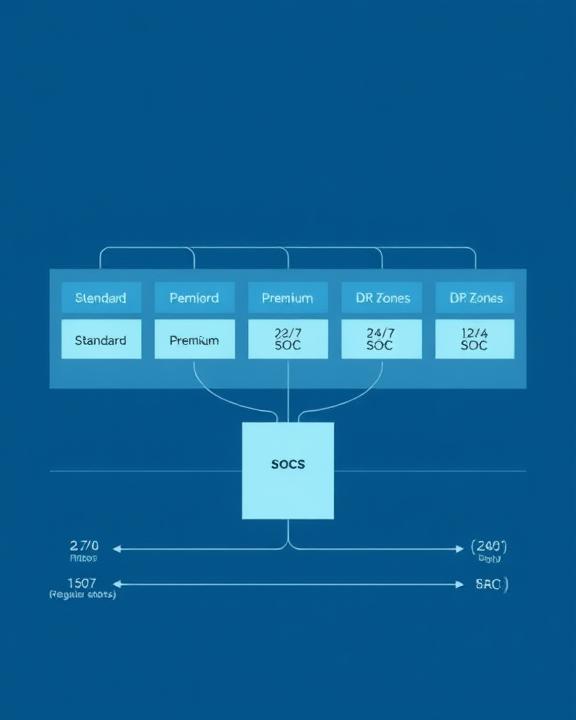

WIIT organizza l’offerta in tre pacchetti di funzionalità (Zone) che si adattano ai requisiti delle diverse Region: Standard, Premium e DR (Disaster Recovery). La Zona Standard include misure preventive come vulnerability management e segmentazione di rete, insieme a alta disponibilità grazie a architetture ridondate e alla scalabilità tipica del cloud. La Zona Premium, disponibile nelle Region che comprendono data center certificati Tier IV, estende la copertura a tutti i macroprocessi della cybersicurezza e integra un Security Operations Center (SOC) attivo 24/7 per protezione proattiva e risposta in near real time a minacce interne ed esterne. La Zona DR consente di attivare servizi di backup e disaster recovery flessibili, modulabili in base alle necessità operative, con scenari di ripristino disegnati per minimizzare l’impatto di outage e incidenti.

- Cos’è la certificazione Tier IV?

- La certificazione Tier IV, rilasciata dall’Uptime Institute, rappresenta il massimo standard di affidabilità e resilienza per un data center. Indica una struttura “fault-tolerant”, ovvero tollerante ai guasti. Ogni singolo componente e ogni percorso di distribuzione (alimentazione, raffreddamento) è completamente ridondato, permettendo al data center di sostenere qualsiasi guasto imprevisto o attività di manutenzione senza causare alcuna interruzione dei servizi. Questo si traduce in una garanzia di disponibilità del 99,995%, pari a un massimo di soli 26,3 minuti di downtime all’anno.[Vianova, Aruba.it]

La disponibilità di Premium Zone nelle Region di riferimento è un ulteriore elemento differenziante: tre sono abilitate con questa garanzia di alta disponibilità, resilienza e security by design; tra queste, due ospitano data center certificati Tier IV dall’Uptime Institute. Per i clienti con carichi di lavoro mission-critical, la combinazione di prestazioni, ridondanza e “sicurezza nativa” costituisce la base per sviluppare applicazioni innovative (inclusi gli impieghi di AI) senza rinunciare alla governance dei rischi. In tale ottica, la piattaforma consente anche di evitare il lock-in tecnologico grazie a un approccio cloud-native, favorendo scelte architetturali aperte e sostenibili nel tempo.

Questo impianto operativo spiega la capacità del Secure Cloud di ospitare ambienti IT critici, abilitando al contempo progetti che trasformano il dato in valore. È un posizionamento coerente con le attese delle imprese che pretendono dal provider non solo infrastrutture affidabili, ma anche processi e servizi allineati alle migliori pratiche di sicurezza e ai requisiti regolatori emergenti in Europa.

Architettura e aree di servizio: Standard, Premium e DR

La strutturazione del Secure Cloud in tre aree di servizio offre una guida operativa alle imprese che devono migrare, modernizzare o gestire workload essenziali. Ogni zona traduce in capacità concrete le esigenze di protezione, disponibilità e conformità, in relazione alla Region in cui risiedono i dati e i sistemi.

Zona Standard: prevenzione, disponibilità e scalabilità

Nella Zona Standard, il baricentro è sulla prevenzione e sull’integrità dell’ambiente operativo. Gli elementi caratterizzanti sono il vulnerability management e la segmentazione di rete, che riducono il rischio di compromissioni estese, affiancati da architetture ridondate per mantenere la disponibilità dei servizi. A questi presìdi si aggiunge la scalabilità flessibile: una caratteristica essenziale per adeguare le risorse a picchi di carico o a esigenze di crescita senza compromettere le politiche di sicurezza. Il risultato è un equilibrio che consente di contenere i rischi, preservando la capacità del cloud di seguire il ritmo del business.

Zona Premium: copertura end-to-end e SOC 24/7

La Zona Premium è attivabile nelle Region che includono data center certificati Tier IV, lo standard più restrittivo per disponibilità e tolleranza ai guasti. Qui la sicurezza si estende a tutti i macroprocessi della difesa cyber, dalla rilevazione alla risposta, con un SOC attivo 24/7 che assicura protezione proattiva e reazione tempestiva a threat interni ed esterni. L’integrazione del SOC con i processi gestionali riduce la finestra di esposizione e permette di trattare in modo coerente eventi eterogenei che interessano applicazioni, reti e dati. Per i contesti con workload di massima criticità, questa zona rappresenta una baluardo operativo per mantenere sotto controllo il rischio, rispettare gli SLA e superare i test di conformità.

| Livello Tier | Garanzia di Uptime | Downtime Massimo Annuo | Caratteristiche Chiave |

|---|---|---|---|

| Tier I | 99,671% | 28,8 ore | Singolo percorso di alimentazione e raffreddamento, nessuna ridondanza. Protezione di base. |

| Tier II | 99,741% | 22 ore | Componenti ridondanti parziali (N+1) per alimentazione e raffreddamento. Maggiore protezione contro le interruzioni. |

| Tier III | 99,982% | 1,6 ore (95 minuti) | Manutenibilità concorrente: ogni componente può essere manutenuto senza interruzioni del servizio grazie a percorsi multipli. |

| Tier IV | 99,995% | 0,4 ore (26,3 minuti) | Tolleranza ai guasti (Fault Tolerance): ridondanza completa (2N+1) per ogni componente. Resiste a un singolo evento di guasto grave senza impatti. |

Fonte: Adattato da Vianova Magazine e Aruba.it Magazine.

Zona DR: backup e ripristino configurabili

La Zona DR (Disaster Recovery) si focalizza sulla resilienza e sulla capacità di ripresa. I servizi di backup e ripristino sono configurabili secondo i requisiti delle singole realtà, consentendo di definire finestre di ripresa, priorità applicative e piani di failover coerenti con gli obiettivi di business continuity. L’approccio è modulare: le imprese possono comporre soluzioni di DR che tengano conto della natura dei dati, delle dipendenze applicative e dei vincoli normativi (per esempio in materia di localizzazione). Il disaster recovery diventa così una funzione misurabile e governabile, allineata alla strategia di rischio dell’organizzazione.

Queste tre zone non sono compartimenti stagni, ma mattoni componibili che, insieme alla distribuzione in 7 Region, consentono di costruire ambienti coerenti con processi e normative. Nelle Premium Zone — tre in totale — l’innalzamento del livello di resilienza e della security by design abbraccia l’intera catena del valore del servizio; di queste, due Region ospitano data center Tier IV certificati, un elemento di garanzia non comune nel panorama europeo. L’intero disegno sottende una logica precisa: far sì che sicurezza, disponibilità e compliance siano native nell’erogazione dei servizi, senza costringere le imprese a integrare a posteriori controlli eterogenei e costosi.

La capacità di evitare il lock-in tecnologico, inoltre, si traduce in scelte architetturali aperte e cloud-native. Questo consente di migrare, modernizzare e innovare mantenendo un elevato controllo sulla portabilità dei carichi, riducendo i rischi di dipendenza da tecnologie proprietarie non allineate alla strategia di lungo periodo. Per i team IT, significa lavorare in un ecosistema in cui sicurezza e flessibilità sono co-progettate.

Business continuity, resilienza e localizzazione del dato

Il valore aggiunto di un cloud “sicuro per impostazione” si misura soprattutto nei momenti di crisi: interruzioni, incidenti cyber, guasti. La business continuity non è un servizio accessorio ma una caratteristica della piattaforma, sostenuta da architetture ridondate, processi collaudati e capacità di ripresa. L’infrastruttura europea di WIIT — oltre 20 data center, 7 Region in Germania, Italia e Svizzera — consente di impostare strategie di resilienza multilivello che tengano conto della localizzazione del dato e delle normative locali, oltre che delle esigenze operative delle imprese.

Il disaster recovery configurabile della Zona DR permette, ad esempio, di definire Recovery Time Objective e Recovery Point Objective coerenti con la criticità dei processi, predisponendo scenari di failover intra-Region o inter-Region. Nel frattempo, la Zona Standard garantisce alta disponibilità dei sistemi attraverso la ridondanza, mentre la Zona Premium aggiunge coperture avanzate e il SOC 24/7 per individuare e contenere rapidamente eventi che potrebbero impattare sulla continuità. Questa stratificazione operativa fa sì che i carichi critici — dal gestionale ERP alle piattaforme dati — possano essere ospitati con rischi mitigati e controlli verificabili.

Per i settori più regolamentati, la sovranità del dato e la territorialità rappresentano un requisito imprescindibile. La presenza in tre Paesi e l’organizzazione in 7 Region offrono alle imprese percorsi di adeguamento alle policy di conservazione e trattamento dei dati, riducendo gli attriti tra esigenze di innovazione e vincoli legali. In aggiunta, il network di data center Tier IV e le Premium Zone permettono di progettare servizi di continuità del business in linea con i requisiti normativi più rigorosi, con la possibilità di scalare i controlli e la resilienza in base all’evoluzione del rischio.

La medesima piattaforma è pensata per accelerare l’adozione dell’AI in azienda, senza sacrificare sicurezza e stabilità. L’integrazione by design dei controlli, unita a meccanismi di prevenzione (vulnerability management, segmentazione) e a capacità di risposta h24, riduce la superficie d’attacco potenziale connessa a nuovi flussi dati e modelli applicativi. È un equilibrio pratico tra innovazione e governo del rischio, cruciale in una fase in cui molte aziende scelgono di sviluppare soluzioni di AI generativa su dati proprietari.

In termini di implicazioni operative, la combinazione di Zone e Region semplifica la definizione di runbook di risposta, l’impostazione di controlli ricorrenti, e l’esecuzione di test periodici di ripristino che sono spesso richiesti dai regolatori. L’obiettivo non è solo “tornare in linea”: è tornare in linea con tracciabilità, con evidenze di controllo e con metriche che dimostrino la conformità dei processi di recovery. Questo approccio abbassa i costi di audit e rafforza la confidence degli stakeholder, soprattutto laddove la catena di fornitura digitale è estesa e interdipendente.

In definitiva, la combinazione di scelta geografica, modularità di servizio e controlli nativi crea un contesto nel quale l’IT può pianificare la resilienza senza rinunciare alla velocità del cloud. È su questa base che WIIT delinea una continuità operativa misurabile, in grado di rispettare obiettivi di ripristino e vincoli di localizzazione, con l’ulteriore beneficio di anticipare le richieste ispettive dei regolatori.

Governance, compliance e quadro europeo: NIS 2 e CRA

Il consolidamento di una cybersecurity governance è oggi un fattore discriminante per affrontare un panorama di minacce e obblighi che cresce in complessità. L’Agenzia per la Cybersicurezza Nazionale (ACN) inquadra la governance come il processo che definisce e priorizza gli obiettivi strategici di sicurezza, orchestrando decisioni e investimenti, prevenendo sprechi e scoperture. In un contesto in cui, come rilevato dalla Relazione annuale 2023, l’Italia ha registrato un aumento degli incidenti ed è tra i Paesi europei più colpiti da malware e attacchi mirati, l’impostazione di un sistema di governance robusto è necessità non rinviabile.

L’incremento degli incidenti registrati non è solo indice di un aumento delle minacce, ma anche di una maggiore capacità di rilevamento da parte del CSIRT (Computer Security Incident Response Team) Italia, gestito dall’ACN. Nel solo primo semestre del 2025, il CSIRT ha inviato 23.144 segnalazioni preventive a soggetti potenzialmente vulnerabili, con un aumento del 9% rispetto all’anno precedente, dimostrando un approccio sempre più proattivo alla difesa nazionale.[Cybersec Italia]

ACN propone un percorso di attivazione basato su interventi prioritari: comprendere il concetto e il perimetro della governance; valutare il contesto cyber (minacce, scenario geopolitico, quadro normativo); adottare un modello di riferimento; definire una strategia coerente con obiettivi e assetto organizzativo; consolidare ruoli e responsabilità; sviluppare i domini di sicurezza; adottare un modello operativo integrato (politiche, procedure, istruzioni) e monitorare in modo continuativo i risultati. La governance, in questa visione, attraversa i livelli strategico, tattico e operativo, coinvolgendo direzione, responsabili di funzione e gruppi di lavoro interni ed esterni.

In parallelo, il quadro regolatorio europeo si sta evolvendo verso una maggiore integrazione. La Direttiva NIS 2 introduce requisiti orizzontali di gestione del rischio cyber, con un’attenzione esplicita alla catena di approvvigionamento. Il Cyber Resilience Act (CRA), regolamento pubblicato a novembre 2024, stabilisce requisiti trasversali di cybersecurity per i prodotti con elementi digitali, distinguendo tre macrocategorie per livelli di rischio e imponendo obblighi differenziati a fabbricanti, importatori e distributori. Le disposizioni del CRA troveranno applicazione a partire dall’11 dicembre 2027, ma — come osservato nel dibattito settoriale — è verosimile che molte organizzazioni anticipino le richieste, adeguando da subito criteri di acquisto e qualificazione dei fornitori. Ulteriori dettagli e analisi sono disponibili qui: Cyber Resilience Act e NIS 2: verso una cybersecurity europea integrata.

Un punto di contatto sostanziale tra NIS 2 e CRA è la divulgazione delle vulnerabilità: il regolamento impone ai fabbricanti la notifica al CSIRT nazionale e a ENISA delle vulnerabilità attivamente sfruttate individuate nei prodotti, con l’obiettivo di alimentare la knowledge base europea e potenziare le azioni di contenimento. Questo meccanismo, a sua volta, supporta gli obblighi degli operatori essenziali e importanti previsti da NIS 2, favorendo una circolarità informativa che può innalzare il livello di sicurezza dell’intero ecosistema.

Per i fornitori di servizi e piattaforme, tra cui WIIT, il principio di sicurezza nativa risponde proprio a questa convergenza: rendere la compliance strutturale all’erogazione, semplificando audit, verifiche e due diligence su processi, disponibilità e protezione del dato. Nel disegno del Secure Cloud, la presenza di un SOC 24/7 nelle Premium Zone, il vulnerability management e la segmentazione nella Zona Standard, unitamente ai meccanismi DR, costituiscono un insieme coerente con le richieste dei regolatori e con le best practice di governance delineate da ACN. La localizzazione in 7 Region e il network di data center Tier IV abilitano inoltre la selezione della sede di trattamento dei dati in funzione di policy interne e requisiti legali nazionali.

In prospettiva, la preparazione organizzativa passa anche dalle competenze. Percorsi formativi orientati all’integrazione tra sicurezza e compliance aiutano a governare i nuovi adempimenti e a strutturare piani efficaci; a tal fine, è utile considerare programmi certificati, come il Master in “Cybersecurity e compliance integrata”, focalizzato su NIS 2, GDPR, DORA, CRA e AI Act, con strumenti operativi quali checklist e simulazioni di audit. Per le imprese che vogliono accelerare, la combinazione di piattaforme sicure e governance matura è la via più diretta per trasformare la conformità in un elemento di qualità del servizio.

Workload critici e piattaforme enterprise: SAP S/4HANA come caso d’uso

La capacità di supportare ambienti mission-critical si misura anche nella gestione di piattaforme ERP di nuova generazione. SAP S/4HANA non è solo un gestionale: è una piattaforma che fornisce funzionalità avanzate per controllare l’intera catena del valore, facendo leva su raccolta, analisi e redistribuzione dei dati. Dalla contabilità alla produzione, dalla supply chain al ciclo di vita del prodotto, S/4HANA propone processi integrati e capacità analitiche che, per esprimere appieno il proprio valore, richiedono infrastrutture affidabili, sicure e conformi.

Finance e chiusure contabili in tempo reale

In area amministrazione, finanza e controllo, S/4HANA abilita valutazioni in tempo reale di profitti e margini, con analisi predittive e pianificazione integrata. Le chiusure contabili vengono semplificate: i dati finanziari e gestionali confluiscono in un unico workflow, rendendo possibile la chiusura dei libri in real time e con minori sforzi. Questo si traduce in operazioni finanziarie collaborative e automatizzate, in un miglioramento del capitale circolante e in una migliore gestione del rischio di credito, integrata nei processi di risk management e compliance. Per i team CFO, la possibilità di ricondurre visibilità, controllo e conformità sotto uno stesso tetto tecnologico riduce tempi e margini d’errore.

Supply chain e magazzino guidati da policy

La supply chain beneficia di date di consegna più affidabili, gestione integrata dei trasporti e semplificazione delle operazioni di magazzino. A partire da policy aziendali definite, la piattaforma valuta la disponibilità materiali, applica linee guida per l’allocazione degli asset e gestisce il ciclo di vita dei trasporti, sia nazionali sia internazionali. Il controllo del magazzino si allinea a framework e best practice preconfigurati, migliorando l’uso delle risorse e la produttività e coordinando i flussi di inventario per limitare sprechi, perdite, danni e interruzioni. È un esempio concreto di come la digitalizzazione dei processi richieda un’infrastruttura cloud in grado di garantire alta disponibilità e ripristino rapido in caso di imprevisti.

Produzione più flessibile e metodologie agili

Nella produzione, S/4HANA consente una pianificazione più efficace, riduce la complessità dell’assemblaggio e accelera le operazioni, integrando attività di R&S/ingegneria a monte e di controllo qualità a valle. Con dashboard intuitive, i responsabili coordinano le operazioni dalla verifica requisiti materiali all’aggiornamento inventario, adattando i piani in base a informazioni in tempo reale che arrivano dai reparti, dalla rete fornitori e dagli impianti. Questo abilita processi flessibili, metodologie di continuous improvement e approvvigionamenti in logica just in time. Ma tale dinamismo organizza un fabbisogno infrastrutturale rigoroso: i carichi applicativi devono poggiare su architetture ridondate, monitorate e dotate di piani DR ben testati, caratteristiche che la piattaforma Secure Cloud di WIIT offre in modo coerente attraverso le Zone e le Region.

Controllo del ciclo di vita del prodotto

S/4HANA diventa un punto d’accesso per la gestione dell’intero ciclo di vita del prodotto, dalla progettazione alla distribuzione, includendo marketing, vendita e assistenza. I feedback dei clienti si trasformano in leve di miglioramento continuo e in stimoli all’innovazione, contribuendo a identificare nuove opportunità. Il time to market si riduce, senza derogare agli standard di qualità (come ISO 16949 e ISO 9000), monitorati dalla piattaforma. Per i responsabili IT e di linea, la stabilità del back-end infrastrutturale è un fattore abilitante: garantisce che processi, dati e controlli siano disponibili e coerenti, particolarmente quando gli audit richiedono evidenze strutturate sul funzionamento e sulla sicurezza dell’ambiente ERP.

Per un’impresa che vuole modernizzare l’ERP e posizionarlo al centro della strategia dati, la scelta di un provider come WIIT Group — con Secure Cloud, Premium Zone e un SOC 24/7 — offre un perimetro di affidabilità e governo indispensabile. La presenza in 7 Region e l’impianto Tier IV in due di esse consentono di modellare strategie di continuità coerenti con il profilo di rischio, integrando misure preventive (vulnerability management, segmentazione) e capacità di ripresa, oltre a percorsi di compliance che tengono conto delle regole sulla territorialità dei dati.

Guardare avanti: sicurezza nativa e responsabilità condivisa nel cloud europeo

L’evoluzione della minaccia, fotografata da dati sempre più allarmanti come quelli del Rapporto Clusit 2025, chiede risposte pragmatiche: sicurezza integrata come architettura di servizio; continuità come attributo nativo; compliance come pratica quotidiana. Il disegno del Secure Cloud di WIIT — 7 Region, rete di oltre 20 data center, Premium Zone con SOC 24/7, funzioni di DR configurabili e security by design — risponde a questa domanda con una piattaforma che mira a essere fondamento operativo per i workload più sensibili e per l’innovazione data-driven.

Nel primo semestre del 2025, gli attacchi DDoS contro l’Italia sono cresciuti del 77% rispetto all’anno precedente. I settori più colpiti includono la Pubblica Amministrazione, le Telco e l’Energia, evidenziando una minaccia persistent e sempre più aggressiva verso le infrastrutture critiche del Paese.[Cybersec Italia]

Il quadro normativo europeo, con la NIS 2 e il Cyber Resilience Act che entrerà in applicazione l’11 dicembre 2027, orienta l’ecosistema verso standard condivisi, dalla gestione del rischio di supply chain alla divulgazione delle vulnerabilità (notifica a CSIRT nazionale ed ENISA). La governance, come precisa l’ACN, diventa la leva che allinea strategia, ruoli e processi, attivando modelli operativi misurabili e cicli di miglioramento continuo. In questo contesto, la responsabilità è condivisa: provider, fornitori, clienti e regulator contribuiscono a un sistema che si rafforza se le informazioni circolano e se la sicurezza è resa parte della delivery, non un orpello tecnologico.

Per i decisori IT e di sicurezza, la scelta di architetture modulari e multi-Region, la presenza di data center Tier IV e il supporto di un SOC 24/7 costituiscono oggi criteri oggettivi per selezionare un partner. Altrettanto rilevante è la capacità di evitare il lock-in e di sostenere la adozione dell’AI con presìdi nativi: è qui che la progettazione cloud-native e i processi di vulnerability management e segmentazione diventano elementi di qualità tecnica e gestionale. La traiettoria è chiara: sistemi resilienti, controlli verificabili, dati localizzati secondo policy e legge, e una delivery che fa della sicurezza un vantaggio competitivo.

Nel passaggio da infrastrutture frammentate a piattaforme integrate, la differenza la fanno i dettagli: ridondanza verificata, procedure di recovery testate, monitoraggio continuo, evidenze per audit, percorsi formativi per competenze sempre aggiornate. L’impostazione proposta da WIIT consente alle imprese di concentrare energie sul core business, sapendo che resilienza, sicurezza e conformità sono coperte sin dalle fondamenta. In un’Europa che integra regole e alza i requisiti, questa impostazione non è solo una buona pratica: è la condizione per trasformare l’innovazione in risultati concreti e sostenibili.

- [Cybersecurity360] Cybersecurity360, “Il cybercrime cresce ai danni delle nostre aziende: il report Clusit 2025”

- [Cybersec Italia] Cybersec Italia, “Attacchi cyber in Italia: +53% gli eventi nel primo semestre 2025”

- [Syneto] Syneto, “The cost of downtime: How much business can you lose if your IT infrastructure goes down?”

- [Vianova] Vianova Magazine, “Sicurezza dei Data Center: cosa significa Tier I, II, III, IV”

- [Aruba.it] Aruba.it Magazine, “Data center, l’importanza della classificazione per ottenere affidabilità”

Lascia un commento