Il tuo carrello è attualmente vuoto!

Prevenire, rilevare, rispondere: un framework unico

Trasformazione digitale come leva trasversale del business

La trasformazione digitale si conferma una leva strategica che ridisegna processi, modelli di governo e relazioni con il mercato. Già nel 2018 una ricerca IDC rilevava come i 1.670 miliardi di dollari di spesa previsti in hardware, software e servizi sarebbero stati equamente ripartiti tra progetti guidati dall’IT e iniziative promosse dalle Line of Business (LOB). Nello stesso arco temporale, settori come il manufacturing e i servizi professionali facevano registrare un sorpasso dei budget di digitalizzazione in capo alle LOB, un segnale della maturazione del digitale come motore diretto di performance nelle aree operation, servizio clienti e finance.

- LOB (Line of Business): Unità o divisione aziendale responsabile di una specifica area di business, come marketing, vendite o operation.

- Source-to-Pay (S2P): Processo integrato che copre l’intero ciclo degli acquisti, dalla ricerca e selezione dei fornitori (source) fino al pagamento delle fatture (pay).

- CIO (Chief Information Officer): Direttore dei sistemi informativi, responsabile della strategia e della gestione dell’IT a livello aziendale.

- CTO (Chief Technology Officer): Direttore tecnico, focalizzato sulla strategia tecnologica, l’innovazione e lo sviluppo di nuovi prodotti o servizi.

- RTO (Recovery Time Objective): Il tempo massimo entro il quale un processo o un’applicazione deve essere ripristinata dopo un disastro per evitare conseguenze inaccettabili.

- RPO (Recovery Point Objective): Il punto massimo nel tempo a cui i dati devono essere recuperati dopo un disastro. Definisce la massima perdita di dati tollerabile.

- Clusit (Associazione Italiana per la Sicurezza Informatica): La più autorevole associazione italiana nel campo della sicurezza informatica, che pubblica un rapporto annuale sullo stato della cybersecurity in Italia e nel mondo.

- Uptime Institute: Organizzazione di riferimento a livello mondiale per la certificazione e la standardizzazione delle infrastrutture critiche dei data center attraverso il sistema di classificazione “Tier”.

- Direttiva NIS2 (Network and Information Security 2): Normativa europea che rafforza i requisiti di cibersicurezza e gli obblighi di notifica degli incidenti per un’ampia gamma di settori critici.

- Cyber Resilience Act (CRA): Regolamento europeo che introduce requisiti di cibersicurezza per i prodotti con elementi digitali, dalla fase di progettazione alla loro intera vita utile.

Il Mercato Digitale e Cloud in Italia: Dati Aggiornati al 2025

Mentre i dati del 2018 indicavano una tendenza consolidata, le statistiche più recenti confermano un’accelerazione esponenziale. Secondo il rapporto “Il Digitale in Italia” di Anitec-Assinform, nel 2024 il mercato digitale italiano ha superato gli 81,6 miliardi di euro, con una crescita del +3,7% rispetto all’anno precedente. Le previsioni indicano che il valore raggiungerà i 93 miliardi di euro entro il 2028.[Capcost]

La spesa per la Cybersecurity ha superato i 2 miliardi di euro (+11,9%), mentre i servizi ICT, trainati da Cloud e AI, hanno raggiunto i 17,3 miliardi di euro (+7,4%).[Capcost] Questo dimostra come la sicurezza e l’infrastruttura cloud siano diventate priorità assolute per la competitività del sistema Paese.

La dinamica rappresenta un cambio di paradigma: l’innovazione non si limita all’adozione di nuove tecnologie, ma investe la governance dei processi e la qualità delle decisioni. Un esempio concreto è l’evoluzione del procurement, dove l’adozione di piattaforme Source-to-Pay ha permesso di integrare richieste d’acquisto, budget, relazioni con i fornitori, fatturazione elettronica, Spend Analysis, gare e aste in un’unica catena digitale. La scelta dell’architettura cloud, con capacità di calcolo e storage elastiche, ha reso possibile far convivere codice, database e servizi su infrastrutture omogenee, aumentando la precisione analitica e l’efficienza dei team. In questo contesto, il ruolo del procurement è divenuto più strategico e necessariamente interfunzionale, coinvolgendo CIO e CTO insieme ai responsabili di finance e logistica, in coerenza con la dimensione trasversale della trasformazione digitale.

Un’Immersione nel Mercato Cloud Italiano

La crescita del cloud in Italia merita un’analisi più approfondita. Secondo stime Sirmi, il mercato cloud italiano è destinato a una crescita esponenziale, passando dai 4,3 miliardi di euro del 2021 a oltre 11 miliardi entro il 2027, con un tasso di crescita annuo composto (CAGR) del 17,4%.[Inno3]

| Segmento Cloud | Valore di Mercato 2024 | Previsione Valore 2027 | Tasso di Crescita Annuo (CAGR) |

|---|---|---|---|

| IaaS (Infrastructure as a Service) | 3,6 miliardi € | 5,4 miliardi € | ~13,7% |

| PaaS (Platform as a Service) | 532 milioni € | 822 milioni € | ~15,6% |

| SaaS (Software as a Service) | 3,2 miliardi € | ~5 miliardi € | ~15,4% |

Questa progressione non è solo numerica, ma riflette un cambiamento strategico: le aziende italiane riconoscono nel cloud il motore per l’adozione di tecnologie avanzate come Intelligenza Artificiale, Machine Learning e Big Data, delegando la gestione delle infrastrutture a provider specializzati per concentrarsi sul proprio core business.[Inno3]

La stessa trasversalità si riscontra sul fronte go-to-market. La progressiva normalizzazione dell’e-commerce ha lasciato spazio a iniziative di digital export fondate sulla capacità del cloud di “leggere” in tempi rapidi i Big Data e organizzarli con Analytics avanzate. I dati dell’Osservatorio Export della School of Management del Politecnico di Milano mostrano come, nel 2017, l’export italiano di beni di consumo tramite canali digitali sia cresciuto del 21% rispetto all’anno precedente. L’uso di piattaforme cloud per data ingestion, correlazione e analisi predittiva consente di mappare interi mercati in tempi e costi molto inferiori rispetto alle tradizionali ricerche, integrando in un’unica vista contributi di marketing, export e legal.

La trasformazione digitale abbatte barriere, ma introduce nuove esigenze di affidabilità, resilienza e sicurezza lungo tutta la filiera delle decisioni. Per le imprese, questo si traduce nella necessità di un partner in grado di unire infrastrutture robuste, processi certificati e servizi di protezione integrati. In questa traiettoria, WIIT Group si è posizionato come fornitore di Premium Cloud e soluzioni di cyber security per ambienti critici, attivo in Italia, Germania e Svizzera. Grazie a data center di proprietà distribuiti in 7 Region (4 in Germania, 1 in Svizzera e 2 in Italia), di cui due certificati Tier IV dall’Uptime Institute e tre abilitate con Premium Zone, il gruppo fornisce la base tecnologica per una trasformazione digitale ad alta affidabilità e compliance. La security by design e la localizzazione del dato, elementi sostanziali dell’offerta, si innestano su architetture che aspirano a unire performance, scalabilità e governo del rischio nel medio-lungo periodo.

L’impatto sui processi è tangibile: dalla semplificazione del controllo di gestione in finanza all’ottimizzazione delle operation, dalla costruzione di modelli predittivi a supporto dell’export alla continuità del servizio verso i clienti. La trasformazione digitale, tuttavia, premia le imprese che affrontano con rigore i temi infrastrutturali e organizzativi, integrando resilienza e sicurezza fin dalla fase di design. È esattamente qui che paradigmi come il Secure Cloud di WIIT hanno consolidato la propria rilevanza.

Secure Cloud, fiducia operativa e sicurezza by design

La misurabilità del rischio informatico e la sua gestione strutturata sono elementi non più comprimibili. I dati disponibili descrivono un contesto che richiede sicurezza integrata e resilienza pervasiva: gli attacchi gravi sono cresciuti del +65% in Italia (fonte: Clusit), mentre i costi di downtime possono raggiungere i 9.000 dollari al minuto (Forbes). A ciò si aggiunge la pressione sulle funzioni di sicurezza: secondo un’indagine Coleman Parkes, il 69% dei CISO rileva che l’evoluzione digitale complica la gestione delle vulnerabilità. Su questo sfondo, le imprese chiedono al cloud non solo prestazioni e scalabilità, ma soprattutto fiducia: garanzia di sicurezza, conformità e continuità per i workload critici.

![]()

Scenario Cyber 2025: L’Italia nel Mirino

I dati più recenti del Rapporto Clusit 2025 delineano un quadro ancora più critico. Nel 2024, l’Italia ha subito il 10% degli attacchi informatici mondiali, pur rappresentando solo l’1,8% del PIL globale. Questo dato posiziona il nostro Paese come un bersaglio sproporzionato rispetto a partner europei come Francia (4%) e Germania (3%).[RackOne.it] Il numero di incidenti in Italia è cresciuto del 15% rispetto al 2023.

Il cybercrime rimane la motivazione principale, responsabile dell’86% degli attacchi a livello globale. Le tecniche più utilizzate in Italia hanno visto il ritorno del Malware al primo posto (38% degli incidenti), seguito dallo sfruttamento di vulnerabilità (19%, con un aumento del 90% rispetto all’anno precedente) e dal Phishing/Social Engineering (11%, +35%).

I settori più colpiti in Italia nel 2024 sono stati News/Multimedia (18% del totale, un’anomalia rispetto al trend globale), Manifatturiero (16%) e Governativo (10%), evidenziando la vulnerabilità delle filiere strategiche nazionali.[RackOne.it]

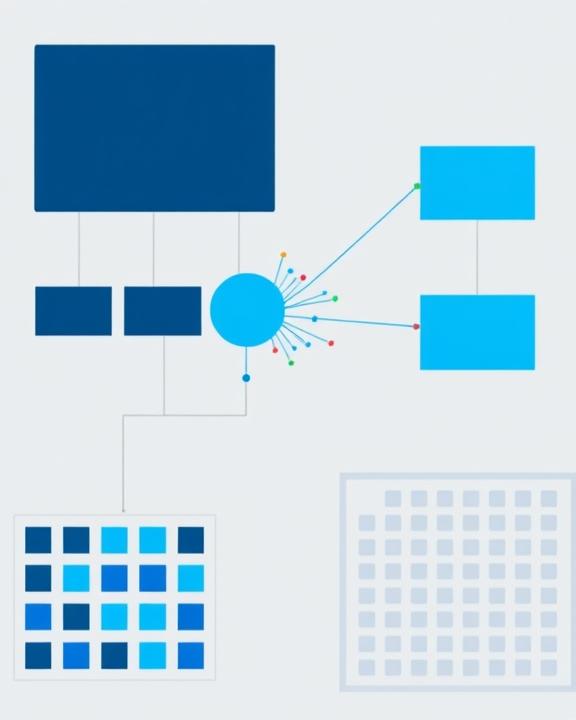

Il Secure Cloud risponde a questa esigenza evitando compromessi. Non si tratta di un semplice insieme di controlli, ma di un paradigma architetturale che integra security by design, high availability, localizzazione del dato e resilienza in una piattaforma coerente. Nel modello di WIIT, la rete europea di data center proprietari – organizzata in 7 Region (Italia, Germania e Svizzera) – abilita la territorialità del dato e l’allineamento ai requisiti normativi locali, con Premium Zone che elevano la disponibilità, la sicurezza e la robustezza operativa. In particolare, la Zona Standard mette a disposizione security by design (vulnerability management, segmentazione di rete), architetture ridondanti per l’alta disponibilità e scalabilità tipica del cloud. La Zona Premium, prevista nelle Region che includono i data center Tier IV o ad altissima resilienza, amplia la copertura ai macro-processi della cyber security, rendendola nativamente proattiva e includendo un SOC 24/7 per la protezione degli asset digitali e la risposta in tempo reale alle minacce. Le Zone DR, infine, attivano servizi di backup e disaster recovery configurabili secondo le esigenze, così da comporre un mosaico di resilienza che va oltre la logica del singolo punto di controllo.

L’approccio si estende anche alla prevenzione del lock-in. L’adozione di principi Cloud-Native, l’apertura verso tecnologie open source e la progettazione per portabilità e interoperabilità riducono il rischio di dipendenza eccessiva da specifici vendor o ambienti. Questo tema è centrale anche per l’adozione di soluzioni AI: il Secure Cloud di WIIT è concepito per accelerare i progetti basati sui nuovi algoritmi, garantendo al contempo governo del dato, continuità e compliance. In un quadro in cui le funzioni di sicurezza segnalano punti ciechi negli ambienti cloud e costi operativi causati da monitoraggi manuali inadeguati, il modello integrato consente di ridurre la superficie d’attacco, aumentare la visibilità e automatizzare i processi di prevenzione, rilevazione e risposta.

Il presupposto è la fiducia: un requisito di business che lega impresa e provider. WIIT struttura questa fiducia in processi gestiti, risorse specializzate e asset tecnologici certificati, così che le aziende possano concentrarsi sugli obiettivi di crescita, sapendo che resilienza, sicurezza, performance e aderenza normativa sono coperte by design dal Secure Cloud.

Sicurezza dei data center e resilienza multi-layer

La sicurezza e la resilienza del data center rappresentano la base materiale su cui si regge la continuità del business. La security, orientata a proteggere da attacchi intenzionali o errori con impatti su integrità dei dati e continuità dei servizi, e la resilienza, che include la capacità di garantire prestazioni costanti nonostante guasti, interruzioni energetiche o eventi naturali, sono concetti distinti ma complementari. Un data center robusto deve assicurare un livello di uptime adeguato, anche in condizioni avverse, minimizzando i downtime che generano danni sia per le aziende clienti sia per il provider.

Sul piano della sicurezza fisica, le migliori pratiche includono presidio 24/7, perimetri video-sorvegliati, controlli di accesso multilivello, scanner biometrici e checkpoint di autenticazione, oltre a spazi compartimentati che isolano sezioni critiche dell’infrastruttura. Materiali ignifughi, sensori antintrusione, rilevatori di fumo e gas completano l’ecosistema di protezione. La dissipazione del calore mediante condizionamento ad alta capacità, raffreddamento ad acqua o soluzioni adiabatiche contribuisce a mantenere parametri ambientali stabili, prevenendo il surriscaldamento dei dispositivi.

La sicurezza logica si concentra su rete e dati. Il monitoraggio del traffico mediante Security Information and Event Management (SIEM) consente di raccogliere e correlare eventi da più fonti per identificare comportamenti anomali. Firewall e sistemi di rilevamento delle intrusioni operano in tempo reale, filtrando e analizzando i flussi per ridurre la probabilità di compromissione. Questo insieme di misure si declina in un approccio multi-layer che, a partire dall’area circostante il data center fino al singolo rack, costruisce barriere progressive contro minacce esterne e interne.

Le certificazioni rappresentano una componente essenziale di garanzia e comparabilità. Due riferimenti ricorrenti nel settore sono Uptime Institute e TIA-942. Uptime lega i propri Tier a obiettivi operativi e architetture per conseguirli, mantenendo neutralità tecnologica e di vendor: ogni design che soddisfa i requisiti di continuità, ridondanza e fault tolerance può essere valutato. L’ente esegue direttamente gli audit, con un percorso che può partire da Design Documents (rispondenza del progetto), passare a Constructed Facility (verifica a lavori ultimati) e arrivare a Operational Sustainability (aderenza delle pratiche operative alle best practice). TIA-942, accreditata ANSI, definisce invece standard tecnici di dettaglio con livelli Rated e affida gli accertamenti a Conformity Assessment Body (CAB) riconosciuti tramite un programma ufficiale di auditing e certificazione. Comprendere differenze e complementarità aiuta le imprese a scegliere il percorso di qualificazione più coerente con requisiti e rischi.

| Livello Tier | Caratteristiche Principali | Ridondanza | Disponibilità Garantita | Downtime Annuo Massimo |

|---|---|---|---|---|

| Tier I | Infrastruttura di base con un singolo percorso per alimentazione e raffreddamento. Nessuna ridondanza. | Nessuna | 99,671% | 28,8 ore |

| Tier II | Componenti ridondanti (N+1) per alimentazione e raffreddamento, ma con un unico percorso di distribuzione. | Parziale (Componenti) | 99,741% | 22 ore |

| Tier III | Manutenzione concorrente: ogni componente può essere manutenuto senza interruzione del servizio. Percorsi di distribuzione multipli. | Completa (N+1) | 99,982% | 1,6 ore |

| Tier IV | Fault Tolerance: l’infrastruttura è in grado di resistere a un singolo guasto grave o evento imprevisto senza impatti sul servizio. Tutti i componenti sono pienamente ridondanti (2N+1). | Completa e a tolleranza di errore (2N+1) | 99,995% | 26,3 minuti (0,4 ore) |

La scelta del Tier dipende dalla criticità delle applicazioni ospitate. Mentre un Tier III offre un eccellente equilibrio per molte applicazioni core, un Data Center Tier IV è progettato per garantire una disponibilità quasi assoluta, indispensabile per settori come finanza, sanità e servizi mission-critical che non possono tollerare alcun downtime.[Vianova]

In ottica di business continuity, la resilienza non può prescindere da alimentazioni ridondate (UPS dimensionati e generatori esterni), piani d’emergenza esercitati periodicamente e procedure di ripristino che privilegiano la trasparenza per l’utente finale. WIIT, nelle Premium Zone abilitate dai suoi data center di massima resilienza, integra questi principi con security by design, monitoraggio avanzato e capacità di risposta 24/7, così da allineare sicurezza fisica, logica e operations alle aspettative di servizio dei workload critici.

Business continuity e DRaaS: RTO/RPO, costi e modelli as-a-service

La capacità di resistere a eventi avversi e ripristinare rapidamente l’operatività si misura sui parametri di Disaster Recovery. Un piano efficace definisce RTO (Recovery Time Objective) e RPO (Recovery Point Objective) per ciascuna applicazione o processo, stabilendo tempi di ripristino e quantità di dati tollerabili in caso di perdita. Tali obiettivi influenzano direttamente il costo totale di proprietà (TCO) delle soluzioni di DR: più si tende a zero, più servono repliche, ridondanza e capacità di elaborazione su almeno due siti separati. A ciò si aggiunge la necessità di test periodici del piano e di competenze specialistiche per monitoraggio, pianificazione e troubleshooting. Nonostante i costi, i benefici superano spesso l’investimento: una survey del 2022 indica che il 91% delle PMI subisce danni di almeno 300.000 dollari per ora di fermo server, evidenza che chiarisce la materialità del rischio operativo.

In questo quadro, il Disaster-Recovery-as-a-Service (DRaaS) rappresenta l’evoluzione naturale abilitata dal cloud. Il servizio prevede la realizzazione di un sito di DR nella cloud del provider, che governa la replica dei sistemi e attiva failover coerenti con gli RPO/RTO stabiliti. I vantaggi sono molteplici: massime prestazioni grazie all’elasticità delle risorse, sicurezza e semplicità di implementazione rispetto a soluzioni tradizionali. Il DRaaS replica ambienti on-premises, cloud e ibridi, uniformando la gestione del DR anche in presenza di architetture complesse. Il modello economico as-a-service, a costo prefissato o in base all’uso delle risorse, consente di sostituire investimenti in infrastrutture con spese operative più prevedibili, risparmiando tempo e competenze grazie a opzioni fully managed.

Sul piano tecnico, il DRaaS porta in dote alta disponibilità nativa (con responsabilità di uptime in capo al provider), elevate performance con ottimizzazione del compromesso RTO/RPO e supporto a configurazioni multisito Active/Active che possono ridurre i tempi di ripristino a zero per i carichi più critici. La scalabilità praticamente illimitata in termini di storage e computing consente inoltre di adattare il servizio alla crescita o a picchi temporanei, garantendo coerenza e governabilità dell’intero perimetro IT. In un momento storico caratterizzato da minacce evolute e impatti sistemici, questa combinazione di prestazioni, resilienza e flessibilità rende il DRaaS un fattore di mitigazione del rischio competitivo, non solo tecnologico.

Per WIIT, le Zone DR del Secure Cloud offrono un percorso concreto di adozione graduale: dall’abilitazione di backup flessibili fino alla costruzione di piani di DR orchestrati sulle piattaforme mission-critical. L’integrazione con le Premium Zone consente di unire piano di ripristino, monitoraggio e incident response in un disegno unitario, riducendo i punti ciechi e massimizzando la efficacia delle azioni correttive lungo tutto il ciclo di vita di un incidente.

Evitare il lock-in e governare il multicloud: strategie interne ed esterne

L’efficienza operativa del cloud può essere compromessa da situazioni di vendor lock-in, in cui un’azienda resta vincolata a servizi non più adeguati o convenienti per costi, clausole contrattuali o rischi di interruzione dei processi in caso di migrazione. Il fenomeno, in particolare nel cloud, può protrarsi per anni, gravando su scalabilità, flessibilità e portabilità di dati e applicazioni. Eppure, nonostante la consapevolezza crescente, permane un’asimmetria tra intenzioni e pratica: una survey Bain & Company rileva che due terzi dei CIO preferirebbero servizi di più provider per ridurre la dipendenza da un singolo, ma il 71% si affida ancora a un cloud provider unico. Tra chi adotta realmente una strategia multi-vendor, in media il 95% del budget cloud finisce comunque presso un solo fornitore, con dipendenze operative correlate. Le ragioni non sono solo contrattuali: la specializzazione tecnica su uno stack riduce l’agilità e rende complesso operare su più ambienti, sia per i team interni sia per i processi.

Le strategie di prevenzione includono misure interne ed esterne. Sul piano interno, la scelta di software portabile – in grado di operare su una vasta gamma di sistemi e piattaforme – semplifica la migrazione di dati e applicazioni verso storage e cloud alternativi, grazie a un elevato grado di standardizzazione dei componenti. È altresì cruciale la gestione del cambiamento nelle competenze: la dipendenza da strumenti noti può generare resistenza e rallentare la migrazione; progetti mirati di formazione e adozione possono trasformare la transizione in un’opportunità per rafforzare la cultura dell’innovazione. Sul piano esterno, è indispensabile definire ex-ante una strategia di uscita con piani dettagliati per replacereplicare o spostare servizi critici senza disservizi o perdita di dati, soprattutto nei casi in cui il provider diventi poco collaborativo a valle di una disdetta. La Data Governance deve privilegiare formati standard per i dati sensibili, con opzioni di conservazione in Private Cloud o on premises, così da evitare dipendenze dovute a formati proprietari.

La strategia multicloud resta uno strumento efficace per bilanciare rischio, prestazioni e costi, purché applicazioni e dati siano realmente trasportabili e compatibili in condizioni eterogenee. Per sua natura, il multicloud richiede sicurezza rafforzata e politiche coerenti across provider, ma consente di scegliere per ogni workload il fornitore più adatto e di contenere l’esposizione a singoli vendor. In questo perimetro, l’approccio di WIIT al Secure Cloud include scelte progettuali tese a evitare il lock-in tecnologico, come l’adozione di tecnologie open source e principi Cloud-Native. L’obiettivo è consegnare al cliente interoperabilità e portabilità, proteggendo gli investimenti nel tempo e mantenendo aperte le opzioni di evoluzione architetturale.

La riduzione del rischio di lock-in non è un fine, ma un abilitatore: consente di rimodellare in modo dinamico il portafoglio tecnologico in funzione di mercato, regole e opportunità, senza costi di transizione insostenibili o rallentamenti operativi. È una condizione abilitante anche per accelerare iniziative in ambito AI, dove modelli e pipeline evolvono rapidamente e la libertà di spostare dati e workload è un vantaggio competitivo.

Finanza in tempo reale con SAP S/4HANA Finance: dal controllo di gestione agli insight

La trasformazione digitale comporta anche una ridefinizione del controllo di gestione e del ruolo del CFO. In ambito ERP, SAP S/4HANA Finance rappresenta l’ultima generazione di soluzioni progettate per fornire strumenti di reportistica integrali e in tempo reale, incorporati nel sistema transazionale già in uso e supportati dall’architettura in-memory. La capacità di unificare flussi informativi provenienti da contabilità e controllo di gestione abbatte i “silos” e riduce, a livello di partita singola, la complessità del dato, esponendo insight trasparenti e fruibili con maggiore frequenza e puntualità.

Il funzionamento può essere sintetizzato in quattro pilastri: una pianificazione versatile che abilita simulazioni granulari e scenari previsionali con elevata affidabilità; una reportistica real-time per l’accesso istantaneo alle informazioni critiche nel momento in cui emergono; l’analisi di grandi volumi di dati fino al livello di posizione, accelerata dalla memoria; l’ottimizzazione dei processi con metodologie avanzate, tra cui machine learning e algoritmi predittivi. L’insieme consente di accorciare l’intervallo decisionale: dove prima servivano giorni o settimane per ottenere un report completo, oggi è possibile ricevere feedback tempestivi a fronte di eventi rilevanti del ciclo finanziario.

La piattaforma orienta un’evoluzione del ruolo del CFO, che si sposta in modo più significativo sull’analisi data-driven. Strumenti come dashboard di KPI definibili e reporting personalizzato e self-made riducono la dipendenza dall’IT per ottenere viste rilevanti. Ogni campo gestito a livello di documento è disponibile anche negli elaborati finali, abilitando valutazioni multilivello su piani e strategie. L’esperienza utente evoluta, la possibilità di operare da mobile e il supporto a requisiti di periodicità e localizzazione della reportistica per i diversi Paesi completano un disegno produttivo e conforme.

La migrazione verso S/4HANA Finance non incontra impedimenti tecnici tali da bloccare l’operatività, richiedendo requisiti di base e una governance metodica per evitare frizioni. La conversione della contabilità, sebbene talvolta percepita come non prioritaria, si dimostra una scelta vincente nel medio periodo in termini di efficienza, trasparenza e governabilità. In prospettiva, l’integrazione di ambienti mission-critical come SAP nel Secure Cloud consente a WIIT di allineare resilienza, sicurezza by design e performance applicativa, favorendo una gestione compliance-by-default coerente con le esigenze dei settori regolamentati. Per saperne di più su come la tecnologia SAP stia trasformando i processi finanziari, è disponibile l’approfondimento su SAP S/4 HANA Finance, che illustra in dettaglio le caratteristiche e i benefici del modello.

Regolazione europea integrata: NIS2 e Cyber Resilience Act come driver

Il quadro regolatorio europeo ha introdotto una cornice più stringente e coordinata di requisiti di cybersecurity, con impatti diretti su governance, processi e supply chain. La Direttiva (UE) 2022/2555 (NIS2) è stata recepita in Italia con il Decreto Legislativo 4 settembre 2024, n. 138 (pubblicato in Gazzetta Ufficiale 1 ottobre 2024, Serie Generale n. 230), entrato in vigore il 16 ottobre 2024. La norma eleva requisiti di sicurezza e obblighi di notifica degli incidenti, estendendo lo spettro dei soggetti interessati e promuovendo un approccio di gestione del rischio che investe l’intera catena del valore.

Obblighi, Scadenze e Sanzioni della Direttiva NIS2

Adeguarsi alla Direttiva NIS2 non è più un’opzione, ma un obbligo con scadenze precise. Le aziende coinvolte, divise in “soggetti essenziali” e “soggetti importanti”, devono implementare un solido sistema di gestione della sicurezza.[Vega Formazione]

- Valutazione e Gestione del Rischio: Identificare e mitigare i rischi cyber in modo sistematico.

- Piani di Sicurezza: Adottare misure tecniche e organizzative adeguate per la protezione dei sistemi.

- Protezione della Supply Chain: Assicurarsi che anche i fornitori rispettino standard di sicurezza conformi.

- Notifica degli Incidenti: Segnalare incidenti significativi all’Agenzia per la Cybersicurezza Nazionale (ACN) entro 24 ore (pre-notifica) e fornire una notifica dettagliata entro 72 ore.

- Formazione del Personale: Erogare programmi di sensibilizzazione e aggiornamento continuo sulla cybersecurity.

Scadenze per l’Adeguamento

- 31 dicembre 2024: Completamento dell’analisi e valutazione del rischio cyber.

- 28 febbraio 2025: Termine ultimo per la registrazione sulla piattaforma digitale dell’ACN per tutti i soggetti obbligati.

- 15 aprile 2025: Comunicazione formale alle aziende obbligate e richiesta di designazione del responsabile per la compliance.

L’inadempienza comporta sanzioni severe, che sottolineano la serietà con cui il legislatore considera la materia.

| Tipologia Soggetto | Sanzione Massima |

|---|---|

| Soggetto Essenziale | Fino a 10 milioni di euro o il 2% del fatturato globale annuo. |

| Soggetto Importante | Fino a 7 milioni di euro o l’1,4% del fatturato globale annuo. |

A complemento, il Cyber Resilience Act (CRA) introduce requisiti trasversali di sicurezza per i prodotti con elementi digitali, con l’obiettivo di aumentarne l’affidabilità alla radice. Secondo una lettura di scenario, il CRA integra la NIS2, spingendo verso una cybersecurity europea integrata e coordinata, in cui la sicurezza delle infrastrutture e quella delle catene di approvvigionamento coesistono in modo sinergico. Un approfondimento è disponibile qui: Cyber Resilience Act e NIS 2: verso una cybersecurity europea integrata.

Questi riferimenti hanno impatti diretti sull’adozione di Secure Cloud e servizi gestiti, poiché richiedono presidi documentabili, controlli continui e capacità di risposta tempestiva agli incidenti. Il modello WIIT, con Premium Zone, SOC 24/7 e security by design, si allinea a questi driver, offrendo alle imprese un perimetro compliance-by-design in cui l’elevata disponibilità e la resilienza si conciliano con obblighi normativi e audit formali. In tal senso, il Secure Cloud diventa non solo infrastruttura, ma strumento di governance che consente di dimostrare, con dati e log, l’efficacia dei controlli e la coerenza con la normativa.

In un contesto in cui la fiducia è condizione per operare e crescere, la convergenza tra normativa, architetture resilienti e processi gestiti definisce un nuovo standard competitivo: essere sicuri e conformi non è un vincolo, ma un acceleratore di trasformazione.

Segnali dal mercato: identità, AI e strategie integrate

Il panorama di mercato restituisce negli ultimi mesi segnali convergenti su identità digitali, AI e integrazione della sicurezza su più livelli. Una rassegna di notizie recenti aiuta a inquadrare il contesto e la traiettoria:

- Competenze e compliance integrate. Un master operativo dedicato a NIS2, D.lgs. 138/2024, GDPR, DORA, CRA e AI Act (pubblicato 4 settimane fa) segnala la richiesta crescente di profili capaci di coniugare cybersecurity e compliance lungo più domini normativi.

- GenAI e responsabilità. Un’analisi (5 giorni fa) evidenzia su Techbusiness un disallineamento tra spinta dei CEO sulla generative AI e le cautele dei responsabili sicurezza, timori che si inseriscono nel necessario bilanciamento tra innovazione e rischio.

- Identità al centro. La notizia di CorCom (1 settimana fa) segnala un’operazione da 25 miliardi focalizzata sulla costruzione di una piattaforma per la sicurezza delle identità e degli agenti AI, a conferma del ruolo chiave dell’Identity Security nella difesa end-to-end.

- Architetture integrate dal chip al cloud. Una lettura su AI4Business (2 mesi fa) descrive una strategia di sicurezza integrata che attraversa i livelli dell’ecosistema, dal silicon al cloud, evidenziando la tendenza a unificare i controlli e ridurre le superfici d’attacco.

- Strategie congiunte cyber & data protection. La traccia di un webinar (2 mesi fa) torna sul tema dell’integrazione tra cybersecurity e protezione dei dati, un binomio che le imprese devono affrontare in modo congiunto.

- Verso una cybersecurity europea integrata. Un’analisi di Agenda Digitale (8 mesi fa) rimarca la complementarità tra CRA e NIS2, già richiamata, nel promuovere un approccio coordinato e di filiera.

- Innovazione e confronto. Il resoconto di RaiNews (4 mesi fa) su un summit dedicato offre uno spaccato sulle priorità emergenti: minacce crescenti e sempre più subdole, importanza di cooperazione e laboratori di idee.

Anche le comunità professionali e di policy convergono su due direttrici: integrazione dei controlli lungo la catena del valore e consolidamento delle identità digitali come perno della difesa. Per le imprese, questo si traduce nella necessità di piattaforme che riducano punti ciechi e migliorino la osservabilità di reti, dati e applicazioni. Il Secure Cloud di WIIT, con le sue Zone e la copertura SOC 24/7 nelle Premium, è disegnato per offrire questa convergenza, unendo resilienza infrastrutturale, security by design e governance coerente con NIS2/CRA.

Oltre la soglia: perché la fiducia nel cloud è il nuovo vantaggio competitivo

La traiettoria che emerge dai dati e dai segnali di mercato è netta: trasformazione digitale, resilienza e sicurezza convergono in un’unica agenda. Le imprese che investono in architetture secure-by-design, disaster recovery integrato e governance abilitante non si limitano a mitigare rischi tecnologici; costruiscono un vantaggio competitivo fatto di affidabilità, rapidità decisionale e compliance dimostrabile. La regolazione (NIS2, CRA) consolida questa direzione, chiedendo controlli continui e tracciabilità, mentre il mercato spinge verso soluzioni che uniscano observability, proattività e interoperabilità.

In questo quadro, la fiducia diventa una risorsa strategica: si sceglie un provider non solo per le prestazioni, ma per la capacità di garantire – e dimostrare – continuità, integrità e conformità dei servizi erogati. Il Secure Cloud di WIIT è concepito come foundation solida per ambienti IT critici, con un network di 7 Region europee e data center Tier IV che sorreggono Zone a sicurezza e resilienza crescenti (Standard, Premium con SOC 24/7, DR), includendo vulnerability management, segmentazione di rete e continuità orchestrata. L’adozione di tecnologie open source e principi Cloud-Native serve a evitare il lock-in e a preservare la libertà di evolvere il proprio stack, condizione oggi cruciale per iniziative AI-driven e per una gestione del rischio sostenibile.

Per i processi finanziari e le funzioni di controllo, strumenti come SAP S/4HANA Finance dimostrano come la tecnologia possa abilitare una finanza in tempo reale, capace di fornire insight affidabili e replicabili su cui impostare la strategia. La trasformazione è possibile quando infrastruttura, piattaforme e security operano in sintonia, riducendo complessità e tempi decisionali. In definitiva, mettere la sicurezza al centro non è un “costo necessario” ma un investimento abilitante: apre spazio all’innovazione, rende più robusta la catena del valore e rafforza la relazione di fiducia con clienti, partner e regolatori.

Le organizzazioni che riflettono su questo percorso possono partire da tre domande operative: i miei workload critici poggiano su una foundation realmente secure-by-design e compliance-ready? Il mio piano di DR è allineato a RTO/RPO sostenibili e testato per scenari reali? Le mie scelte tecniche minimizzano il lock-in, lasciandomi la flessibilità per migrare, scalare e innovare? Risposte chiare a questi interrogativi non solo limitano il rischio: creano spazio competitivo. E per costruirle, un partner come WIIT offre una piattaforma e un metodo in cui sicurezza, resilienza e performance sono di default, sin dalle fondamenta.

Lascia un commento